Hasta no hace mucho tiempo atras, Linux era uno de los sistemas operativos más seguros. Esto era debido principalmente a la poca disponibilidad de malware para esta plataforma, por la sencilla razón de que resultaba poco atractivo para los cibercriminales crear malware para esta plataforma ya que tenía una participación mínima en el mercado del escritorio. Pero el boom de Android y las Chromebooks ambas plataformas construidas sobre el kernel Linux ha creado el incentivo para que los cibercriminales produzcan herramientas de fácil uso que son vendidas en el mercado negro de las herramientas de hacking.

Aunque no siempre las amenazas vienen de los ciberdelincuentes, recordemos las dos herramientas creadas por la CIA para hackear computadoras con Linux OutlawCountry y Gyrfalcon, el hecho de que estas herramientas se revelen publicamente sin duda han ayudado a los ciberdelincuentes.

En los últimos años, la evidencia anecdótica ha sugerido que las amenazas de seguridad a los dispositivos Linux están en aumento. Recordemos el ataque de la botnet Mirai del pasado otoño, que convirtieron a miles de dispositivos Linux en un ejército de zombis utilizados para atacar la infraestructura a través de ataques de Denegación de Servicio Distribuido (DDoS, por sus siglas en inglés).

Ahora, estamos viendo estadísticas cuantitativas para apoyar la sensación de una tendencia al alza del malware para Linux. Tanto la AV-Test como WatchGuard han publicado informes que afirman que las computadoras Linux son uno de los objetivos de malware que más rápido ha crecido en el último año y medio, después de que WikiLeaks hiciera públicas las herramientas de hacking OutlawCountry y Gyrfalcon creadas por la CIA.

Según AV-Test, los ordenadores macOS registraron el mayor incremento de la segmentación de malware en 2016 con un incremento del 370 por ciento, pero Linux estuvo muy cerca, con un alza de 300 por ciento respecto al año anterior. WatchGuard’s Internet Security Report, por otra parte se centra en el primer trimestre del 2017, afirma que el malware de Linux constituyó más del 36 por ciento de las principales amenazas durante dicho período.

Hace una década, Linux era un sistema operativo oscuro y limitado al mundo de los servidores, pero los amantes de Tux podían al menos consolarse a sí mismos con la seguridad de su sistema operativo en comparación con Windows. Esto ayudó a reforzar la afirmación general, pero algo contraintuitiva, de que invitar a cualquiera a detectar errores en el código, podría crear una plataforma más segura que con un SO propietario.

La primera grieta en la armadura de Linux vino al mundo de la mano de Android donde muchas apps revelaron ser una amenaza. No fue sólo la plataforma de las aplicaciones, y la fragmentación de Android, que impulsó el aumento del malware, sino por el contrario la popularidad de Android fue lo que le convirtió en apetecible para los hackers. En los últimos años a medida que más y más enrutadores basados en Linux, dispositivos de domótica y otros dispositivos de IoT entraron en la escena doméstica relativamente desprotegida, los hackers han encontrado cada vez más Linux como un objetivo relevante.

El problema no es que Linux sea inseguro en comparación con otras plataformas. El kernel de Linux y otros componentes se actualizan regularmente para parchar las últimas vulnerabilidades detectadas que son identificadas más fácilmente gracias a la mayor participación que ofrece el Open Source. Los desarrolladores están mejorandolo continuamente, así como las frecuentes actualización del sistema y sus mecanismos de protección de integridad, son claves para la protección contra otras amenazas de seguridad emergentes.

Aunque aún queda más por hacer, el principal problema es que los vendedores ofrecen enrutadores, dispositivos electrónicos de consumo y equipos del IoT con núcleos de Linux obsoletos y muchas veces con configuraciones sin optimizar. Los vendedores de IoT rara vez ofrecen actualizaciones del kernel y si lo hacen, por lo general no hay ningún mecanismo de over-the-air (OTA), la actualizacion debe ser hecha manualmente por el usuario siguiendo muchas veces complicados procedimientos de actualización. El usuario debe estar suficientemente motivado para averiguar acerca de la actualización y luego descargarlo e instalarlo. Además, para complicar las cosas los consumidores tienden a dejar sus dispositivos desprotegidos ya sea porque no cambian las claves por defectos de los dispositivos o en su caso usan claves simples.

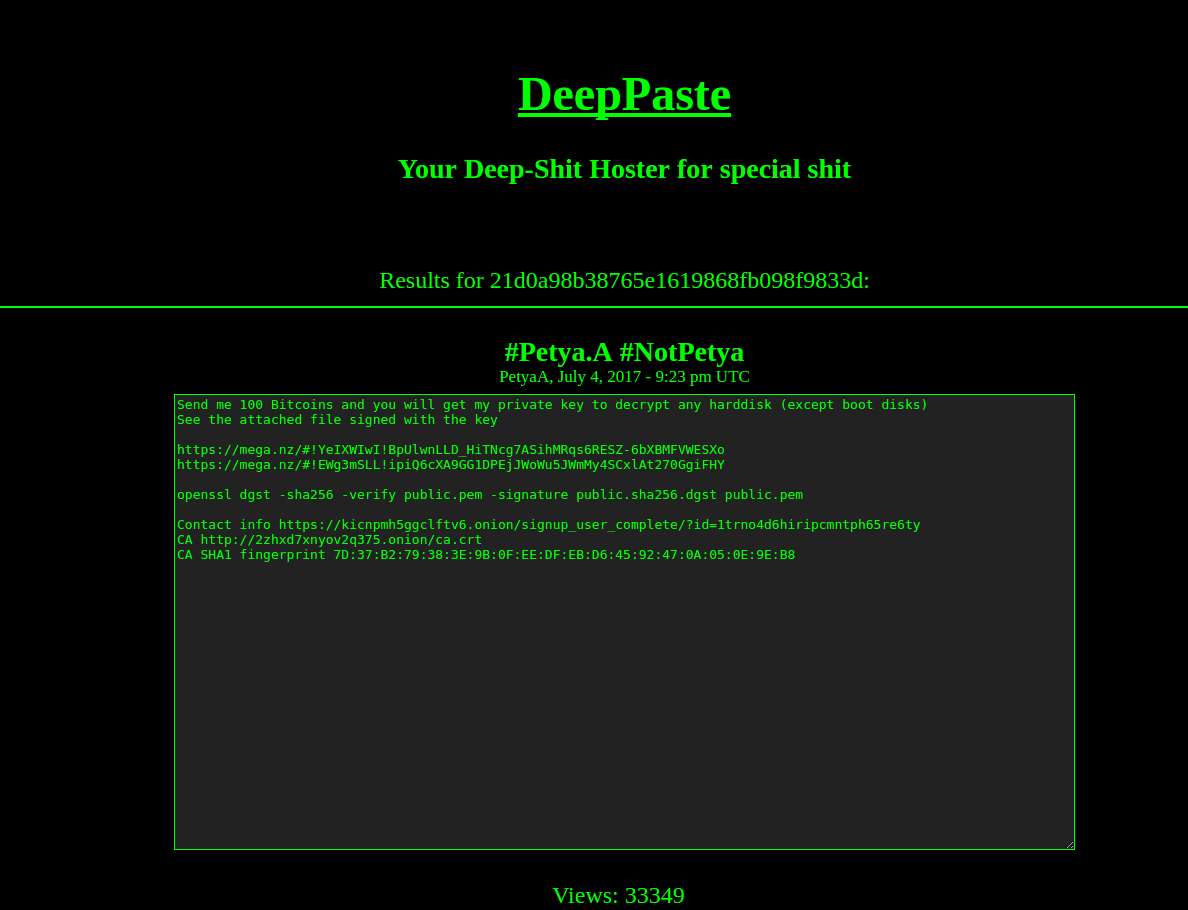

La explotación de OutlawCountry de la CIA, que fue expuesta en el Vault7 por WikiLeaks el 30 de junio pasado, tiene por objetivo el Red Hat Enterprise Linux (RHEL) y el CentOS de RHEL en sus versiones 6.x, que se ejecutan principalmente en servidores. Este último 6 de julio, WikiLeaks agregó un informe detallando el implante de la herramienta de hacking Gyrfalcon, que tiene como objetivo a los clientes de OpenSSH en una variedad más amplia de plataformas Linux.

Como se describe en una historia de ZDNet en OutlawCountry, el mecanismo aprovecha la versión de 64 bits del núcleo de Linux en la distribución Red Hat. Antes de que OutlawCountry pueda hacer su trabajo, sin embargo, el servidor debe haber sido comprometido con la infiltración de un módulo malicioso, así como la adquisición de privilegios de root. OutlawCountry luego redirecciona el tráfico de salida a un servidor controlado por la CIA creando una tabla oculta de iptables o netfilter en la pila de red del kernel de Linux. Red Hat está trabajando en una resolución para OutlawCountry, que fue documentada internamente por la CIA hace dos años y ha lanzado un comando para que los usuarios puedan detectar infecciones.

A principios de este año, WikiLeaks dio a conocer información sobre el exploit de la CIA Weeping Angel, que ataca a los televisores inteligentes Smart Tizen de Samsung, así como un proyecto de la CIA llamado Dark Matter que afecta a las computadoras Mac de Apple. Existen además algunos otros exploits de red que podrían afectar a los dispositivos Linux, pero la mayoría de las 15 vulnerabilidades detalladas por la CIA en los 8.000 documentos de Vault7 revelados por WikiLeaks apuntan a Windows.

Según AV-Test, Windows representó el 70 por ciento de las amenazas en línea detectadas por los sistemas de seguridad anti-malware AV-Test en 2016. Hubo una caída de 15 por ciento en los ataques de Windows en el 2016, ya que los ciberdelincuentes volvieron su atención a Linux y Mac. Sin embargo, cualquier alivio en el mundo de Windows puede ser de corta duración, Windows representó el 77 por ciento de los ataques en este primer trimestre del 2017.

El ransomware de WannaCry fue el mayor flagelo para Windows en este 2017, pero los ataques se han desacelerado mucho. Mientras que el ransomware es a menudo el malware más devastador, representa un número muy pequeño del total de los ataques, según AV-Test.

En el mundo Linux, la botnet Mirai parece haberse desvanecido un poco, pero otro malware está dirigido a los mismos dispositivos IoT. Estos incluyen el malware Bashlite y el más antiguo, pero siempre resistente, Tsunami. El porcentaje total de ataques de Linux o macOS no se enumeran, pero presumiblemente ambos constituyen la mayor parte del 24.4 por ciento de los ataques de 2016 no representados por Windows o Android.

Los números de Linux no incluyen Android, que representó el 5,65 por ciento de todo el malware en el 2016. Eso puede no parecer mucho, pero era el doble del número de ataques del 2015, dice AV-Test.

El más infame malware de Android de los últimos dos años, StageFright, ha infectado muy pocos dispositivos, de acuerdo a Google. Sin embargo, la firma de seguridad Check Point informa que un tipo de malware de Android llamado CopyCat infectó el año pasado 14 millones de dispositivos, a pesar de que nunca llegó a Google Play. CopyCat terminó rooteando más de la mitad de ellos, o cerca de ocho millones de dispositivos. La mayoría de las víctimas estaban en el sudeste asiático, pero 280,000 estaban en los Estados Unidos. Los creadores de CopyCat ganaron alrededor de $ 1.5 millones, principalmente a través de fraude publicitario.

Las amenazas a la seguridad en general se redujeron en un 14 por ciento en 2016 en comparación con el mismo período del 2015. La compañía AV-Test estima que unos 640 millones de programas de malware estuvieron activos en el 2016.

El Informe de Seguridad de Internet de WatchGuard Technologies, que se basó en la retroalimentación de 26.500 dispositivos WatchGuard UTM en todo el mundo, sugiere que el malware de Linux está creciendo aún más rápido de lo que indican las mediciones de AV-Test. Como se señaló anteriormente, el informe de WatchGuard encontró que Linux era el objetivo del 36 por ciento del malware detectado en el primer trimestre de este año, con dispositivos IOT y servidores recibiendo la mayor parte de los ataques.

Otras tendencias incluyen un aumento en los ataques a los servidores web, que suman el 82 por ciento de todos los ataques de red. El informe también detectó tendencias estacionales: La mayoría de los ataques de malware son en el cuarto trimestre, seguido de una desaceleración durante el primer trimestre.