En un reciente artículo de la revista científica Science Magazine, aparece un artículo con el mismo título de este post y nos describe como un nuevo tipo de red neuronal es capaz de exhibir un «razonamiento», similar al de los seres humanos. Específicamente el tipo de razonamiento que estas redes neuronales trata de replicar es conocido como razonamiento relacional y es el que usamos para contestar preguntas tales como ¿Cuál es la mejor combinación cena-vino para la cena?, ¿Cuántas escuelas hay cerca de la nueva casa que deseamos comprar?.

Ahora, los investigadores de DeepMind de Google han desarrollado un algoritmo sencillo para manejar tal tipo de razonamiento y han derrotado a los seres humanos en una prueba de comprensión de imágenes compleja.

Los seres humanos son generalmente bastante buenos en el razonamiento relacional, una especie de pensamiento que utiliza la lógica para conectar y comparar lugares, secuencias y otras entidades. Pero los dos tipos principales de IA (Inteligencia Artificial) la estadística y la simbólica, han sido lentos para desarrollar capacidades similares. La IA estadística o como sule llamarse más comúnmente Machine Learning, es muy buena en el reconocimiento de patrones, pero no en el uso de la lógica. Y la IA simbólica puede razonar acerca de las relaciones usando reglas predeterminadas, pero no puede aprender sobre la marcha.

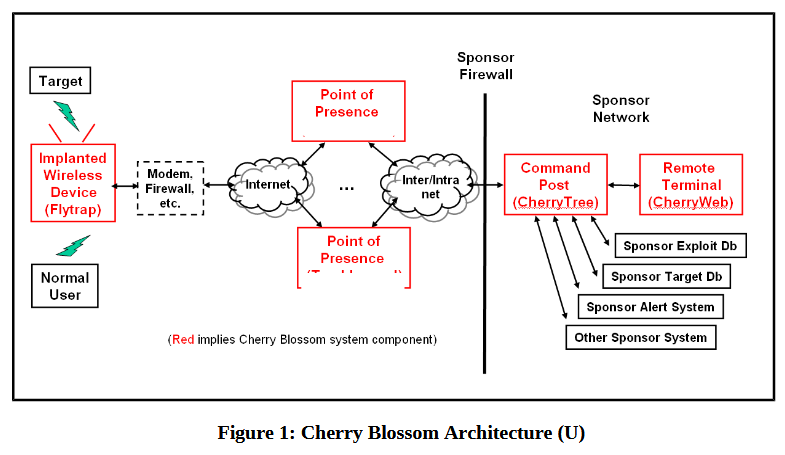

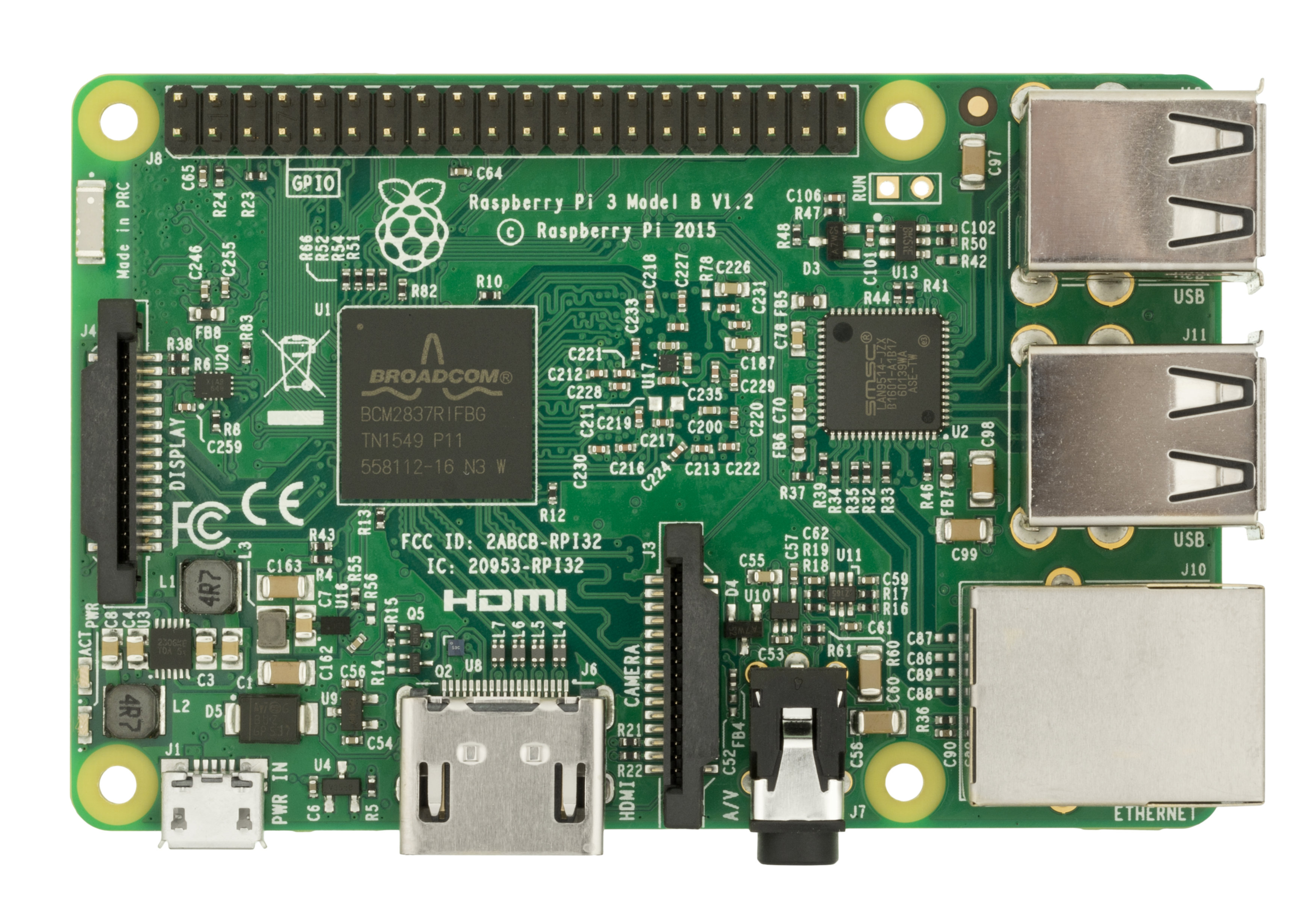

Un nuevo estudio propone una forma de resolver la brecha: una red neuronal artificial para el razonamiento relacional. De forma similar a la forma en que las neuronas están conectadas en el cerebro, las redes neuronales combinan pequeños programas que, de forma colaborativa, encuentran patrones en los datos. Pueden tener arquitecturas especializadas para procesar imágenes, analizar el lenguaje o incluso aprender juegos, recordemos que el algoritmo DeepMind de Google ya ha derrotado al campeon mundial del juego Go. En este caso, la nueva «red de relación» está cableada para comparar cada par de objetos en un escenario individualmente. Los investigadores han declarado: «Estamos forzando explícitamente a la red a descubrir las relaciones que existen entre los objetos».

Él equipo de investigadores sometieron a la red de relaciones a diversos retos. El primero era responder preguntas sobre las relaciones entre objetos en una sola imagen, como cubos, bolas y cilindros. Por ejemplo, se le preguntó: «Hay un objeto delante de la cosa azul; ¿Tiene la misma forma que el pequeño celeste que está a la derecha de la bola de metal gris?» Para esta tarea, la red de relación se combinó con otros dos tipos de redes neuronales: una para reconocer objetos en imagenes y otra para interpretar la pregunta. A través de muchas imágenes y preguntas, otros algoritmos de Machine Learning sólo acertaban del 42% al 77% de las veces. Los humanos obtuvieron un respetable 92%. Sin embargo el nuevo combo de la red de la relación era correcto en el 96% de las veces, una resultado que superaba al de los humanos, los investigadores divulgan en un papel publicado la semana pasada en el servidor preprint arXiv.

El equipo de DeepMind también probó su red neural en una tarea basada en el lenguaje natural, en la que recibió una series de declaraciones como «Sandra tomó el balón» y «Sandra fue a la oficina». Luego se le preguntó: «¿Dónde estaba el balón» a lo que respondió: «En la oficina». Se desempeñó tan bien como otros algoritmos de IA en competencia en la mayoría de los tipos de preguntas, pero realmente brilló en las llamadas preguntas de inferencia: «Lily es un cisne. Lily es blanca. Greg es un cisne. ¿De qué color es Greg?», a lo que respondió: «Blanco». Sobre estas cuestiones, la red de relaciones acertó en el 98% de las veces, mientras que sus competidores sólo acertaron un 45% de las veces. Finalmente, el algoritmo analizó animaciones en las que 10 bolas rebotaron, algunas conectadas por resortes invisibles o varillas. Usando sólo los patrones de movimiento, fue capaz de identificar más el 90% de las conexiones. A continuación, utilizó el mismo entrenamiento para identificar las formas humanas representadas por nada más que los puntos en movimiento.

De seguir esta progresión en el campo de IA, pronto hasta los trabajos que considerábamos seguros para los humanos y que no podrían ser automatizados, pronto podrían serlo. Estas habilidades de razonamiento relacional, son la base para «aprender» por uno mismo. Con lo que lo que se conoce como «singularidad», está muy cerca.