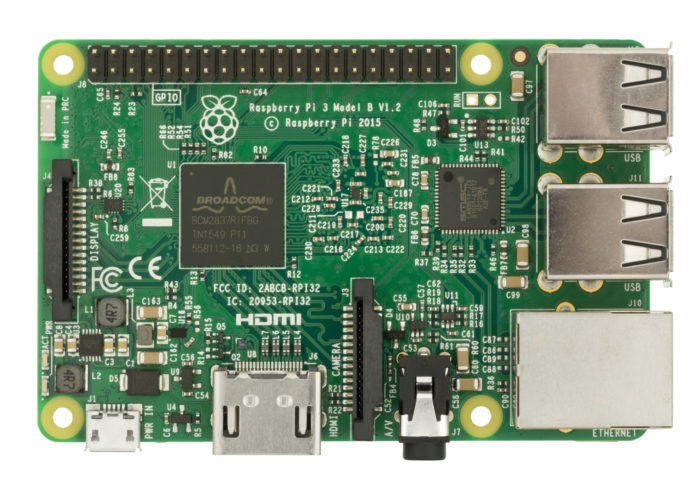

Según el sitio de seguridad ruso Dr.Web, hay un nuevo malware llamado Linux.MulDrop.14 para las computadoras Raspberry Pi en todas sus versiones. Este troyano usa cualquier Raspberry Pi que pueda ser accessible por Internet para minar criptomonedas.

Según el Dr.Web:

El troyano de Linux que es un script de bash contiene un programa de minería de criptomonedas, que se comprime con gzip y se cifra con base64. Una vez iniciado, el script cierra varios procesos e instala las bibliotecas necesarias para su funcionamiento. También instala zmap y sshpass.

Uno tristemente descubre que el Raspberry Pi ha sido hackeado, porque cambia la contraseña del usuario “pi” a “\$6\$U1Nu9qCp\$ FhPuo8s5PsQlH6lwUdTwFcAUPNzmr0pWCdNJj.p6l4Mzi8S867YLmc7BspmEH95POvxPQ3PzP029yT1L3yi6K1“.

Además, el malware busca máquinas dentro de la red local con el puerto ssh (22) abierto e intenta iniciar sesión utilizando las credenciales predeterminadas de Raspberry Pi para distribuirse.

Los sistemas embebidos son un objetivo especialmente atractivo para los piratas informáticos. A veces es por el valor del sistema físico que supervisan o controlan. En otros, es sólo el poder de cálculo que puede ser utilizado para ataques de denegación de servicio a otros host en Internet, para la distribución de spam o como es el caso deLinux.MulDrop.14 ser usado para la minería de criptomonedas. Aunque la capacidad de cómputo de una Raspberry Pi no es uno de sus puntos fuertes, el llegar a controlar a miles o cientos de miles de estas pequeñas computadoras de forma remota podría hacerlos un blaco atractivo para crear redes zombies de minado de criptomonedas.

Si usas Raspberry Pi para un proyecto y este es accessible por Internet, recuerda siempre cambiar las credenciales por defecto que son username: “pi” y password: “raspberry”, ya que ese es el truco que aplica este troyano. De ser posible deshabilita el acceso remoto ssh, pero si eso no es posible por razones administrativas, pues cambia el puerto por defecto y pon reglas en el iptables que permitan el acceso sólo desde determinadas IPs y nigue el acceso a todos los demás intentos de conexión.