En el vertiginoso mundo de WordPress, donde la flexibilidad y la extensibilidad son reyes, los plugins juegan un papel crucial. Permiten a los administradores de sitios web añadir funcionalidades complejas con relativa facilidad, desde optimizar el SEO hasta integrar pasarelas de pago o automatizar flujos de trabajo. Sin embargo, esta misma flexibilidad puede convertirse en un talón de Aquiles si no se gestiona con la debida diligencia en materia de seguridad. Recientemente, la comunidad de WordPress ha sido sacudida por una serie de vulnerabilidades críticas en un plugin popular conocido como OttoKit (anteriormente llamado SureTriggers), que cuenta con más de 100,000 instalaciones activas. Estas fallas de seguridad no son meras advertencias teóricas; están siendo activamente explotadas por ciberdelincuentes para crear cuentas de administrador no autorizadas y, en esencia, tomar el control total de los sitios web afectados.

Hackers usan inginiería social y la función de control remoto de zoom para robar cryptos

EstándarEn la era del trabajo remoto y las comunicaciones virtuales constantes, herramientas como Zoom se han vuelto indispensables en nuestro día a día profesional y personal. Facilitan reuniones, colaboraciones y la conexión a distancia. Sin embargo, como cualquier tecnología popular, también se convierten en un objetivo atractivo para los ciberdelincuentes. Recientemente, ha surgido una preocupante táctica empleada por hackers, que explota una función legítima de Zoom, el control remoto, para llevar a cabo robos de criptomonedas y otros actos maliciosos.

Este elaborada estrategia de ataque subraya la constante evolución de las amenazas cibernéticas y la necesidad imperante de mantenernos informados y vigilantes. Ya no basta con tener un buen antivirus; la clave está en entender cómo operan estos ataques y qué medidas proactivas podemos tomar para protegernos.

El informe que ha puesto de manifiesto esta vulnerabilidad, detallado por sitios especializados en ciberseguridad como BleepingComputer, revela cómo actores maliciosos están manipulando la confianza y la familiaridad de los usuarios con la interfaz de Zoom para lograr acceso no autorizado a sus sistemas y, en particular, a sus activos digitales.

Extensiones maliciosas de VSCode instalan sigilosamente un criptominero

EstándarEl investigador en seguridad informática Yuval Ronen ha publicado en su blog que ha encontrado 9 extensiones de VSCode que instalan un software que mina Monero (una criptomoneda altamente anónima) en el PC de la víctima. Aunque Microsoft ya ha anunciado que todas las extensiones de VSCode descubiertas han sido eliminadas del Marketplace, es una historia interesante.

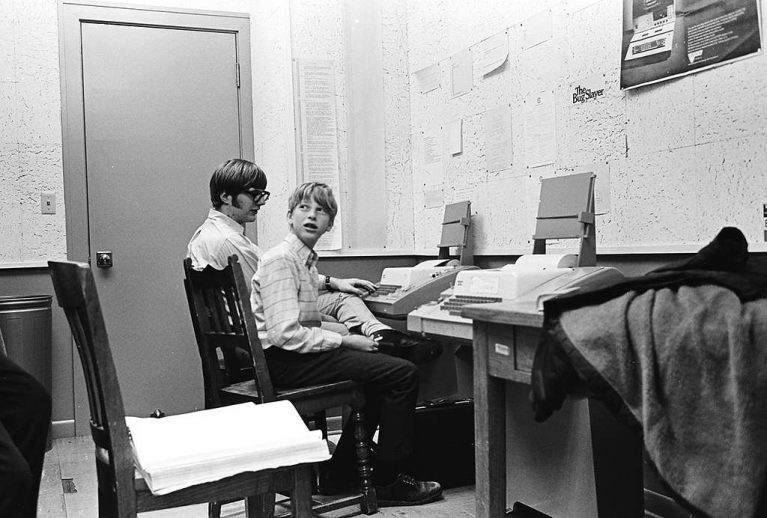

El PDF de 157 páginas que cambió el mundo: El código fundacional de microsoft

Estándar¡Atención, amantes de la historia de la informática! Para celebrar lo que sería el 50º aniversario de la creación de su primer producto, el propio Bill Gates ha compartido una verdadera joya: el código fuente original del Altair BASIC. Pero no esperes encontrarlo en un moderno repositorio de GitHub; esta reliquia nos llega como un PDF de 157 páginas, escaneado directamente del papel continuo original. Una ventana fascinante a los mismísimos inicios de Microsoft.

Caída Global de ChatGPT: ¿Qué Implica para la Disponibilidad y la Confianza en Servicios de IA?

EstándarEl día de hoy, millones de usuarios en todo el mundo experimentaron una interrupción significativa en el servicio de ChatGPT. Este incidente, marcado por el persistente mensaje de error «Algo salió mal al generar la respuesta«, nos enseña una lección crucial en el mundo digital y especialmente, en la ciberseguridad: la importancia de la disponibilidad del servicio.

Alerta Android: Descubren a Crocodilus, el malware que te engaña para robar tu frase semilla

EstándarEl ecosistema Android se enfrenta a una nueva y sofisticada amenaza: Crocodilus. Este malware recientemente descubierto no es un troyano bancario común; combina capacidades avanzadas de control remoto y recolección de datos con una astuta táctica de ingeniería social diseñada específicamente para robar las claves de billeteras de criptomonedas. Continuar leyendo

Vulnerabilidad Crítica en Next.js Permite a Hackers Saltar la Autorización

EstándarSe ha descubierto una vulnerabilidad de gravedad crítica en Next.js, un popular framework de desarrollo web de código abierto. Este fallo de seguridad podría permitir a los atacantes eludir los controles de autorización, lo que representa un riesgo significativo para las aplicaciones web construidas con esta tecnología.

Es posible robar datos de los usuarios implantando memorias falsas en ChatGPT

EstándarEl investigador de seguridad Johann Rehberger (@wunderwuzzi23) informó recientemente en un extenso post de su blog personal, sobre una vulnerabilidad en ChatGPT que permitía a los atacantes almacenar información falsa e instrucciones maliciosas en la configuración de la memoria a largo plazo de un usuario. La casa matriz de ChatGPT cerró la investigación de inmediato y etiquetó la falla como un problema de seguridad.

Entonces Rehberger hizo lo que hacen todos los buenos investigadores: creó un exploit de prueba de concepto que hacia uso de la vulnerabilidad para exfiltrar todas las entrada del usuario a perpetuidad. Los ingenieros de OpenAI tomaron nota y publicaron una solución parcial a principios de este mes de septiembre. Continuar leyendo

Cloudflare ofrece bloqueo sencillo contra robo de contenido por parte de las empresas de IA

EstándarEn un anuncio oficial por parte de Cloudflare el dia de ayer lunes sobre sus nuevas herramientas, mostró una nueva opción que afirma ayudará a poner fin a la era del scraping sin fin que realizan las empresas de IA para entrenar a sus modelos. Esto a traves de dar a todos los sitios que usan su servicio el poder de bloquear los bots con un solo click. Continuar leyendo

La disminución de la actividad de la red de Bitcoin sugiere un mercado bajista.

EstándarSegún un artículo aparecido en CoinTelegraph, la firma de análisis de blockchain Glassnode en su último informe «The Week On Chain» publicado el día de ayer, 1 de agosto.

Los analistas de Glassnode, señalaron que el crecimiento lateral de la demanda transaccional, las direcciones activas de Bitcoin permanecen en un canal descendente bien definido y las tarifas de red más bajas son razones más que suficientes para moderar el actual entusiasmo de los inversores por el aumento de un 15% en el precio de BTC durante la última semana. Sin embargo, BTC actualmente ha bajado un 2% en las últimas 24 horas, cotizando por debajo de los $23,000. Continuar leyendo