Después de un paréntesis de dos semanas, WikiLeaks hizo públicos nuevos archivos como parte de la serie Vault 7 que supuestamente contiene herramientas de hacking creadas por la CIA y que WikiLeaks afirma haber recibido de hackers y personas de dentro de la CIA.

El día de hoy, la filtración incluye la documentación de una herramienta de la CIA llamada CherryBlossom, un toolkit multiusos desarrollado para hackear cientos de modelos de routers domésticos.

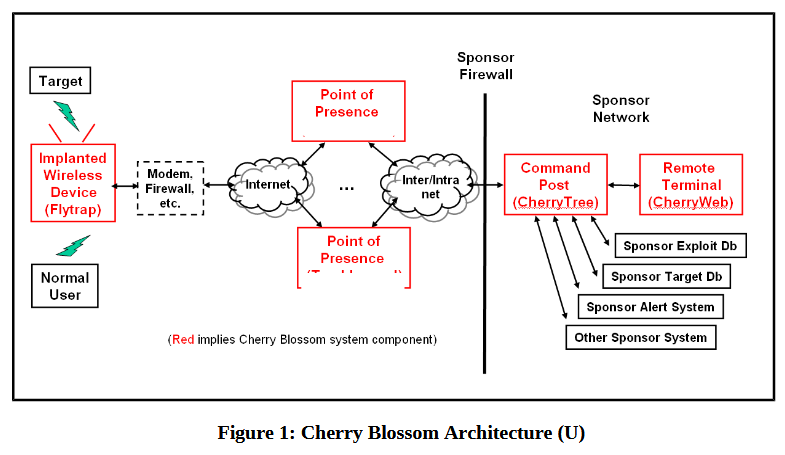

La herramienta es, con mucho, uno de los frameworks de malware más sofisticados de la CIA. El propósito de CherryBlossom es permitir a los operadores (los hackers de la CIA) interactuar y controlar los routers SOHO en la red de la víctima.

La parte más compleja de usar CherryBlossom es de lejos el despliegue de la herramienta en los routers de una victima. Esto puede hacerse por un operador de campo o usar remotamente una falla del router que permite a los operadores de la CIA instalar nuevos firmware en el dispositivo de destino.

Internamente, CherryBlossom se compone de diferentes componentes, cada uno con un papel muy preciso:

- FlyTrap: es el firmware comprometido que se ejecuta en el dispositivo afectado.

- CherryTree: servidor de comando y control donde los dispositivos FlyTrap informan.

- CherryWeb: panel de administración basado en web que se ejecuta en CherryTree.

- Mission: conjunto de tareas enviadas por el servidor C & C a los dispositivos infectados.

En el diagrama a continuación se puede notar cómo interactuan las partes:

Según el manual de CherryBlossom, los operadores de la CIA pueden enviar «misiones» a dispositivos infectados desde el servidor CherryTree C&C a través del panel CherryWeb.

Los tipos de misión varían enormemente, lo cual habla muy bien de la versatilidad de la herramienta. Por ejemplo, las misiones pueden:

- Monitorear el tráfico de Internet del objetivo.

- Inhabilitar el tráfico y ejecutar varias acciones basadas en condiciones predefinidas en base a: URL, nombres de usuario, correo electrónico, direcciones MAC, etc.

- Redirigir el tráfico de Internet del objetivo a través de otros servidores/proxies, en caso se desee guardar una copia de todo lo que hace el objetivo en Internet.

- Crear una VPN desde el operador a la red interna del objetivo.

- Alertar a los operadores cuando el objetivo se activa.

- Escanear la red local del objetivo.

De acuerdo con los documentos filtrados de la CIA, FlyTraps se puede instalar en routers WiFi y puntos de acceso. Hay un documento separado que enumera más de 200 modelos del routers que CherryBlossom puede atacar exitosamente, la mayor parte dson modelos antiguos. Este documento de 24 páginas no está fechado, pero el resto de los manuales de CherryBlossom datan del periodo 2006 al 2012.

Si quieres saber si tu router es vulnerable a esta herramienta de hackeo, puedes consultar el documento original de WikiLeaks aquí.

Hay que recordar que lo que se ha hecho público es la documentación de CherryBlossom y no el código en sí de la herramienta. Es posible que actualmente la herramienta haya sido expandida para incluir más routers. Por ello aunque tu router no esté en el listado de los afectados, no está demás de actualices tu firmware y cierres todo posible punto de ataque desde el exterior.

Si deseas más información sobre CherryBlossom ArsTechnica ha publicado un extenso artículo con muchos detalles sobre el mismo, aunque está en inglés.