Has sentido que el Raspberry Pi 3 es demasiado “grande” para incluirlo en tu proyecto, que las memorias microSD no son lo suficientemente rápidas para lo que tu proyecto necesita o eres de los que piensa que los $35 del Raspberry Pi es demasiado caro. Si te identificas con alguna de las frases anteriores, pues la solución a tu problema es el nuevo NanoPi NEO2, la nueva tarjeta de desarrollo presentada por FriendlyELEC.

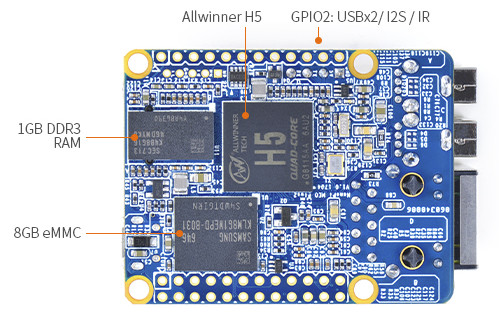

La nueva NanoPi NEO2 ahora incluye 1 GB de RAM y una memoria flash de 8GB eMMC para almacenar nuestro sistema operativo y los datos que necesitemos, las especificaciones de la nueva tarjeta son las siguientes:

- SoC – Allwinner H5 que es incluye un procesador quadcore Cortex A53 con un ARM Mali-450MP como GPU.

- Memoria del sistema :1 GB DDR3

- Almacenamiento flash: eMMC de 8GB (Samsung KLM8G1WEPD-B031) + ranura para tarjeta microSD.

- Conectividad – Gigabit Ethernet (a través del chip RTL8211E-VB-CG), WiFi 802.11 b/g/n y Bluetooth 4.0 (a través del módulo inalámbrico Ampak AP6212A).

- Puestos USB: 2 USB 2.0 tipo A, 1 puerto micro USB (sólo para alimentación) y 2 puertos USB más a través de los conectores de expansión.

- Conectores de expansión:

- Conector de 24 pines con I2C, 2x UART, SPI y GPIO.

- Conector de 12 pines con 2x USB, clavija IR, I2S y GPIO.

- Conector de audio de 5 pines de 2,0 mm con micrófono y señales de salida de línea.

- Depuración: Conector de 4 pines para la consola serie.

- Misceláneo: LEDs de encendido y estado.

- Fuente de alimentación: 5V a través de puerto micro USB o del pin VDD pin en los conectores.

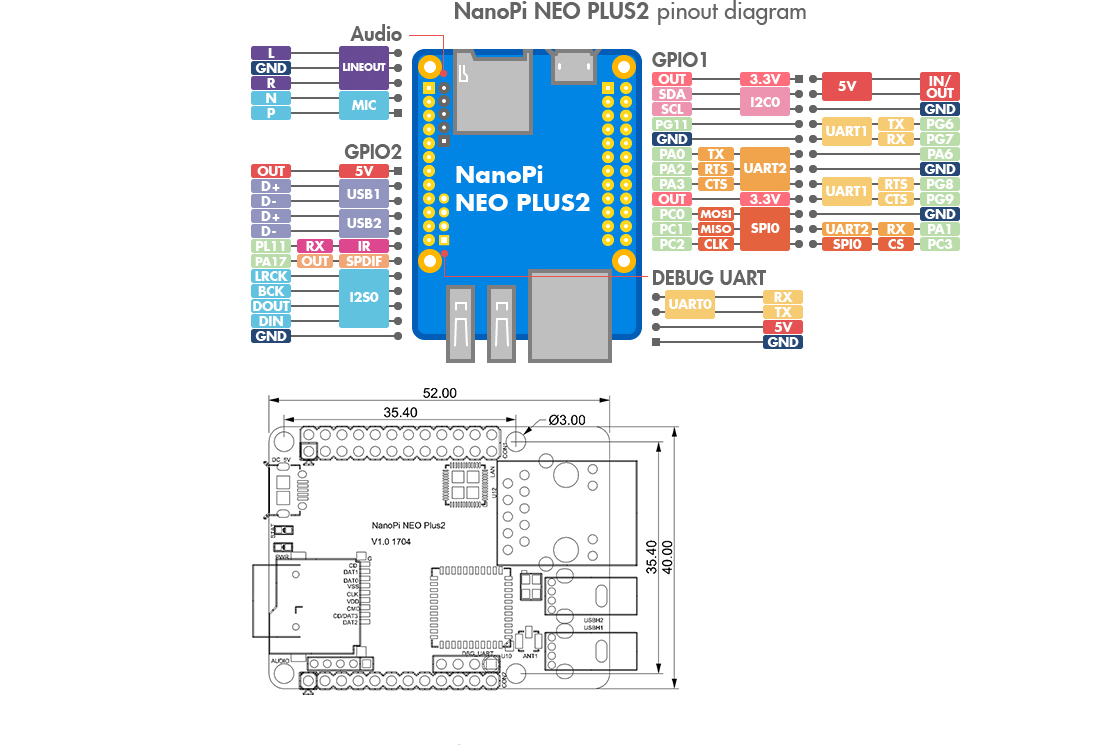

- Dimensiones – 52 x 40 mm.

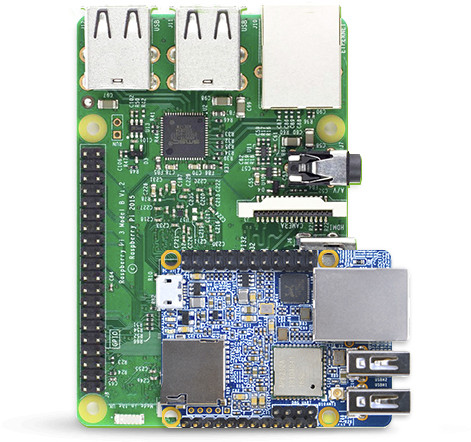

Aquí una comparativa de qué tan pequeña es la nueva NanoPi NEO2 con respecto a un Raspberry Pi 3:

Aquí le dejo un diagrama que detalla la función de los conectores que trae el NanoPi NEO2, vale la pena recordar que aunque estos conectores no son compatibles con los de un Raspberry Pi, ofrecen bastantes funcionalidades:

El pinout de los conectores y el espaciamiento parecen ser idénticos a los de otras tarjetas NanoPi NEO, por lo que los accesorios como NanoHat Hub y BakeBit Starter Kit deben trabajar sin problemas con la nueva tarjeta de desarrollo, pero con las características adicionales, también tuvieron que hacer la placa un poco más grande, por lo que las cajas como las del NanoPi NAS Kit no son compatibles. FriendlyELEC ha utilizado la memoria flash eMMC de 8 GB más barata de Samsung con 5K/0.6K R/W IOPS, por lo que no esperes el mejor rendimiento de la misma, pero puede o no importa mucho dependiendo de tu aplicación.

La compañía acaba de lanzar el Ubuntu Core 16, Debian NAS (con OpenMediaVault) y Ubuntu OLED en Linux 4.x para la esta tarjeta de desarrollo, que encontrarás junto con el resto de la documentación en su Wiki. La herramienta eFlasher te permitirá instalar la imagen en el flash interno de eMMC.

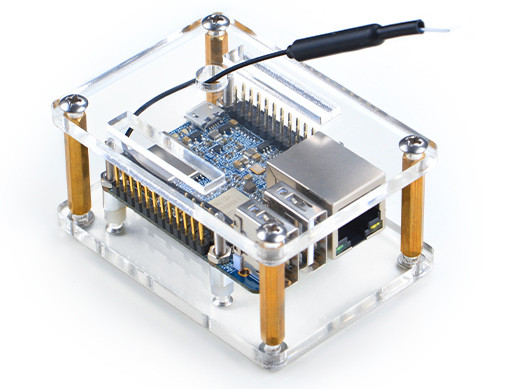

NanoPi NEO Plus2 se vende por $ 24.99 más gastos de envío aparentemente con todos los conectores de 2.54mm soldados por defecto, una antena WiFi y un manual del usuario. Si te interesa, puedes comprar si lo prefieres un “kit básico” por $ 29.00, que incluye un cable micro USB para la alimentación de la tarjeta, un disipador térmico y almohadilla térmica, una caja de acrílico y para los primeros 200 pedidos una tarjeta USB2UART para depurar.

Aquí una imagen del kit básico:

La única limitación de esta tarjeta en comparación con un Raspberry Pi es la falta de un puerto HDMI para conexión de un dispositivo de video, pero recordemos que la idea detrás de los dispositivos con este factor de forma es actuar headless incluído en algún dispositivo del IoT.

Espero les sea de utilidad la información que compartimos aquí.