Las extensiones del navegador web Chrome de Google están bajo ataque ya que una serie de desarrolladores han sido hackeados dentro del último mes. Por ejemplo hace casi dos semanas, atacantes desconocidos lograron comprometer la cuenta de Chrome Web Store de un equipo de desarrolladores y secuestraron la extensión de Copyfish y luego la modificaron para distribuir spam a los usuarios de dicha extensión.

Sólo dos días después de ese incidente, atacantes desconocidos secuestraron otra extensión popular llamada ‘Web Developer’ y luego la actualizaron para inyectar directamente anuncios en el navegador web a más de un millón de usuarios.

Después de que Chris Pederick, creador de la extensión ‘Web Developer’ de Chrome que ofrece diversas herramientas de desarrollo web a sus usuarios, informara a Proofpoint que su extensión había sido comprometida, el proveedor de seguridad analizó el problema y encontró que otras extensiones en Chrome Store también había sido alteradas.

Según el último informe publicado por los investigadores en Proofpoint el lunes pasado, la lista ampliada de las extensiones de Chrome comprometidas son las siguientes:

- Chrometana (1.1.3)

- Infinity New Tab (3.12.3)

- CopyFish (2.8.5)

- Web Paint (1.2.1)

- Social Fixer (20.1.1)

El investigador de Proofpoint Kafeine también cree que las extensiones Chrome TouchVPN y Betternet VPN también fueron comprometidas de la misma manera a finales del mes de junio.

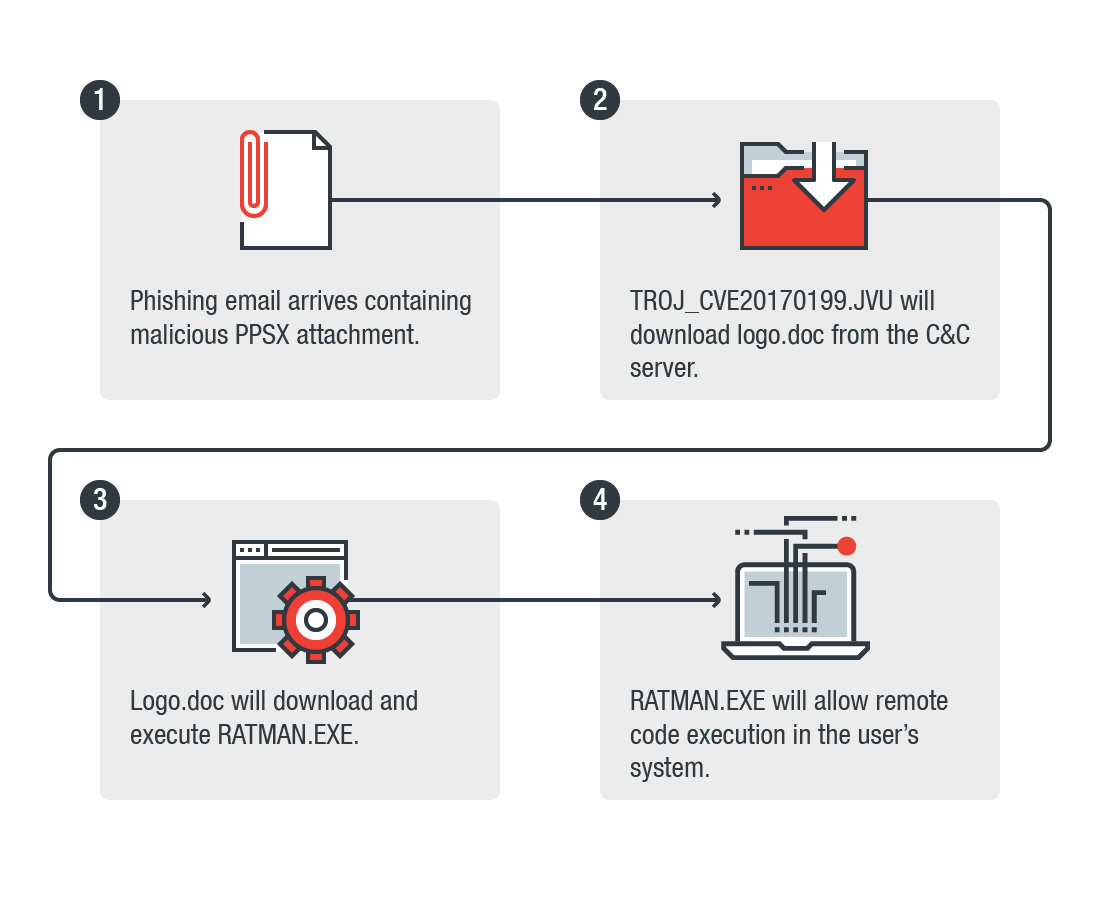

En todos los casos anteriores, algunos atacantes no identificados, accedieron por primera vez a las cuentas web de Google de los desarrolladores enviando correos electrónicos de phishing con vínculos maliciosos para robar credenciales de cuenta.

Una vez que los atacantes accedieron a las cuentas o bien secuestraron sus respectivas extensiones y luego las modificaron para realizar tareas maliciosas, o bien le agregaron código malicioso Javascript en un intento de secuestrar el tráfico y exponer a los usuarios a falsos anuncios y robo de contraseñas con el fin de generar ingresos.

En el caso de la extensión Copyfish, los atacantes incluso trasladaron toda la extensión a una de las cuentas de sus desarrolladores, evitando que la compañía de software eliminara la extensión infectada de Chrome Store, incluso después de haber detectado un comportamiento comprometido de la extensión.

En este momento, no está claro quién está detrás de los secuestros de las extensiones Web de Chrome.

Una conclusión que podemos extraer de este grave fallo de seguridad es que demuestra que no hay ninguna estratégia que sea invulnerable. Recordemos que las Google Chromebook se venden bajo la premisa de que son más seguras que otras soluciones de computadoras personales, digamos Windows, MacOS o Linux. Sin embargo, este ataque masivo demuestra que no es necesario un gusano para infectar millones de computadoras, es suficiente hackear al creador de una extensión de Chrome para infectar a millones de usuarios, es decir el modelo de seguridad centralizado de Google vulve más sencillo el trabajo de los hackers. Bajo este mismo principio tanto los mercados de aplicaciones móviles como Google Play o AppStore de Apple pueden sufrir ataques similares.

La mejor manera de protegerse de tales ataques es siempre sospechar de los documentos no solicitados enviados a través de un correo electrónico de phishing y nunca hacer clic en los enlaces dentro de esos documentos a menos que se verifique la fuente.