Hace unos meses atrás la empresa de seguridad informática FireEye reportó en un post de su blog que abrir un simple archivo MS Word podría comprometer su computadora usando una vulnerabilidad crítica en Microsoft Office. Dicha vulnerabilidad de ejecución remota de código de Microsoft Office (CVE-2017-0199) residía en la interfaz de Windows Object Linking and Embedding (OLE) para la que se publicó un parche en abril de este año, pero los ciberdelincuentes siguen explotando la falla a través de los diferentes medios.

Los investigadores de seguridad han descubierto una nueva campaña de malware que está aprovechando la misma vulnerabilidad descubierta por FireEye, pero a diferencia de la primera vez, en esta oportunidad el ataque va escondido detrás de un archivo de PowerPoint (PPSX) especialmente diseñado para aprovechar esta vulnerabilidad .

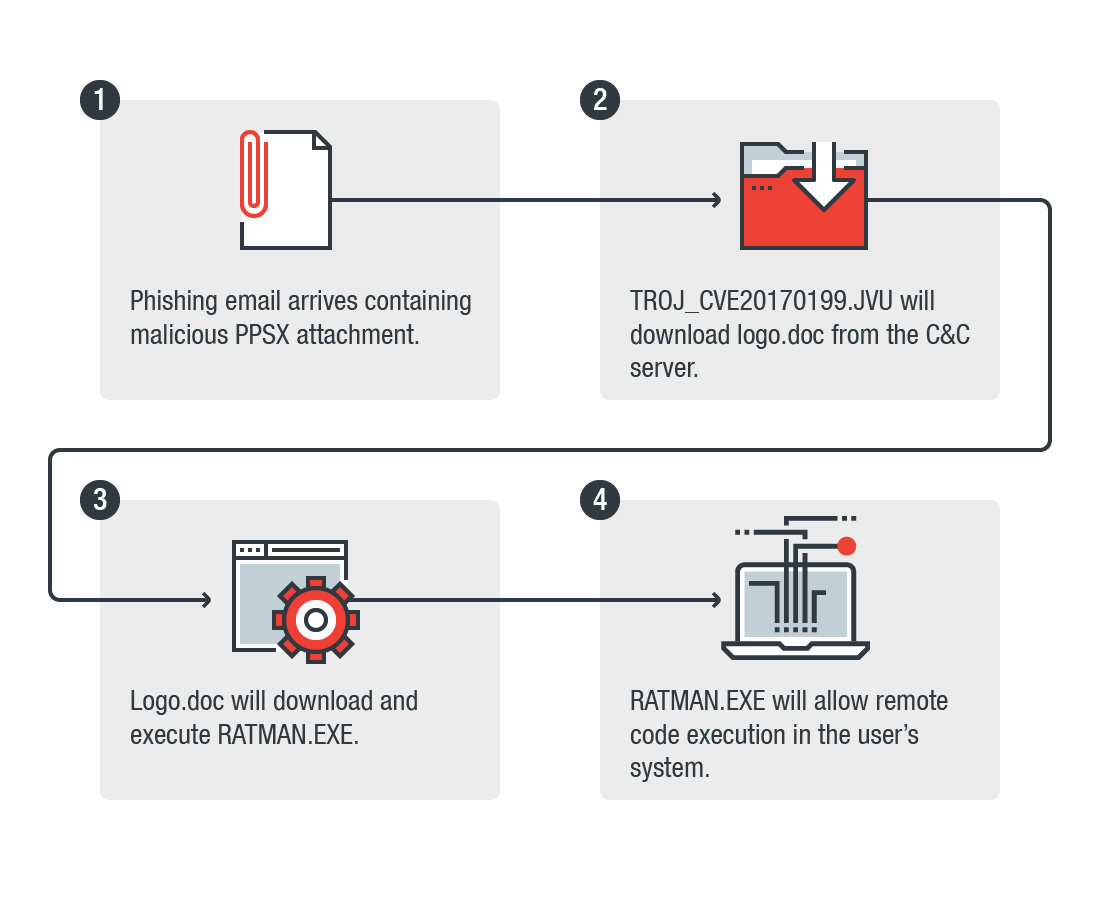

Según los investigadores de Trend Micro, que hizo pública esta nueva campaña de malware, el ataque comienza con un archivo atachado a un convincente correo electrónico, supuestamente de un fabricante de cable y principalmente orientado a las empresas que participan en la industria de fabricación de productos electrónicos. Aquí un gráfico creado por Trend Micro que explica el proceso de infección:

Los pasos son pues:

Paso 1: El ataque comienza con un correo electrónico que contiene un archivo malicioso de PowerPoint (PPSX) en el archivo adjunto, que pretende enviar información sobre una solicitud de pedido.

Paso 2: Una vez abierto, el archivo PPSX llama a un archivo XML programado en él para descargar el archivo “logo.doc” desde una ubicación remota y lo ejecuta a través de la función de animaciones de PowerPoint Show.

Paso 3: El archivo Logo.doc malformado activa la vulnerabilidad CVE-2017-0199, que descarga y ejecuta RATMAN.exe en el sistema de destino.

Paso 4: RATMAN.exe es una versión trojanizada de la herramienta Remote Control de Remcos, que cuando está instalada, permite a los atacantes controlar de forma remota las computadoras infectadas desde su servidor de comando y control.

Remcos es una herramienta de acceso remoto legítima y personalizable que permite a los usuarios controlar su sistema desde cualquier parte del mundo con algunas capacidades, como descargar y ejecutar comandos shell, un keylogger, un registrador de pantalla y grabadoras tanto para webcam como de micrófono.

Dado que el exploit inicialmente se utilizó para entregar documentos infectados de archivos de texto enriquecido (.RTF), la mayoría de los métodos de detección para la vulnerabilidad CVE-2017-0199 se centra en los archivos RTF. Por lo tanto, el uso de un nuevo formato de archivo PPSX permite a los atacantes evadir la detección de muchos antivirus.

La forma más sencilla de evitar completamente este ataque es descargar y aplicar los parches lanzados por Microsoft en abril de este año que resuelven la vulnerabilidad CVE-2017-0199.