Si tienes una cuenta en Taringa, también conocida como el “Redit Latino”, los datos de tu cuenta pueden haber sido comprometidos en una violación masiva de datos que filtró los datos de acceso de sus más de 28 millones de usuarios.

Taringa es una red social popluar dirigida a los usuarios latinoamericanos, quienes crean y comparten miles de publicaciones cada día sobre temas de interés general como hacks de vida, tutoriales, recetas, reseñas y arte.

El portal de noticias de seguridad The Hacker News ha sido informado por LeakBase, un servicio de notificación de violaciones de seguridad, que ha obtenido una copia de la base de datos hackeada que contiene información de 28.722.877 cuentas, que incluye nombres de usuario, direcciones de correo electrónico y contraseñas hash para los usuarios de Taringa.

Un grave problemas con el hash de las contraseñas utilizadas por Taringa es que usa un algoritmo ya bastante arcaico llamado MD5, que se ha considerado obsoleto incluso antes del 2012, y que por consecuencia se puede romper fácilmente, haciendo que las cuentas de los usuarios de Taringa queden expuestas a los hackers.

¿Qué tan débil es el algoritmo MD5 ?, pues como un dato importante sería bueno que sepas que el equipo de LeakBase ya ha descifrado el 93,79 % (casi 27 millones) de las contraseñas con éxito en tan sólo unos días. LeakBase incluso ha compartido un volcado de 4,5 millones de usuarios de Taringa con el portal de noticias de seguridad The Hacker News para que estos verifiquen como una tercera parte independiente la autenticidad de la base de datos filtrada.

Usando las direcciones de correo electrónico en el listado de credenciales provistos por LeakBase, los editores de The Hacker News, se pusieron en contacto con unos pocos usuarios aleatorios de Taringa con sus contraseñas de texto plano, que reconocieron la autenticidad de sus credenciales.

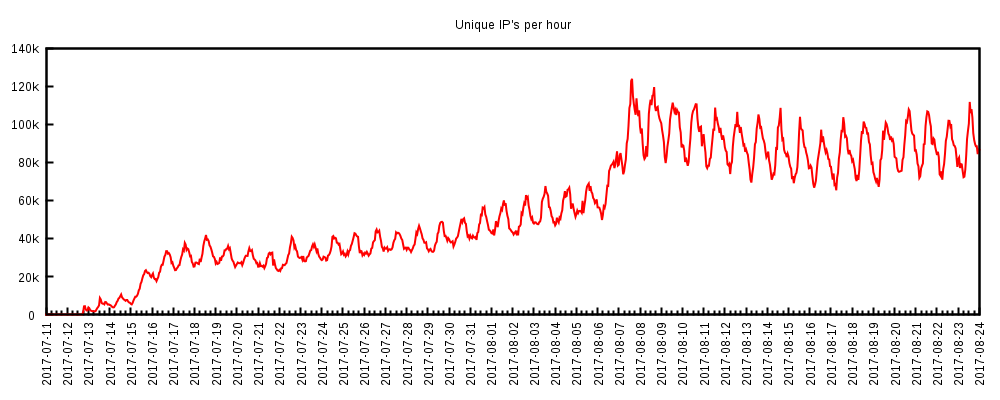

El robo de la base de datos de usuarios de Taringa se produjo el mes pasado y Taringa ha estado alertando a sus usuarios a través de una entrada en el blog, compartiendo más información sobre el incidente:

El día 1/8 hemos sufrido un ataque externo que comprometió la seguridad de nuestras bases de datos y del código de Taringa!. Es probable que los atacantes se hayan hecho con la base de datos que contiene nicks, direcciones de email y contraseñas encriptadas. No han sido comprometidos números telefónicos ni credenciales de acceso de otras redes sociales como así tampoco direcciones de billeteras bitcoin del programa Taringa! Creadores.

Desde el momento en el que nuestro equipo detectó el incidente estuvo trabajando para asegurar las cuentas y la información personal de nuestros usuarios. Al momento no hay evidencia concreta de que los atacantes sigan teniendo acceso al código de Taringa! y nuestro equipo sigue monitoreando movimientos inusuales en nuestra infraestructura.

Para proteger a sus usuarios, Taringa está enviando un enlace de restablecimiento de contraseña a través de un correo electrónico a sus usuarios tan pronto como accedan a su cuenta con una contraseña antigua.

Espero que si Ud. es un usuario de Taringa ya haya cambiado su password por uno mucho más seguro, que sea de almenos 16 caracteres de largo con letras y números y algunso símbolos especiales. Además espero que si Ud. es de los que reutiliza su password en varios servicios, ya haya cambiado su password en todos esos servicios, con uno nuevo y diferente para cada uno de ellos, de no ser así está en riesgo de ser víctima de robo de identidad digital.