Un equipo de investigadores de seguridad de varias empresas de seguridad han descubierto una nueva y generalizada botnet que consiste en decenas de miles de smartphone Android hackeados.

Conocida como WireX, esta botnet incluye principalmente dispositivos Android infectados que ejecutan una de las cientos de aplicaciones maliciosas instaladas desde Google Play Store y está diseñado para realizar ataques masivos de DDoS desde la capa de aplicación.

Los investigadores de diferentes compañías de tecnología y seguridad en Internet que incluye Akamai, CloudFlare, Flashpoint, Google, Oracle Dyn, RiskIQ, Team Cymru detectaron una serie de ataques cibernéticos a principios de este mes y colaboraron para combatirlo.

Cloudflare en su blog ha hecho una descripción detallada de cómo opera esta botnet y como ha podido ser identificado.

Aunque las campañas de malware de Android son bastante comunes en estos días, esta campaña recién descubierta no es tan sofisticada, y es bastante impresionante la forma como varias empresas de seguridad que son competidores entre sí se unieron y compartieron información para eliminar esta nueva botnet.

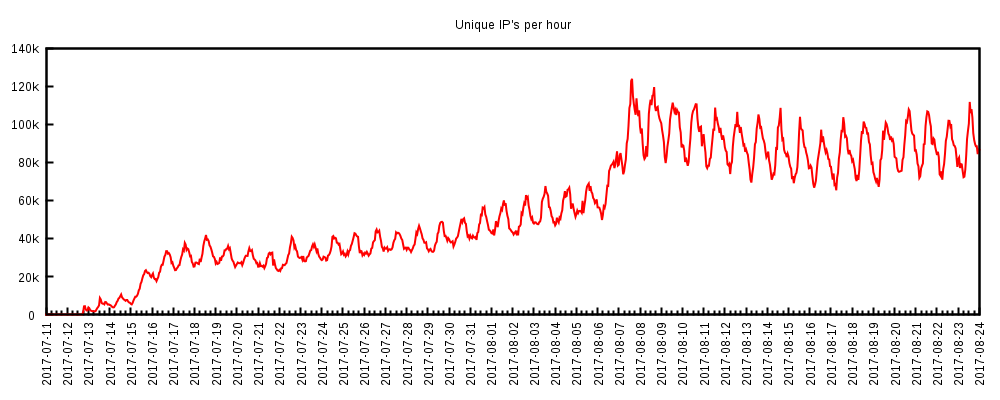

La botnet WireX se utilizó para lanzar ataques DDoS menores a principios de este mes, pero después de mediados de agosto, los ataques comenzaron a escalar rápidamente como se muestra en el diagrama a continuación (fuerte: Cloudflare):

La botnet de «WireX» ya había infectado más de 120,000 smartphones Android en su apogeo a principios de este mes, pero el 17 de agosto los investigadores notaron un ataque masivo DDoS (principalmente solicitudes HTTP GET) y que tuvo su origen en más de 70,000 dispositivos móviles infectados de más de 100 países.

Si su sitio web ha sufrido un ataque DDoS, busque el siguiente patrón de cadenas User-Agent para comprobar si se trata de la botnet WireX:

User-Agent: jigpuzbcomkenhvladtwysqfxr

User-Agent: yudjmikcvzoqwsbflghtxpanre

User-Agent: mckvhaflwzbderiysoguxnqtpj

User-Agent: deogjvtynmcxzwfsbahirukqpl

User-Agent: fdmjczoeyarnuqkbgtlivsxhwp

User-Agent: yczfxlrenuqtwmavhojpigkdsb

User-Agent: dnlseufokcgvmajqzpbtrwyxih

Después de una investigación más profunda, los investigadores de seguridad identificaron más de 300 aplicaciones maliciosas en el Play Store oficial de Google, muchas de las cuales supuestamente eran reproductores de video, ringtones o herramientas para administradores de almacenamiento y tiendas de aplicaciones que incluyen el código malicioso de WireX.

Al igual que muchas aplicaciones maliciosas, las aplicaciones WireX no actúan maliciosamente inmediatamente después de la instalación para evitar la detección y abrirse paso en el Google Play Store.

En cambio, las aplicaciones WireX esperan pacientemente los comandos de sus servidores de comando y control ubicados en varios subdominios, principalmente de «g.axclick.store«.

Google ha identificado y ya ha bloqueado la mayoría de las 300 aplicaciones de WireX, que en su mayoría fueron descargadas por usuarios de Rusia, China y otros países asiáticos, aunque la botnet WireX sigue siendo activa a pequeña escala.

Si su dispositivo está ejecutando la más reciente versión del sistema operativo Android que incluye la función Google Play Protect, la compañía eliminará automáticamente las aplicaciones WireX de su dispositivo, si tiene alguna instalada.

Play Protect es la nueva funcionalidad de seguridad de Google, que utiliza el aprendizaje de las máquinas y el análisis del uso de las aplicaciones para eliminar (desinstalar) aplicaciones maliciosas de los usuarios con smartphones Android para evitar más daños.

Además, es muy recomendable instalar aplicaciones de desarrolladores de reputación y verificados, incluso al descargar desde Google Play Store oficial y evitar la instalación de aplicaciones innecesarias.

Además, se recomienda que se tenga instalado siempre una buena aplicación antivirus en su dispositivo móvil que pueda detectar y bloquear aplicaciones malintencionadas antes de que puedan infectar su dispositivo y mantenga siempre el dispositivo y las aplicaciones actualizados.

El malware de Android continúa evolucionando con vectores de infección y capacidades de ataque más sofisticados y nunca antes vistos con cada día que pasa.