En 2021, los ciberdelincuentes podrían causar pérdidas económicas a nivel mundial de $ 6 billones (6 000 000 000 000) según lo afirma un reporte de la empesa de seguridad informática Cybersecurity Ventures.

Las empresas de manera global gastarán aproximadamente $ 93 mil millones para agregar seguridad en línea y luchar contra las violaciones de datos sólo durante el presente año que recien empiza.

Pero los consumidores no son lo suficientemente proactivos. Todavía usan las mismas contraseñas fáciles de adivinar como «1234». O aún peor, no saben cómo funciona la autenticación de dos factores.

Eso significa que depende de tí proporcionar la defensa principal de tu equipo contra las crecientes amenazas en línea.

Tengamos presente que al proteger a nuestros clientes de los ciberdelincuentes, también estamos defendiendo a nuestro negocio de una demanda, una pérdida de confiabilidad a los ojos de nuestros clientes, lo cuál implicará una pérdida de ingresos.

Aquí hay cinco sencillos consejos de privacidad que deberías usar para protegerte a tí y a tus clientes/familiares de los cibercriminales este 2018.

Encripte el almacenamiento interno de su smartphone.

Es práctica común que almacene datos de sus clientes u otra información sensible en su dispositivo móvil, para poder tener acceso a dicha información incluso cuándo no se cuenta con cobertura de datos. Esto además acelera el proceso de acceder a la información que necesite y hace su vida más fácil y productiva.

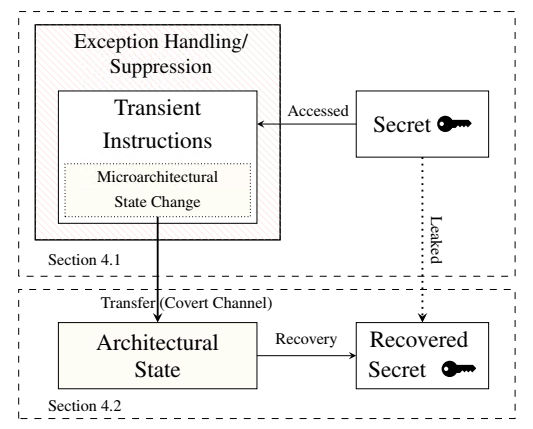

Pero toda esa conveniencia entraña un riesgo. Por ejemplo, si su dispositivo móvil no está parchado/actualizado o existe un exploit de día 0 que está siendo activamente utilizado, los ciberdelincuentes podría remotamente acceder a la información que está en su dispositivo móvil y robarla. Otra posibilidad es que su smartphone es robado o perdido y contiene información muy importante.

Dado que los datos son almacenados localmente en el dispositivo móvil, estos son particularmente susceptibles de ser vulnerados por los cibercriminales si es que estos no están encriptados.

Dado que los robos de identidad llegaron a los $16 mil millones afectando a 15,4 millones de consumidores sólo en los EE. UU. en el 2016, esto debe servir como una motivación para no darle a los ciberdelincuentes una ventaja dejando nuestro dispositivo sin encriptar.

Incluso el cifrado local básico puede poner un obstáculo adicional entre los ciberdelincuentes y sus datos. Aunque no hay cifrado infalible, sin embargo, esta es nuesta primera línea de defensa en la batalla contra los ciberdelincuentes, que andan buscando tener acceso a nuestra información.

No reutilices passwords en tus servicios en línea y utiliza passwords fuertes.

Las personas en genral suelen usar la misma contraseña para todas sus servicios en línea. Con lo cuál una vez que por algún método de ataque (man-in-the-middle, phishing, etc.), los cibercriminales descubren nuestro password, pueden fácilmente acceder a todos los servicios que usamos en línea.

Piensas que esta práctica no es tan común, pues preparate, la próxima estadística te sorprenderá.

Más del 80% de los adultos reutilizan la misma contraseña en múltiples servicios. Y este porcentaje llega a ser tan alto como el 87% para los millennials (que se supone que son ‘nativos digitales’).

Y lo que es aún peor, estas contraseñas suelen ser muy débiles. Por ejemplo, las cinco contraseñas más comunes del 2014 fueron «123456», «password», «12345», «12345678» y «qwerty». Lo peor de todo es que esto no es una broma, las personas no toman con seridad la seguridad.

Y aunque esa estadística es un poco antigua, el aumento de los servicios y tecnologías en línea requerirán más cuentas de usuario per cápita. Lo que significa que, en todo caso, este problema probablemente ha empeorando.

Así que en conclusión usa passwords diferentes en todos tus servicios y que cada uno de tus passwords siga los lineamientos mínimos de passwords fuertes como que contenga números, letras y simbolos, de preferencia que no estén basados en palabras del diccionario y finalmente que no tengan una longitud mínima de 8 caracteres.

Has una copia de respaldo de tus datos en la nube.

Con el almacenamiento local, tienes acceso directo a tus datos y completo control sobre ellos. Esto significa que puedes protegerlos y respaldarlos como desee y puedes acceder a ellos cuando lo desees.

Es una sensación agradable a menos que, por supuesto, el costo asociado con el almacenamiento local en discos duros externos o NAS (Network Attached Storage) supere con creces sus beneficios.

No solo se debe crear y mantener un sistema de almacenamiento local, sino que también de ser el caso, se podría tener que contratar personal totalmente dedicado a la ciberseguridad y las copias de respaldo. Y eso sin mencionar el costo masivo de comprar más almacenamiento o el riesgo potencial de un desastre en el sitio.

En otras palabras, si bien el almacenamiento local se siente más seguro, no lo es.

El almacenamiento de datos en la nube, por otro lado, le brinda todos los beneficios de un sistema de almacenamiento local a una fracción del costo.

Los datos de respaldo siempre están fuera del sitio. Eso significa que un desastre en el sitio no puede paralizar totalmente tu negocio, el costo de actualización a un plan de datos más grande es mucho menos costoso y los proveedores de almacenamiento en la nube pueden ayudarte a solucionar problemas potenciales.

Entonces, además del almacenamiento en sí mismo, también está obteniendo soporte y experiencia. Es bueno recalcar que el soporte sólo es ofrecido por los servicios pagados, muchas de estas empresas que ofrecen almacenamiento en la nube usan el clásico sistema freemium, con cuentas de pruebas gratuita y otras de pago.

Esa facilidad de uso es probablemente la razón por la que se predice que el gasto anual global en servicios de nube pública crecerá a $ 141 mil millones para 2019. El 51% de las grandes y medianas empresas planea aumentar su inversión en la nube, y la consultora Gartner predice que no tener una política para la nube será algo del pasado para el 2020, así como hoy es impensable que una empresa no tenga una política para el internet hoy.

Fuerza reinicio de sesiones en base a tiempo.

Cada pieza de tecnología es más vulnerable cuando es pirateada por métodos no técnicos.

El phishing, spear phishing, pretexting o carnada son solo algunas de las formas en que los ladrones de identidad intentan robar los datos de tus datos o los de tus clientes.

Desafortunadamente, la mayoría de las personas probablemente no tengan idea. Es por eso que la ingeniería social es tan efectiva en el robo de credenciales de usuarios desprevenidos. Es por ello que la ingeniería social es ahora la técnica principal para un cibercriminal. Se usa en dos tercios de todos los intentos de robo de información.

La ingeniería social es tan atractiva para los delincuentes porque no tienen que saber mucho sobre los sistemas de información o el tipo de hardware que usas, para obtener tu información o las de tus clientes. Como dice Michele Fincher de Social Engineer:

Los ingenieros sociales malintencionados no son necesariamente personas muy técnicas, pero son astutos e inteligentes en la forma en que piensan.

Afortunadamente, puedes protegerte a tí y a tus clientes de al menos algunos de estos intentos. Cuando un usuario deja su teléfono en su escritorio y alguien que está cerca lo roba, puedes salvar el día, teniendo una política que fuerce la autenticación de usuario cada cierto intervalo de tiempo.

Una vez más, esto no es infalible. Pero sí restringe la cantidad de veces que alguien puede intentar acceder la cuenta de un compañero de trabajo para robar sus datos confidenciales sin que este lo sepa.

Es una barrera de defensa más, aunque simple, para protegernos contra los ciberdelincuentes no técnicos. Este tipo de políticas ocasionalmente pueden resultar frustrante a tus clientes, es por ello que debes explicarles la razón de que esto sea así.

Usa autenticación de dos factores.

¿Recuerdas que anteriormente hablamos sobre esas personas que usan la misma contraseña en diferentes servicios en línea?

El mismo estudio que mencionamos encontró que, en promedio, seis contraseñas protegen 24 cuentas en línea diferentes.

Reutilizar las mismas contraseñas de acceso hace que sea fácil acceder a las cuentas. Pero incluso una variación básica de un password que usamos como plantilla en función del servicio en línea que usamos no es suficiente para disuadir a los sofisticados ciberdelincuentes por mucho tiempo.

Si un cibercriminal obtiene una de las contraseñas de alguno de los servicios que usas tú o uno de tus cliente a través de otra cuenta en línea, existe la posibilidad de que ahora también tengan acceso a la cuenta de ese cliente en tu negocio.

Considerando lo anterior, no debería de sorprendernos que dos de cada cinco personas hayan sufrido el hackeo de almenos una de sus credenciales en línea durante el 2015.

La autenticación de dos factores es una forma de protegerte a tí y a tus clientes de los ciberdelincuentes que intentan acceder a una cuenta de tu empresa. Hay dos escenarios en los que la autenticación de dos factores es fundamental.

1. Si el usuario inicia sesión desde un dispositivo nuevo y no reconocido.

2. Si la información del usuario es particularmente sensible.

Afortunadamente, las grandes compañías han comenzado a implementar esto con mayor frecuencia. Google, por ejemplo, está tratando de forzar la adopción de la autenticación de dos factores a sus usuario en sus plataformas más grandes.

También lo están usando en combinación con el cifrado de tránsito y la detección de amenazas. Por lo tanto, los usuarios de esta plataforma se están acostumbrando cada vez más al paso (y la molestia) adicionales para salvaguardar las cuentas críticas.

Puede sonar notablemente inconveniente para tus clientes. Después de todo, ¿qué pasa si el usuario no tiene su teléfono consigo para recibir un código de mensaje de texto?

Bueno, la mayoría de las veces, esa preocupación es completamente infundada. La gente revisa sus teléfonos miles de veces al día. Y gracias a la buena nomofobia (el miedo a no tener su teléfono), la mayoría de las personas rara vez dejan sus teléfonos en casa.

De hecho, tus clientes realmente podrían apreciar ese proceso de dos pasos. Siete de cada diez personas desconfían de las contraseñas, pero el 86% de las personas que usan 2FA sienten que sus cuentas son más seguras.

Por supuesto, 2FA probablemente no resolverá todo. Pero según Symantec, podría evitar el 80% de las infracciones de seguridad.

Conclusión.

En conclusión, los ataques llevados a cabo por los ciberdelincuentes, pueden dar lugar a varias pesadillas tanto para tí, como para su negocio.

Puede causar desconfianza a los usuarios de tu sistema, tus clientes pueden demandarte por daños generados por el robo o pérdida de información sensible, multas por parte de las autoridades o el pago de un rescate para recuperar tu información. O, por otro lado, puede ser una oportunidad para demostrar cuánto te preocupa la privacidad de tus clientes, más de lo que realmente les importa a ellos.

Porque la realidad es que la mayoría de los usuarios probablemente no se van a proteger a sí mismos. No entienden cómo funciona la ciberseguridad y definitivamente no saben cómo protegerse de los ciberdelincuentes.

Por otro lago, si estas leyendo este post significa que a tí si te importa y valoras tanto la seguridad como la privacidad de tus datos y los de tus clientes.

Espero que este post les haya sido de ayuda.

Fuente: xda-developers.com