Si hasta este momento no has instalado los parches desde Windows Update, hazlo inmediatamente ya que tu computadora está desprotejida contra las infames vulnerabilidades Meltdown y Spectre. Si quieres saber si eres vulnerable a ellas a continuación te mostramos cómo comprobar si estás expuesto.

Para estar completamente protegido contra Meltdown y Spectre, deberás actualizar tu UEFI o BIOS dependiendo de qué sistema use tu computadora. Estas actualizaciones de UEFI o BIOS contienen nuevo microcódigo para el microprocesador ya sea este Intel o AMD que agrega protección adicional contra estas vulnerabilidades. Lamentablemente, no se distribuyen a través de Windows Update, por lo que deben descargarse del sitio web del fabricante de tu computadora y debes instalarlos manualmente. De mi experiencia te puedo decir que las computadoras Dell que tienen activado el servicio Dell Update instalan las actualizaciones de BIOS/UEFI automáticamente, desconozco si esto funciona para otros fabricantes.

Existen dos métodos para saber si tu PC con Windows es vulnerable, el primero es el más sencillo y consiste en descargar la herramienta InSpectre, desarrollada por la firma de seguridad informática Gibson Research Corpotario. Pero, si eres un poco desconfiado de ejecutar el código desarrollado por otros en tu PC, Microsoft ha publicado una página en la cuál detalla los pasos para saber si tu PC es vulnerable usando scripts de PowerShell.

Si está utilizando Windows 7 y deseas utilizar el script que proporciona Microsoft para saber si tu sistema es vulnerable, primero deberá descargar el software Windows Management Framework 5.0, que instalará la versión más reciente de PowerShell en tu computadora. Sin este paso previo el script desarrollado por Microsoft no se ejecutará correctamente. Si usas Windows 10, ya tiene instalada la última versión de PowerShell.

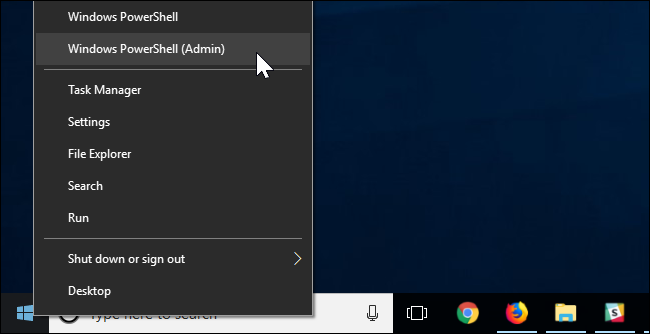

El procedimiento para ejecutar el script provisto por Microsoft es el siguiente en Windows 10, hacemos click con el botón derecho del mouse en Inicio y seleccionamos “Windows PowerShell (Administrador)”. Para Windows 7 u 8.1, busque en el menú Inicio “PowerShell”, haga clic con el botón derecho del mouse y seleccione en el acceso directo “Windows PowerShell”, asegurese de seleccionar “Ejecutar como administrador”.

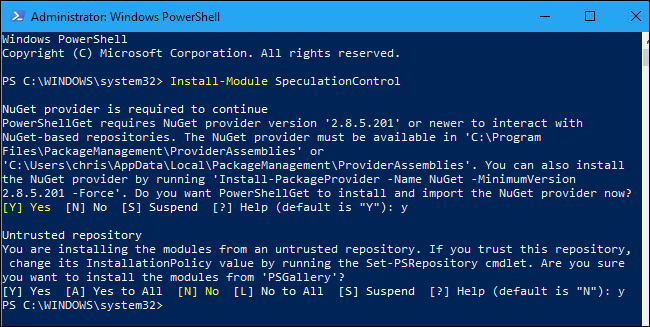

Escriba el siguiente comando en PowerShell y presione Enter para instalar el script en su sistema:

Install-Module SpeculationControl

Si esta es la primera vez que instala módulos, probablemente se le solicitará que instale el proveedor NuGet, escriba “y” y presione Enter. También puede pasar que necesite escribir “y” nuevamente y presionar Enter para confiar el repositorio de software.

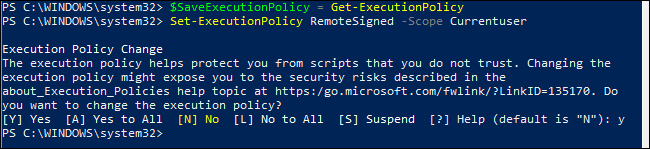

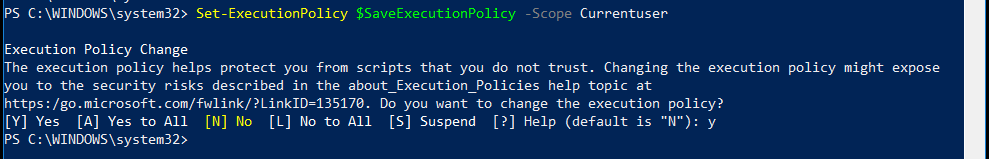

La política de ejecución estándar no le permitirá ejecutar este script. Por lo tanto, para ejecutarlo, primero guardará la configuración actual para que pueda restaurarlos más tarde. Luego, cambiará la política de ejecución para que se pueda ejecutar el script. Para hacer lo descrito anteriormente, ejecute los siguientes dos comandos en el PoweShell:

$SaveExecutionPolicy = Get-ExecutionPolicy

Set-ExecutionPolicy RemoteSigned -Scope Currentuser

Presione la tecla “y” y luego la tecla Enter cuando se le solicite que confirme.

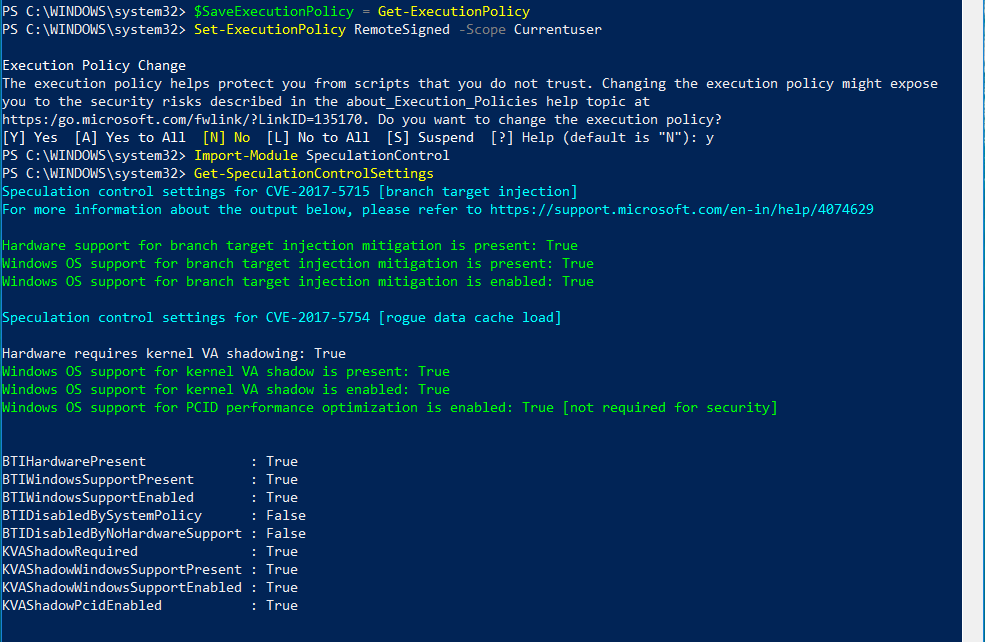

Finalmente, para ejecutar el script de verificación provisto por Microsoft, ejecute los siguientes comandos:

Import-Module SpeculationControl

Get-SpeculationControlSettings

El script le mostrará como resultado el estado de su computadora y si está es vulnerable o no. En mi caso particular, luego de haber aplicado todos los parches de seguridad y las actualizaciones del BIOS/UEFI el resultado fue el siguiente:

En su caso particular, Ud. deberá buscar estas cosas:

- El “Windows OS support for branch target injection mitigation” se refiere a la actualización de software de Microsoft. Querrá que esté presente para proteger contra los ataques de Meltdown y Spectre.

- El “hardware support for branch target injection mitigation” se refiere a la actualización de firmware BIOS/UEFI que necesitará del fabricante de su computadora. Es altamente recomendable que esté presente porque le protegerá contra ciertas variantes de la vulnerabildiad Spectre.

- El “Hardware requires kernel VA shadowing” se mostrará como “True” en el hardware de Intel, que es vulnerable a Meltdown, y “False” en el hardware de AMD, que no es vulnerable a Meltdown. Incluso si tiene hardware Intel, está protegido mientras esté instalado el parche del sistema operativo y “Windows OS support for kernel VA shadow is enabled” dice “True”.

Este comando también muestra si su CPU tiene la función de hardware “PCID performance optimization” que hace que la reparación funcione más rápidamente. Las CPU de Intel Haswell y posteriores tienen esta característica, mientras que las CPU Intel anteriores no cuentan con este soporte de hardware y es posible que el rendimiento de su computadora se vea afectado después de instalar los parches de seguridad.

Para restablecer la política de ejecución a su configuración original después de que haya terminado, ejecute el siguiente comando:

Set-ExecutionPolicy $SaveExecutionPolicy -Scope Currentuser

Presione la tecla “y” y luego Entrar cuando se le solicite confirmar.

Espero que está información les haya sido de utilidad.