Viacom, la popular empresa de entretenimiento y medios de comunicación que posee las conocidas marcas Paramount Pictures, Comedy Central, MTV, Nickelodeon y cientos de otras propiedades mediáticas, ha expuesto las claves que permiten el acceso a toda su infraestructura en un servidor Amazon S3 no seguro.

Un investigador de la empresa de ciberseguridad UpGuard, con sede en California ha descubierto recientemente en un contenedor del servicio de storage en la nube S3 de Amazon, aproximadamente un gigabyte de credenciales y archivos de configuración para el backend de docenas de propiedades de Viacom.

Estas credenciales expuestas descubiertas por el investigador de UpGuard, Chris Vickery, hubieran sido suficientes para que los hackers destruyeran la infraestructura interna de Viacom y su presencia en Internet, permitiéndoles acceder a los servidores de nube pertenecientes a MTV, Paramount Pictures y Nickelodeon.

Entre los datos expuestos en la filtración se encontraba la clave maestra de Viacom para su cuenta de Amazon Web Services (AWS) y las credenciales necesarias para construir y mantener servidores Viacom a través de sus numerosas filiales y decenas de marcas.

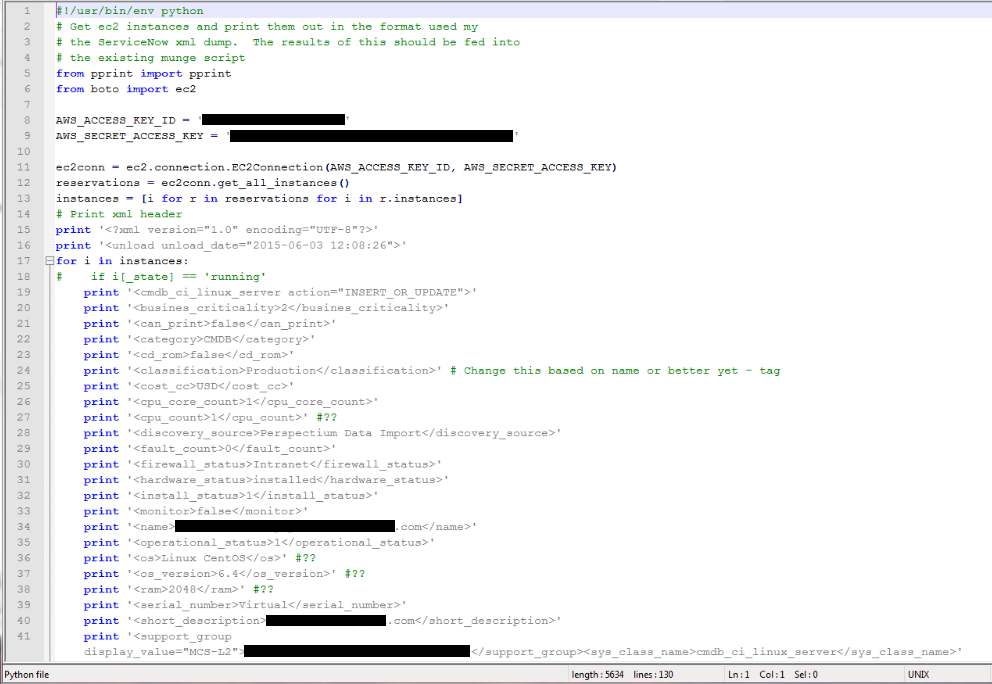

En otras palabras, la clave de acceso y clave secreta para la cuenta de AWS de la compañía habría permitido a los piratas informáticos comprometer los servidores, el almacenamiento y las bases de datos de Viacom bajo la cuenta de AWS. Aquí una captura de pantalla publicada por UpGuard en dónde muestra uno de los archivos de configuración en dónde se podía leer las claves de acceso en texto plano:

De acuerdo con el análisis realizado por UpGuard, una serie de instancias de nube utilizadas en la cadena de herramientas de TI de Viacom, que incluyen tecnologías como Docker, Splunk, New Relic y Jenkins, podrían haber sido comprometidas de esta manera.

Además de estas fugas dañinas, el servidor desprotegido también contenía claves de descifrado GPG, que se pueden utilizar para desbloquear datos confidenciales. Sin embargo, el servidor no contiene ninguna información de clientes o empleados afortunadamente.

Aunque no está claro si algún ciberdelincuente ha podido explotar este error para acceder a archivos importantes pertenecientes a Viacom o alguna de sus filiales, el gigante de los medios dijo que no hay evidencia de que alguien haya comprometido sus datos.

Todas las credenciales han sido cambiadas después de que UpGuard contactara con ejecutivos de Viacom en privado y el servidor ya ha sido configurado apropiadamente para mantener estos datos seguros.

Esta no es la primera vez que Vickery ha descubierto información confidencial de una empresa almacenada en un contenedor AWS S3 no protegido.

Vickery ha rastreado previamente muchos conjuntos de datos expuestos en Internet, incluyendo datos personales de más de 14 millones de clientes de Verizon, una caché de 60.000 documentos del ejército estadounidense, información de más de 191 millones de registros de votantes de los Estados Unidos y 13 millones de usuarios MacKeeper.

Muchas veces no es necesario explotar una vulnerabilidad de día cero para tomar control de un servidor o acceder a datos importantes, muchas veces sólo hace falta saber buscar en el lugar apropiado y confiar en la incapacidad de muchos departamentos de TI.