El viernes pasado (12 de Mayo de 2017), un ataque de ransomware golpeó decenas de miles de ordenadores en todo el mundo antes de que fuera (al menos temporalmente) detenido por un investigador de seguridad que encontró y activó un killswitch para dicho malware. Pero es posible que el desarrollador del malware pueda modificar el código e intentarlo de nuevo, por lo que la mejor protección es asegurarse de que el software su computadora esté actualizado. El gusano utiliza para su propagación una vulnerabilidad de Windows llamada EternalBlue, que fue parchada en Marzo de este año.

El virus ha demostrado ser tan efectivo que Microsoft lanzó una actualización de emergencia para versiones de Windows que ya oficialmente no están soportadas cómo Windows XP, Windows 8 y Windows Server 2003.

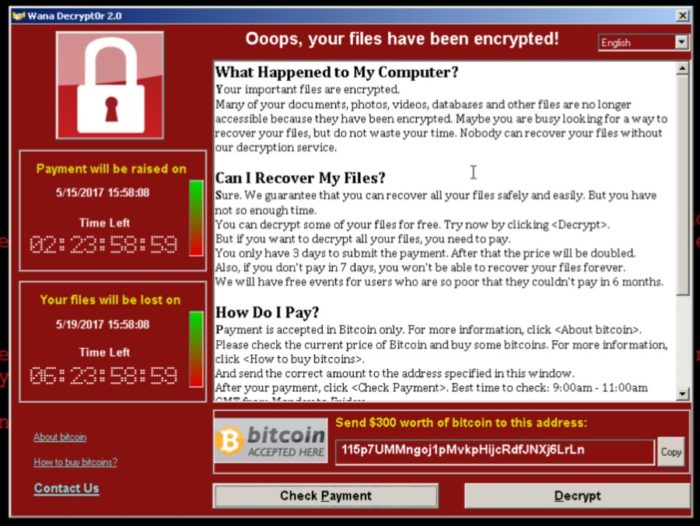

Describamos ahora cuáles eran las demandas de los hackers autores del gusano informático. Luego de que este malware encripta todos los archivos de una computadora muestra un mensaje en el que exige un pago de $ 300 (en bitcoins) y se tienes 3 días para pagar antes de que el pago se duplique a $ 600. Si no se paga en una semana, entonces el ransomware amenaza con borrar los archivos por completo. Obsérvese también el aspecto de la ingeniería social: se crea un sentido de urgencia para impulsar a las personas a actuar, esto ha hecho que los autores del malware logre recaudar un estimado de $36,000. Un sentido de la esperanza se concede en virtud de la capacidad de descifrar una muestra de selección de los archivos. (Tenga en cuenta el título “Wana Decrypt0r” en la imagen destacada de este post, los tres términos: WannaCry, Wcry y WannaCrypt se refieren a la misma pieza de malware, son meras representaciones del mismo nombre).

El malware se difunde a través de SMB (Server Message Block), es decir el protocolo utilizado típicamente por los equipos Windows para compartir sistemas de archivos a través de una red local. Una máquina infectada propagaría entonces la infección a otras computadoras que no esten actualizadas en la misma red.

De todo lo que se ha publicado, se desprende que la propagación de WannaCry ha sido a través del protocolo SMB por lo que cuando estamos hablando de máquinas detrás de los firewalls que han sido afectadas, implica que los puertos 139 y 445 han estado abiertos y por lo tanto todas las computadoras en la red local que eran vulnerables potencialmente han podido ser infectadas por las conexiones entrantes desde Internet. Sólo se necesitaría una máquina infectada detrás del firewall para para luego poner a otros en riesgo debido a que se propagaba por sí mismo. Debido a la naturaleza de la web y la amplia gama de máquinas sin actualizar, las tasas de infección se extendieron rápidamente a decenas de miles de máquinas en todo el mundo.

El New York Times ha creado un mapa animado en base a los datos obtenidos, en dónde muestra lo rápido que se propagó el gusado en todo y mundo y que prácticamente no quedo un país incólume a su ataque.

Cómo habíamos mencionado antes, este gusano informático tenía un killswitch, o lo que solemos llamar en español botón de autodestrucción. Este fue descubierto accidentalmente por los investigadores de MalwareTech, que en un blog post han descrito la experiencia. Básicamente el gusano lo que hace antes de continuar infectando otras computadoras es chequear si el dominio iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com existe. Los investigadores de MalwareTech registraron dicho dominio y levantaron una simple página web y es así como la infección fue detenida.

Probablemente los autores del malware pusieron dicho killswitch alli en caso de que necesiten ponerlo a dormir en caso de que llame demasiado la atención. Pues al parecer este virus ha sido mucho más exitoso que lo esperado por sus creadores y es por ello que desistieron en registrar el dominio, ya que si lo hicieran se pondrían en evidencia.

Los pagos que se exigían eran recibidos en tres diferentes billeteras de bitcoin, que aunque anónimas, se puede saber cuánto dinero ha recibido cada una de estos monederos electrónicos:

- 13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94 – 47 transactions totalling $11,990.33

- 12t9YDPgwueZ9NyMgw519p7AA8isjr6SMw – 50 transactions totalling $16,019.18

- 115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn – 38 transactions totalling $8,051.64

Es decir al momento de escribir este post, los hackers habían acumulado un botín de U.S.$ 36,061.15 al cambio. Si desean hacer la matemática por Uds. mismos, pues Google ofrece una herramienta que permite convertir de bitcoins a dólares americanos.

Recordemos que este malware amenzada con doblar el precio del rescate para hoy y borrar archivos definitivamente para el próximo viernes, así que es de esperar que la desesperación haga que muchos de los miles de propietarios de computadoras afectadas por este ransomware paguen y por lo tanto el botín de estos cyberdelincuentes aumente.

Y finalmente, ¿qué tiene que ver la NSA con esto?, Pues la vulnerabilidad de SMB que Microsoft solucionó en un parche de seguridad en Marzo de este año fue conocida por la NSA y no notificó a Microsoft del problema. Esto lo sabemos porque el hacker llamado ShadowBrokers el mes pasado se refirió específicamente a este problema y lo llamó “ETERNALBLUE”, un exploit de SMBv2.

Y qué hacer ahora?

Bueno, estamos en modo de limpieza en este momento. Los vendedores de antivirus están lanzando actualizaciones de sus firmas digitales para identificar el malware y los especialistas estan evaluando cuál será el daño total a la espera de nuevas variantes de este ransomware. Pero las lecciones más grandes, que debemos sacar en claro de todo esto son las que refuerzan lo que la comunidad de seguridad ha estado diciendo a la gente durante tanto tiempo, entre ellas tenemos:

- Mantenga sus sistemas operativos actualizados.

- Aplique los parches de seguridad lo antes posible.

- Tener una estrategia de copia de seguridad sólida.

- No abra correos electrónicos o archivos adjuntos sospechosos o de fuentes que Ud. no conozca.

- Restringir el acceso a los recursos que comparte en la red (el ransomware sólo puede cifrar lo que puede acceder o a las máquinas a las que puede acceder).

- Bloquee puertos innecesarios (por ejemplo bloquear accesos externos a el puerto SMB).

- Los antivirus tradicional son malos en la identificación de este tipo de amenazas. Así que no se sienta seguro sólo por tener un antivirus en su computadora.

Todo esto es mucho más importante que el gusano WannaCry en sí mismo y hasta que estas lecciones no sean interiorizadas, otras variantes subsecuentes de este malware podrían golpear a todos aquellos que no esten preparados.