Un anuncio de un nuevo puesto de trabajo en Facebook sugiere que el gigante de las redes sociales está formando un equipo para construir sus propios chips, uniéndose a otros titanes de la tecnología como Google, Apple y Amazon para volverse más autosuficientes.

Según la publicación, Facebook está buscando un experto en ASIC y FPGA, dos diseños de silicio personalizados para ayudarlo a evaluar, desarrollar e impulsar tecnologías de próxima generación dentro de Facebook, particularmente en inteligencia artificial y aprendizaje automático.

La empresa de redes sociales está buscando contratar a un experto que pueda «desarrollar un SoC/ASIC de extremo a extremo, organizar el desarrollo de firmware y controladores, que incluya todos los aspectos del desarrollo de ASIC de células estándar tanto frontales como de fondo«, se puede leer en el anuncio de puestos de trabajo disponibles en el sitio web corporativo de Facebook.

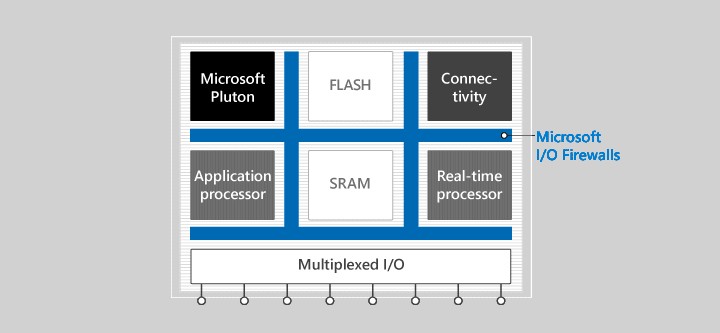

Los SoC (System-on-a-Chip) es un procesador típicamente utilizado en dispositivos móviles con todos los componentes necesarios para operar un dispositivo, mientras que ASIC (Application-Specific Integrated Circuit), es un circuito integrado específico para resolver un problema en partícular, los ASIC son de un propósito muy específico y en las empresas suelen orientarse hacia algo específico, como la minería de criptomonedas.

Las FPGA (Field Programmable Gate Array) son unos chips de diseño adaptable para permitir un diseño más flexible y modular que se puede adaptar para acelerar trabajos específicos mediante la ejecución de una pieza de software en particular.

El portal de noticias Bloomberg fue el primero en informar sobre las intenciones de Facebook de construir sus propios procesadores, ya que esto ayudaría al gigante de las redes sociales a reducir la dependencia de compañías como Qualcomm e Intel, que tienen la mayor parte del mercado en el segmento de los procesadores.

Según se informa, Apple, que ya fabrica sus propios chips personalizados para iPhones, iPads y otras productos de la compañía, ha planeado utilizar sus chips ARM diseñados a medida en sus computadoras Mac a partir del 2020, reemplazando los procesadores Intel que se utilizan actualmente tanto en sus computadora de escritorio como portátiles.

También es conocido que Google ha desarrollado sus propios chips de inteligencia artificial y según los informes del portal de noticias The Information, Amazon está diseñando su hardware personalizado para mejorar los dispositivos equipados con su asistente Alexa.

El plan de invertir en la construcción de sus propios procesadores podría ayudar a Facebook a impulsar su software de inteligencia artificial, mejorar la eficiencia de sus servidores en sus centros de datos y en el desarrollo de posibles nuevos dispositivos de hardware en el futuro, como podrían ser los visores de realidad virtual Oculus y altavoces inteligentes (similares a Amazon Echo o Google Home).

El uso de sus chips personalizados también le permitiría a Facebook obtener un mayor control sobre su propio mapa de ruta en lo referente al hardware y ofrecer un conjunto de características nuevas o un mejor rendimiento a sus usuarios.

Facebook aún no ha comentado sobre la noticia, por lo que en este momento, es difícil decir dónde desplegará la compañía internamente los chips que planea desarrollar.