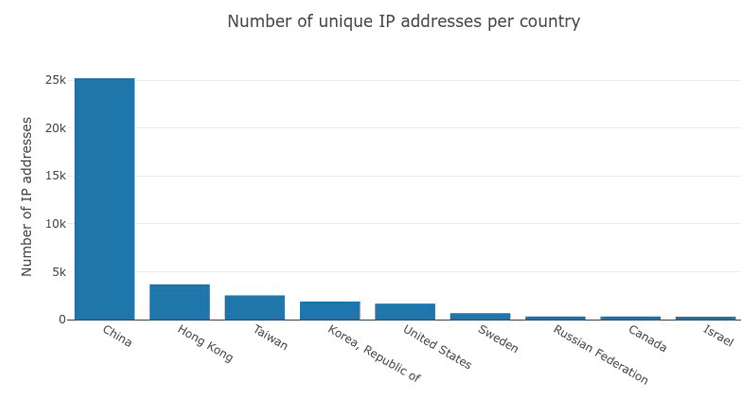

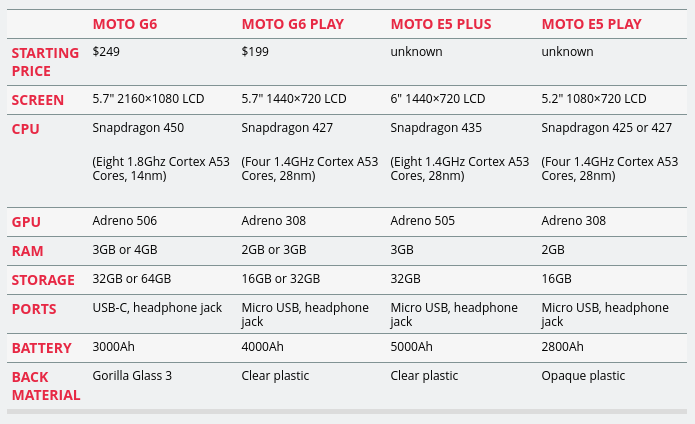

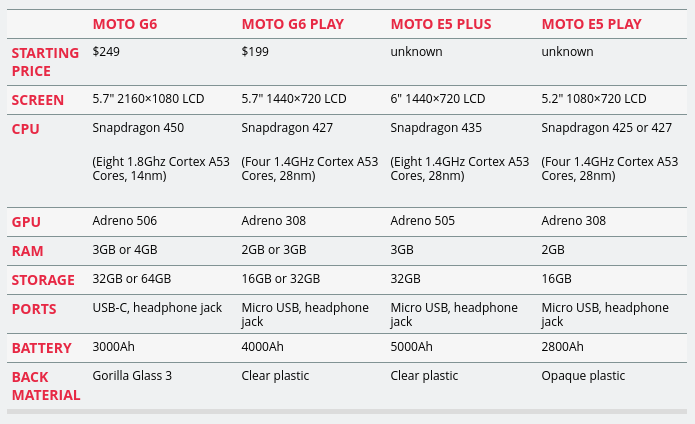

Motorola ha revelando su nueva línea de smartphones de gama media y baja el día de hoy (19 de Abril 2018). La compañía está lanzando cuatro smartphones a la vez: Moto G6, Moto G6 Play, Moto E5 Plus y Moto E5 Play. Y no importa lo que Motorola haga con estos dispositivos, ya que Motorola casi no tiene competencia en el rango de precios inferior a los $ 300 (especialmente aquí en los EE. UU.), por lo que todos estos smartphones merecen una especial consideración aunque sea sólo por su precio.

Aunque anunciar cuatro smartphones a la vez puede ser realmente confuso, así que comencemos con una hoja de especificaciones gigante que los compara a todos los modelos presentados. Notemos que hay algunas similitudes notables entre estos dispositivos: los cuatro smartphones tienen conectores para auriculares, ranuras MicroSD, lectores de huella digital, un recubrimiento «repelente al agua», Android 8.0 Oreo y casi todas las opciones de conectividad habituales, excepto para NFC.

El Moto G6

Primero está el Moto G6. Este dispositivo con un precio de $ 249 es un smartphone de gama media alta que se ha anunciado hoy y tiene un procesador Snapdragon 450 en un cuerpo totalmente de cristal.

El modelo equivalente del año anterior, el Moto G5 Plus fue $ 20 más barato ($ 229), tenía una parte posterior de aluminio y utilizó un procesador Snapdragon 625. En este caso para los Estados Unidos no se ha anunciado un modelo «Plus» este año, por lo que, lamentablemente, parece que el Moto G6 será el modelo de gama más alta que ofrecerá Motorola, lamentablemente con un downgrade del SoC y los materiales a pesar de ser un poco más caro.

Un SoC de nivel inferior significa que el Moto G básicamente está estancado este año en lo referente al procesador. El Snapdragon 450 es solo un reempaquetado del Snapdragon 625, ambos chips son construidos con un procesador de 14nm, cuentan con ocho núcleos Cortex A53, una GPU Adreno 506 y un módem X9 LTE. El 450 tiene una velocidad de reloj ligeramente menor 1.8 GHz para el 450 frente a los 2 GHz del 625.

Los usuarios obtienen al menos una actualización en lo referente a la pantalla. El Moto G6 ahora tiene una pantalla LCD de 5.7 pulgadas de 2160×1080 con una relación de aspecto de 18:9 y esquinas redondeadas. El Moto G5 Plus solo tenía una pantalla de 5.2 pulgadas. Pero gracias a una reducción en los marcos, el G6 puede contar con una pantalla más grande en un cuerpo que es aproximadamente del mismo tamaño que el del modelo del año anterior.

El smartphone utiliza botones de navegación en pantalla y debajo de la pantalla hay un bisel inferior con un gran logotipo «Motorola» y un lector de huellas dactilares frontales de la vieja escuela. Además de los botones de navegación normales, el Moto G6 también admite controles de gestos, que rápidamente se están convirtiendo en lo último en Android. Puede deslizar el dedo hacia la izquierda sobre el lector de huellas dactilares para activar el botón «Atrás» de Android y deslizar el dedo hacia la derecha en el sensor para desplegar las aplicaciones recientes.

Otras especificaciones incluyen 3GB o 4GB de RAM, con almacenamientos internos de 32 o 64GB, una batería de 3000mAh y una cámara frontal de 8MP. Hay algunos lujos que se pueden o no obtener a este precio. El Moto G6 (y cualquier otro smartphone Moto anunciado hoy) tiene un conector para auriculares y una tarjeta MicroSD. También tiene un moderno puerto USB-C que es una mejora respecto al modelo del año anterior y permite «carga turbo» de 15W con el cargador incluido. Desafortunadamente dentro de las limitaciones hay que destacar que no cuenta con NFC, por lo que aquellos que esperaban poder hacer uso de Google Pay en este modelo, no tubieron suerte.

Aunque oficialmente este smartphone no cuenta con una clasificación de resistencia al agua IPx, sin embargo todos tienen un «revestimiento repelente al agua» de una compañía llamada «P2i». La letra pequeña de la hoja de especificaciones de Motorola señala que esto «ayudará a proteger contra la exposición moderada al agua, como derrames accidentales, salpicaduras o lluvias ligeras», pero «no está diseñado para sumergirse en agua o exponerse a agua a presión u otros líquidos».

Motorola está promocionando las funciones de las nuevas cámaras del G6. La configuración de doble cámara combina una cámara principal de 12 megapíxeles con una cámara secundaria de 5 megapíxeles para efectos de profundidad. El Moto G6 puede aplicar un efecto de profundidad de campo a una foto, incluso después de que esta haya sido tomada, gracias a la información de profundidad guardada. Hay un modo selectivo en blanco y negro, una función de lapso de tiempo, «filtros faciales» tipo Snapchat que pueden pegar accesorios virtuales en su cara, fotos en movimiento que ahorran unos segundos de video con su imagen e incluso un Google Lens, que es una búsqueda visual que supuestamente puede identificar hitos, objetos y hacer reconocimiento óptico de caracteres (OCR) para texto. Todas sus fotos se pueden guardar en Google Photos, que es la aplicación de galería predeterminada en el G6.

Los smartphones del 2018 tanto en los modelos G y E vienen con Android 8.0 Oreo, pero la situación de actualización es bastante triste. Sólo a los smartphones Moto G se les promete una actualización importante del sistema operativo, es decir recibirán la actualización a Android P. Sin embargo, los smartphones de la serie E no tienen garantizada una actualización del sistema operativo. Ninguna de las das dos series recibirá actualizaciones mensuales de seguridad, por el contrarío Moto sólo se ha comprometido a actualizaciones de seguridad con periodicidad de 60 a 90 días.

El Moto G6 Play

El otro modelo presentado de la serie G fue el Moto G6 Play, una versión más barata del Moto G 6 que se ofrece por $ 199.

Ojalá se pudiera decir que el G6 es una opción mejor que el G6 Play, pero no las diferencias entre estos dos dispositivos son muy pocas. Las diferencias son más que todo estéticas, el diseño del Moto G6 Play cambia la posición del lector de huellas del lado frontal al lado posterior, para obtener un lector de huellas dactilares traseras más moderno que está bellamente integrado en el logotipo de Motorola que se encuentra justo debajo de la cámara. También se obtiene una batería de 4000 mhA, que es un 25 por ciento más grande que la del modelo más costoso.

El ahorro de precio es evidente en la pantalla, el Moto G6 Play aunque ofrece una pantalla LCD de 5.7 pulgadas y proporción 18:9, sólo brinda una resolución 720p y en el SoC, que ha sido degradado a un Snapdragon 427. Este procesador utiliza cuatro núcleos Cortex A53 de 1.4GHz hechos en un una tecnología de 28nm que require más energía y cuenta con una débil GPU, la Adreno 308.

La RAM y el almacenamiento también han sido degradados, con opciones para 2 o 3 GB de RAM y 16 o 32 GB de almacenamiento interno respectivamente. Este modelo ofrece el clásico puerto MicroUSB para la carga, junto con una capacidad de carga de 10w más lenta. Obtienes una cámara trasera de 13MP y cámara frontal de 8MP, todo ello sin las características adicionales de las cámaras del G6.

El otro gran cambio para el G6 Play es que la parte trasera no es de vidrio. El G6 Play nos presenta el concepto de una «parte trasera de vidrio falso», una parte posterior hecha de plástico pero diseñada para parecerse al vidrio lo más posible. El efecto que se obtiene es un smartphone más ligero.

El Moto E5 Plus

El Moto E del 2018 tiene un diseño que recuerda al del G6 a un precio aún más bajo. No estamos exactamente seguros de qué tan bajo, porque Motorola no ha dado detalles sobre los precios de la serie E. El Moto E no se venderá desbloqueado en los EE. UU., por lo que los precios dependen de los operadores que lo distribuyan.

El E5 Plus viene con un Snapdragon 435 SoC. (Realmente estamos aprendiendo mucho sobre la familia de chips 4xx de Qualcomm hoy), este es un chip de 28nm con ocho núcleos Cortex A53 de 1.4Ghz y una GPU Adreno 505.

La pantalla es una LCD de 6 pulgadas y ofrece una resolución de 1440×720, con una relación de aspecto de 18:9. Ofrece 3GB de RAM y 32GB de almacenamiento, una cámara frontal de 8MP y una cámara trasera de 12MP. Nuevamente, parece ser que el patrón es cuanto más bajo se encuentre el modelo en la escala de precios de Motorola, mejor será la batería, el E5 Plus tiene una enorme batería de 5000 mAh.

Por más que la lógica dicte que la transición de la línea Moto G a la línea E sea una ruta de bajada suave y obvia, sin embargo el E5 Plus podría ser el segundo mejor teléfono anunciado hoy, por encima del Moto 6 Play.

Aunque claramente el Moto E5 Plus, está debajo del Moto G6, sin embargo en comparación con el Moto G6 Play, el E5 Plus tiene un mejor SoC, una pantalla más grande, más RAM base y más almacenamiento de base. La batería es más grande, se carga más rápido (volvemos a un cargador de 15 W) y muchos de los modos de cámara adicionales están de vuelta. En cuánto tengamos los precios actualizaremos este post.

El Moto E5 Play

El último de los smartphones anunciado hoy es el Moto E5 Play y se encuentra el extremo más bajo de los smartphones de este grupo. Nuevamente, aún no sabemos cuál es el precio, ya que solo se venderá (al menos en los EE. UU.) a través de operadores.

La pantalla se reduce a una pantalla LCD «HD» de 5.2 pulgadas. Teniendo en cuenta que se trata de una relación de aspecto 16:9 de la vieja escuela, se supone que eso significa que la resolución debería ser 720×1080. El SoC podría ser un Snapdragon 427 o un Snapdragon 425. Ambos son CPUs de cuatro núcleos Cortex A53 de 1.4GHz y una GPU Adreno 505, la única diferencia parece ser el módem. El 425 tiene un módem X6 LTE capaz de bajar 150Mbit/s y subir a 75Mbit/s, mientras que el 427 tiene un módem X9 LTE más rápido que puede hacer 300Mbit/s de bajada y 150Mbit/s de subida.

La RAM es de 2GB y cuenta con 16GB de almacenamiento y una pequeña batería de 2800mAh con carga rápida de 10W o 5W. De manera similar, la cámara parece ofrecer un sensor de menor calidad con una cámara trasera de 8MP y una frontal de 5MP.

El Moto E5 Play es también el único smartphone Moto anunciado el día de hoy que no tiene una cubierta transparente. Esta es solo plástico opaco regular. Al igual que los otros teléfonos, tiene un lector de huellas dactilares con el logotipo de Motorola en la parte posterior y el recubrimiento «repelente al agua» P2i anunciado por Moto.