¿Recuerdan la vulnerabilidad de Simjacker? Sobre la cuál hablamos en un post anterior.

A principios de este mes, ya habíamos informado sobre esta vulnerabilidad crítica sin parchear en una amplia gama de tarjetas SIM, que una compañía de vigilancia no identificada ha estado explotando activamente para comprometer remotamente los teléfonos móviles específicos simplemente enviando un SMS especialmente diseñado para atacar al número de teléfono de la víctima.

Si puede recordar, la vulnerabilidad Simjacker reside en un kit de herramientas SIM dinámico, llamado S@T Browser, que viene instalado en un conjunto de tarjetas SIM, incluida algunas eSIM, proporcionadas por operadores móviles en al menos 30 países.

Ahora, resulta que S@T Browser no es el único kit de herramientas SIM dinámico que contiene la vulnerabilidad Simjacker que puede explotarse de forma remota desde cualquier parte del mundo sin ninguna autorización por parte de la víctima, independientemente de la marca de los celulares o sistemas operativos móviles que las víctimas estén utilizando.

Después de la revelación de Simjacker, Lakatos, un investigador en Ginno Security Lab, publicó en un post en el blog de su empresa hace ya una semana y reveló que otro kit de herramientas SIM dinámico, llamado Wireless Internet Browser (WIB), también puede ser explotado de la misma manera, exponiendo otro conjunto mayor de cientos de millones de usuarios de teléfonos móviles a ataques remotos.

Lakatos, quién descubrió esta vulnerabilidad en 2015, pero decidió no divulgarla públicamente hasta ahora porque el proceso para reparar una falla de este tipo es complejo y lo que es más importante, puede ser abusado por los malos para controlar los teléfonos que ejecutan SIM vulnerables de forma remota.

Además de esto, Lakatos también afirmó que descubrió de forma independiente la vulnerabilidad en S@T Browser y también proporcionó una demostración en video de la vulnerabilidad Simjacker con más detalles que aún no han sido publicados por los investigadores de AdaptiveMobile Security que inicialmente revelaron el problema a principios de este mes.

Aquí el video publicado en YouTube con una demostración de cómo funciona el ataque WIB:

Aquí una demostración en video de cómo hacer un ataque a través de las funcionalidades S@T:

El kit de herramientas WIB fue creado y mantenido por SmartTrust, una de las compañías líderes que ofrece soluciones de navegación basadas en el kit de herramientas SIM a más de 200 operadores móviles en todo el mundo y según algunos comunicados de prensa, la lista incluye AT&T, Claro, Etisalat, KPN, TMobile , Telenor y Vodafone.

Al igual que con S@T Browser, el kit de herramientas WIB también se ha diseñado para permitir a los operadores de telefonía móvil proporcionar algunos servicios esenciales, suscripciones y servicios de valor agregado de forma inalámbrica a sus clientes o cambiar la configuración de red central en sus dispositivos.

En lugar de un menú instalado previamente fijado, tener un kit de herramientas dinámico en las SIM permite a los operadores móviles generar nuevas funciones y opciones sobre la marcha en función de la información proporcionada por un servidor central.

Las fallas con S@T Browser y WIB puede explotarse para realizar varias tareas en un dispositivo de destino simplemente enviando un SMS que contenga un tipo específico de código similar a un spyware.

Entre las cosas que se pueden hacer tenemos:

- Obtener la ubicación del dispositivo objetivo y la información IMEI,

- Enviar mensajes falsos en nombre de las víctimas,

- Distribuir malware iniciando el navegador del teléfono de la víctima y forzándolo a abrir una página web maliciosa,

- Realizar estafas con tarifas premium marcando números con tarifas premium,

- Espiar los alrededores de las víctimas instruyendo el forzar al dispositivo de la víctima a que llame al número de teléfono del atacante,

- Realizar ataques de denegación de servicio deshabilitando la tarjeta SIM, y

- Obtener otra información del dispositivo de la víctima como idioma, tipo de radio, nivel de batería, etc.

¿Cómo funciona el ataque SimJacker contra las SIM habilitadas para WIB o S@T?

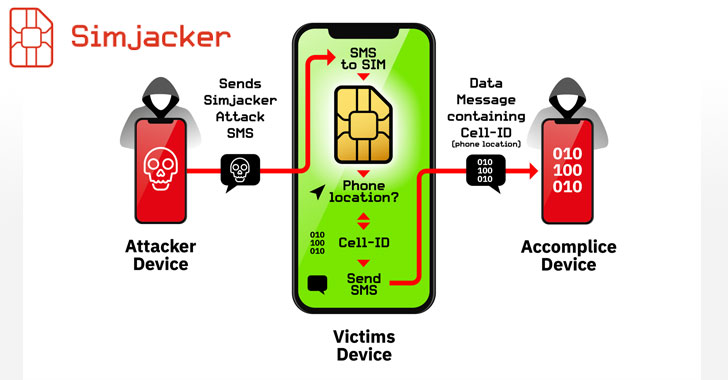

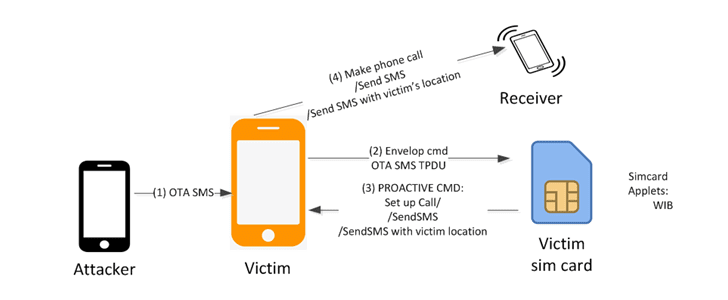

Como se demostró prácticamente en el video y se ilustra en el diagrama anterior que Lakatos compartió con los medios, los ataques Simjacker y WIBattack se pueden resumir en los siguientes cuatro pasos:

- Paso 1: los atacantes envían un SMS OTA malicioso al número de teléfono de la víctima que contiene un comando S@T o WIB, como SETUP CALL (hacer una llamada), SEND SMS (enviar mensaje SMS) o PROVIDE LOCATION INFO (proveer información de localización).

- Paso 2: una vez recibido, el sistema operativo móvil de la víctima reenvía este comando al navegador S @T o WIB instalado en la tarjeta SIM, sin generar una alerta o indicar al usuario sobre el mensaje entrante.

- Paso 3: el navegador objetivo le indica al sistema operativo móvil de la víctima que siga el comando.

- Paso 4: el sistema operativo móvil de la víctima realiza las acciones correspondientes.

Lakatos dice que también informó sus hallazgos a la Asociación GSM (GSMA), un organismo comercial que representa los intereses de los operadores móviles en todo el mundo.