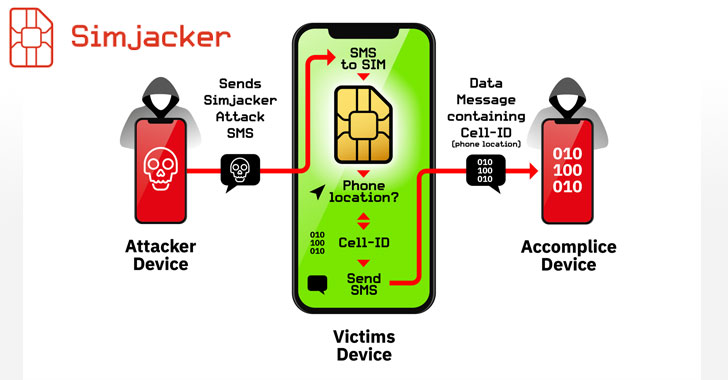

Los investigadores de seguridad informática de AdaptiveMobile Security revelaron hoy en un informe la existencia de una nueva vulnerabilidad crítica y previamente no detectada en las tarjetas SIM que podría permitir a los atacantes remotos comprometer teléfonos móviles específicos y espiar a las víctimas simplemente enviando un SMS.

Apodada «SimJacker«, la vulnerabilidad reside en un software en particular, llamado S@T Browser (un kit de herramientas SIM dinámico), integrado en la mayoría de las tarjetas SIM que los operadores móviles utilizan ampliamente en al menos 30 países y que puede explotarse independientemente de qué dispositivos estén utilizando las víctimas.

Lo preocupante de esta vulnerabilidad es que hay una empresa privada que trabaja con los gobiernos y que está explotando activamente la vulnerabilidad SimJacker durante al menos los dos últimos años para llevar a cabo una vigilancia específica en los usuarios de teléfonos móviles en varios países.

S@T Browser, que es la abreviatura de SIMalliance Toolbox Browser, es una aplicación que viene instalada en una variedad de tarjetas SIM, incluidas las eSIM, como parte del Kit de herramientas SIM (STK) y ha sido diseñada para permitir que los proveedores de servicios móviles brinden algunos servicios básicos, suscripciones y servicios de valor agregado por aire a sus clientes.

Dado que S@T Browser contiene una serie de instrucciones STK, como enviar un mensaje corto, configurar una llamada, iniciar el navegador, proporcionar datos locales, ejecutar en el comando y enviar datos, que se pueden activar simplemente enviando un SMS a un dispositivo, el software también puede ser usado como un vector de ataque por parte de ciberdelincuentes para la ejecución remota de comandos maliciosos en teléfonos móviles.

¿Cómo funciona la vulnerabilidad de Simjacker?

Los investigadores de AdaptiveMobile Security han declarado que la vulnerabilidad se puede explotar utilizando un módem GSM de $ 10 para realizar varias tareas, que se enumeran a continuación, en un dispositivo de destino simplemente enviando un SMS que contenga un tipo específico de código similar al spyware.

- Recuperando la ubicación del dispositivo objetivo y la información IMEI,

- Difundir información errónea enviando mensajes falsos en nombre de las víctimas,

- Realizar estafas con tarifas premium marcando números con tarifas premium,

- Espiando los alrededores de las víctimas instruyendo al dispositivo para que llame al número de teléfono del atacante,

- Difundir malware al obligar al navegador del teléfono de la víctima a abrir una página web maliciosa,

- Realizar ataques de denegación de servicio deshabilitando la tarjeta SIM, y

- Recuperando otra información como idioma, tipo de radio, nivel de batería, etc.

Durante el ataque, el usuario desconoce por completo que recibió el ataque, que se tomó información de su dispositivo y que se envió con éxito a un atacante remoto.

Según el informe hecho público, la información de ubicación de miles de dispositivos se obtuvo con el tiempo sin el conocimiento o consentimiento de los usuarios de los teléfonos móviles. Sin embargo, el ataque Simjacker puede y se ha extendido aún más para realizar tipos adicionales de ataques.

Este tipo de ataque es único en su clase, ya que el mensaje de ataque Simjacker podría ser el portador de una carga útil de malware completa, específicamente scripts de instalación de spyware. Esto dado que el protocolo S@T Browser permite que se ejecute una lista de instrucciones a través de la tarjeta SIM.

Aunque los detalles técnicos y la prueba de concepto de la vulnerabilidad aún no se han revelado, los investigadores dijeron que habían observado ataques reales contra usuarios con dispositivos de casi todos los fabricantes, incluidos Apple, ZTE, Motorola, Samsung, Google, Huawei, e incluso dispositivos IoT con tarjetas SIM.

Según los investigadores, todos los fabricantes y modelos de teléfonos móviles son vulnerables al ataque SimJacker, ya que la vulnerabilidad explota una tecnología heredada incorporada en las tarjetas SIM, cuya especificación no se ha actualizado desde 2009, lo que podría poner en riesgo a más de mil millones de personas.

Los investigadores han revelado responsablemente los detalles de esta vulnerabilidad a la Asociación GSM, el organismo comercial que representa a la comunidad de operadores móviles, así como a la alianza SIM que representa a los principales fabricantes de tarjetas SIM/UICC.

SIMalliance ha reconocido el problema y ha proporcionado recomendaciones para que los fabricantes de tarjetas SIM implementen la seguridad de los mensajes push de S@T.

Los operadores móviles también pueden mitigar de inmediato esta amenaza al configurar un proceso para analizar y bloquear mensajes sospechosos que contienen comandos del navegador S@T.

Al parecer, como potencial víctima, no hay mucho que un usuario de dispositivo móvil pueda hacer si está usando una tarjeta SIM con la tecnología del navegador S@T implementada, excepto solicitar un reemplazo de su SIM que tenga mecanismos de seguridad implementados.