El día de hoy apareción un interesante post en el blog tecnológico ArsTechnica, en dónde reportan que las computadoras que usan el sistema operativo Windows XP y que hayan sido infectadas por WannaCry, pueden ser desencriptadas sin necesidad de pagar el rescate exigido por los hackers.

Adrien Guinet, un investigador en seguridad informatíca de la empresa Quarkslab con sede en Francia, ha publicado un software que elega le permitió recuperar la clave secreta de descifrado necesario para restaurar una computadora que usa el sistema operativo Windows XP y que había sido infectada por WannaCry en su laboratorio. El software aún no ha sido probado para ver si funciona de forma fiable en una gran variedad de equipos XP, incluso en caso de que funcionara correctamente, existen varias limitaciones para su uso. La técnica de recuperación encontrada por el investigador frances, también tiene un valor limitado ya que los equipos con Windows XP no se vieron afectados por el brote principal de WCry durante la semana pasada. Aunque se sabe que el ransomware WannaCry puede infectar equipos con Windows XP, se sabe que el brote original no atacaba computadoras con XP.

Guinet ha declarado: “Este software sólo ha sido probado y confirmado que funciona bajo el sistema operativo Windows XP“, escribió en una nota que acompaña a su aplicación, que él llama Wannakey y que está disponible en GitHub. “Para que funcione, su computadora no debe haber sido reiniciada después de haber sido infectada. Por favor, tenga en cuenta que necesita algo de suerte para que esto funcione (ver más abajo), y por lo tanto, podría no funcionar en todos los casos!”

Matt Suiche, investigador y fundador de Comae Technologies, informó que no pudo hacer que la herramienta de descifrado de Guinet funcione.

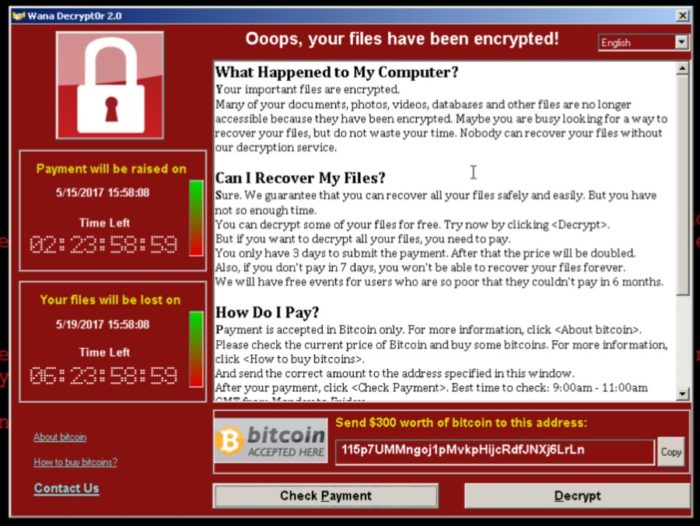

El ransomware WannaCry, cifra secretamente los archivos de la computadora que infecta para luego exigir que los propietarios de la misma paguen un rescate de $ 300 a $ 600 para obtener la clave de descifrado necesaria para restaurar una computadora a condiciones de trabajo normales, aunque de las personas que han pagado ninguna ha reportado haber recibido la clave de descifrado. El ransomware utiliza el API de Cryptografía de Microsoft incluido con Windows para manejar muchas de las funciones, incluida la generación de la clave para cifrar y descifrar los archivos. Después de crear y asegurar la clave, la interfaz borra la clave en la mayoría de las versiones de Windows.

Sin embargo, un bug previamente pasada por alto en Windows XP, puede evitar que se produzca el borrado en esa versión de Windows. Como resultado, los números primos utilizados para generar una clave secreta de WannaCry pueden permanecer intactos en la memoria del ordenador hasta que se apague el mismo. Wannakey fue capaz de examinar con éxito la memoria de una máquina XP infectada y extraer las variables p y q en las que se basaba la clave secreta.

“Si tienes suerte (es decir, la memoria en dónde están almacendas las claves no han sido reasignadas y borradas), estos números primos todavía podrían estar en la memoria”, escribió Guinet.

El investigador también escribió en su cuenta de Twitter @adriengnt : “He terminado el proceso completo de descifrado, pero confirmo que, en este caso, la clave privada puede ser recuperada en un sistema XP #wannacry !!”. Y en ese mensaje de Twitter compartió esta captura de pantalla:

No hay evidencias que el método utilizado por Guinet pueda ser aprovechado en otras versiones de Windows, así que la gran mayoría de las 200,000 computadoras infectadas aún tienen sus datos cifrados a la espera de alguna solución.