Si cree que los archivos de audio, videos o imágenes que recibes en tus aplicaciones de mensajería instantanea como WhatsApp o Telegram son seguros debido a la encriptación de extremo a extremo y estos no pueden ser manipulados, tenemos muy malas noticias para tí.

Los investigadores de seguridad de Symantec el día de ayer demostraron múltiples escenarios de ataque contra las aplicaciones de WhatsApp y Telegram en Android, lo que podría permitir a los ciberdelincuentes difundir noticias falsas o estafar a los usuarios para que envíen pagos a cuentas incorrectas.

Apodado “Media File Jacking” (“Secuestro de archivos multimedios”), el ataque aprovecha un hecho ya conocido de que cualquier aplicación instalada en un dispositivo puede acceder y reescribir archivos guardados en el almacenamiento externo, incluidos los archivos guardados por otras aplicaciones instaladas en el mismo dispositivo.

WhatsApp y Telegram permiten a los usuarios elegir si desean guardar todos los archivos multimedia entrantes en el almacenamiento interno o externo de su dispositivo.

Sin embargo, WhatsApp para Android almacena de forma predeterminada los archivos multimedia en el almacenamiento externo, mientras que Telegram para Android utiliza el almacenamiento interno para almacenar los archivos de los usuarios que no son accesibles a ninguna otra aplicación.

Por otro lado, muchos usuarios de Telegram cambian manualmente esta configuración a almacenamiento externo, usando la opción “Guardar en la Galería” en la configuración, cuando desean volver a compartir los archivos multimedia recibidos con sus amigos utilizando otras aplicaciones de comunicación como Gmail, Facebook Messenger o WhatsApp.

Cabe señalar que el ataque no solo se limita a WhatsApp y Telegram, sino que también afecta la funcionalidad y la privacidad de muchas otras aplicaciones de Android.

¿Cómo funciona el ataque?

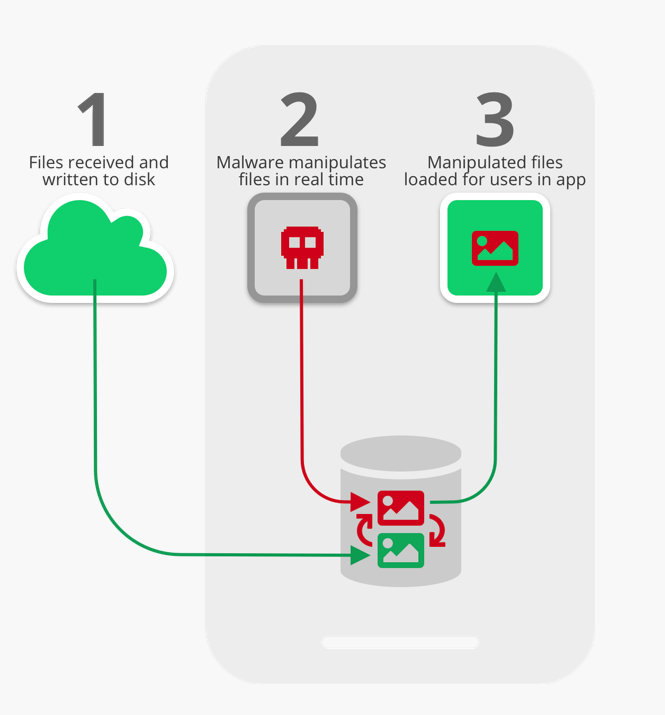

Al igual que los ataques de hombre-en-el-disco, una aplicación maliciosa instalada en el dispositivo de un destinatario puede interceptar y manipular archivos de medios, como fotos privadas, documentos o videos, enviados entre usuarios a través del almacenamiento externo del dispositivo, todo sin que el destinatario se de cuenta de ello y lo hace en tiempo real.

Los investigadores de Symantec lo explican de esta manera:

El hecho de que los archivos se almacenen y se carguen desde el almacenamiento externo sin los mecanismos de seguridad adecuados, permite que otras aplicaciones con permiso de escritura en el almacenamiento externo pongan en riesgo la integridad de los archivos de medios, …

Los atacantes podrían aprovechar las relaciones de confianza entre un remitente y un receptor al usar estas aplicaciones de mensajería instantánea para obtener beneficios personales o causar estragos.

Los investigadores ilustraron y demostraron cuatro escenarios de ataque, como se explica a continuación, donde una aplicación de malware puede analizar y manipular instantáneamente los archivos entrantes:

Primer Escenario: Manipulación de imagenes.

En este escenario de ataque, una aplicación aparentemente inocente, pero en realidad maliciosa, descargada por un usuario puede ejecutarse en segundo plano para realizar un ataque de Media File Jacking mientras la víctima usa WhatsApp y manipula fotos personales casi en tiempo real y sin la víctima pueda darse cuenta de ello.

Segundo Escenario: Manipulación de pagos.

En este escenario, que los investigadores consideran como uno de los ataques más dañinos de Media File Jacking, un ciberdelincuenta puede manipular una factura enviada por un proveedor a los clientes para engañarlos y hacer que realicen un pago en una cuenta controlada por el atacante.

Tercer Escenario: Spoofing de mensaje de audio.

En este escenario de ataque, los ciberdelincuentes pueden explotar las relaciones de confianza entre los empleados de una organización. Pueden usar la reconstrucción de voz a través de la tecnología de aprendizaje profundo para alterar un mensaje de audio original para su beneficio personal o para causar daños.

Cuarto Escenario: Difundir noticias falsas.

En Telegram, los administradores utilizan el concepto de “canales” para transmitir mensajes a un número ilimitado de suscriptores que consumen el contenido publicado. Al usar los ataques de Media File Jacking, un atacante puede cambiar los archivos multimedia que aparecen en un canal de confianza en tiempo real para difundir noticias falsas.

¿Cómo evitar que los cibercriminales tomen el control de tus archivos en Android?

Symantec ya notificó a Telegram y Facebook/WhatsApp sobre los ataques de Media File Jacking, pero cree que Google solucionará el problema con su próxima actualización de Android Q.

Android Q incluye una nueva función de privacidad llamada Scoped Storage (almacenamiento con alcance) que cambia la forma en que las aplicaciones acceden a los archivos en el almacenamiento externo de un dispositivo.

Scoped Storage otorga a cada aplicación un espacio aislado de almacenamiento en el almacenamiento externo del dispositivo, donde ninguna otra aplicación puede acceder directamente a los datos guardados por otras aplicaciones en tu dispositivo.

Hasta entonces, los usuarios pueden mitigar el riesgo de este tipo de ataques al deshabilitar la función responsable de guardar archivos multimedia en el almacenamiento externo del dispositivo. Para hacerlo, los usuarios de Android pueden dirigirse a:

- WhatsApp: Configuración → Chats → Desactivar el conmutador para ‘Visibilidad de medios’

- Telegrama: Configuraciones → Configuraciones de chat → Deshabilitar la opción para ‘Guardar en la galería’

Espero que esta información les haya sido de utilidad y les permita ser concientes de los riesgos que implica el uso diario de tu dispositivo móvil mientras esta vulnerabilidad no esté parchada.