Casi un año después de la divulgación de la vulnerabilidad DirtyCOW que afectó al kernel de Linux, los ciberdelincuentes han comenzado a explotar dicha vulnerabilidad contra los usuarios de Android, según han advertido investigadores de seguridad.

Dirty COW estuvo presente en una sección del kernel de Linux, una parte de prácticamente todas las distribuciones de Linux usaron, las distribuciones afectadas incluían a las populares RedHat, CentOS, Debian y Ubuntu y fue explotado activamente debido a su naturaleza.

La vulnerabilidad permite que un atacante local sin privilegios de root, obtenga acceso de superusuario a través de un problema con la condición de carrera, se desarrollaron varios scripts de prueba de concepto que permitía acceder a privilegios de root e incluso habían scripts que permitían el ataque remoto a través de Exim (un popular servidor de correo electrónico).

Sin embargo, no ha sido sino hasta ahora que un grupo de investigadores de seguridad de Trend Micro publicaron en el blog de la empresa que la vulnerabilidad de escalamiento de privilegios (CVE-2016-5195), conocida como Dirty COW, ha sido explotada activamente por una muestra de malware de ZNIU, detectada como AndroidOS_ZNIU.

De acuerdo a los investigadores de Trend Micro, esta es la primera vez que observan un ejemplo de malware que contiene dicha vulnerabilidad para comprometer dispositivos móviles.

El malware detectado utiliza la vulnerabilidad DirtyCOW para ganar acceso de root en los dispositivos Android a través del mecanismo de copia en escritura (COW) en el núcleo Linux que está presente en Android e instalar una puerta trasera que puede ser utilizado por los atacantes para recopilar datos o generar beneficio a los hackers través del clásico mecanismo de forzar llamadas a un número de teléfono premium que cobra por minuto las llamadas entrantes.

Los investigadores de Trend Micro detectaron el malware de ZNIU en más de 1,200 aplicaciones Android, algunas de las cuales se disfrazaban de pornografía y aplicaciones de juegos gratuitas, junto con sitios web de host que contenían rootkits maliciosos que explotan la vulnerabilidad DirtyCOW.

Mientras que la vulnerabilidad DirtyCOW afecta todas las versiones del sistema operativo de Android, la explotación de la misma por parte de ZNIU afecta solamente a los dispositivos Android con la arquitectura ARM/X86 de 64 bits. Sin embargo, el exploit reciente puede utilizarse para eludir SELinux y plantar puertas traseras.

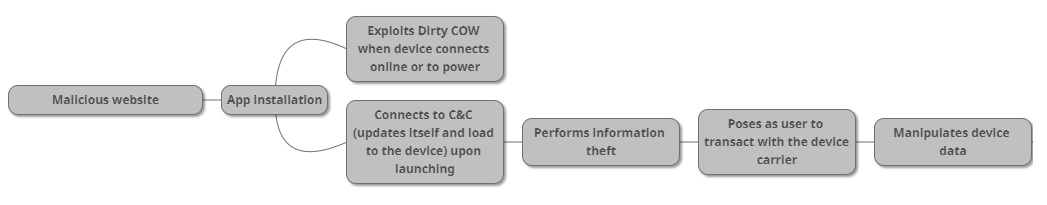

Aquí está cómo explota la DirtyCOW ZNIU en un dispositivo Android:

ZNIU cadena de infección

Una vez descargada e instalada la aplicación de malware, ZNIU se comunica con su servidor de Comando y Control (C&C) para comprobar si hay actualizaciones de código, mientras que la vulnerabilidad DirtyCOW proporciona escalamiento de privilegios locales para obtener acceso de root en el dispositivo y plantar una puerta trasera para posibles ataques de control remoto en el futuro.

El malware también recolecta la información del carrier (proveedor del servicio móvil) del usuario e intenta enviar pagos a través de mensajes SMS premium que fueron dirigidos a una compañía de fachada en China.

Una vez que la transacción SMS ha terminado, el malware también elimina los mensajes del dispositivo con el fin de borrar la evidencia de que el equipo ha sido comprometido.

Los investigadores descubrieron que el malware ya ha infectado a más de 5,000 usuarios de Android en 40 países en las últimas semanas, con la mayoría de las víctimas localizadas en China e India, mientras que también se han detectado aunque de manera minoritaria víctimas en pasies como: Estados Unidos, Japón, Canadá, Alemania e Indonesia.

Google ha lanzado una actualización para Android que entre otras fallas corrige oficialmente la vulnerabilidad DirtyCOW. El gigante de la tecnología también confirmó que Play Protect ahora protege a los usuarios de Android contra este malware.

La forma más sencilla de evitar que nuestro equipo se vea infectado por este malware u otros similares que aparezcan en el futuro es evitar descargar aplicaciones de fuentes de terceros y descargar siempre nuestras aplicaciones desde la tienda oficial de Google Play.