De acuerdo a ArsTechnica, existe un malware que ha estado infectando a cientos de ordenadores Mac durante años, y nadie lo notó hasta hace unos meses.

A principios de este año, un ex-hacker de la NSA comenzó a buscar un pedazo de malware que describió como «único» e «intrigante». Fue una variedad ligeramente diferente de un malware descubierto en cuatro ordenadores a principios de este año por la firma de seguridad Malwarebytes, conocida como «FruitFly«.

Esta primera pista que tenía al investigadores rascándose la cabeza. En la superficie, el malware parecía «simplista». Se programó principalmente para supervisar de forma subrepticia a las víctimas a través de sus cámaras web, capturar sus pantallas y registrar pulsaciones de teclas. Pero, extrañamente, pasó desapercibido desde por lo menos el año 2015. No había indicación de quién podría estar detrás y el malware contenía funciones «antiguas» y capacidades de control remoto «rudimentarias«, escribió Thomas Reed de Malwarebytes en ese momento.

Esta segunda versión de FruitFly es aún más desconcertante, según Patrick Wardle, el ex-hacker de la NSA que ahora desarrolla herramientas gratuitas de seguridad para ordenadores de Apple e investiga posibles agujeros de seguridad en las Mac para la firma Synack. Wardle le dijo al blog Motherboard en una llamada telefónica que cuando descubrió por primera vez FruitFly 2, ningún software anti-virus lo detectó. Más sorprendentemente aún, parece que ha estado acechando durante cinco o 10 años e infectado a varios cientos de usuarios de la plataforma MacOS.

FruitFly y FruitFly 2 son aún un gran misterio, ni Reed, ni Wardle saben su mecanismo de infección, ya sea que se aproveche de una falla en el código de MacOS, se instale a través de la ingeniería social o de alguna otra manera. Por esa razón y debido a que Apple no ha respondido a varias solicitudes de comentarios, no estamos seguros si las computadoras siguen aún expuestas a esta malware. Puede haber más de cientos de víctimas porque Malwarebytes tenía visibilidad limitada de las computadoras infectadas por FruitFly 1 y Wardle afirmó que probablemente vio sólo una porción de computadoras infectadas por FruitFly 2.

Aunque FruitFly no es tan sofisticado o avanzado, su larga vida y sin perturbaciones demuestra que a pesar de la creencia generalizada de que los Mac están libres de virus, estas computadoras no son inmunes a malware invasivo y peligroso.

Frustrado por el largo y tedioso proceso de analizar el malware, Wardle en tono de broma dijo: «analizar el malware es una especie de punzada en el culo». Wardle pensó que podía engañar a FruitFly 2 para que le dijera lo que hacia después. Descubrió que FruitFly 2 estaba programado para enviar datos de vuelta al hacker o los hackers que lo controlaban, a través de una serie de servidores de respaldo en caso de que los principales estuvieran inactivos. Para descubrir esto, infectó su propia máquina virtual con FruitFly.

Wardle dijo: «Rápidamente pude determinar todas las capacidades del malware básicamente simplemente haciendo las preguntas correctas».

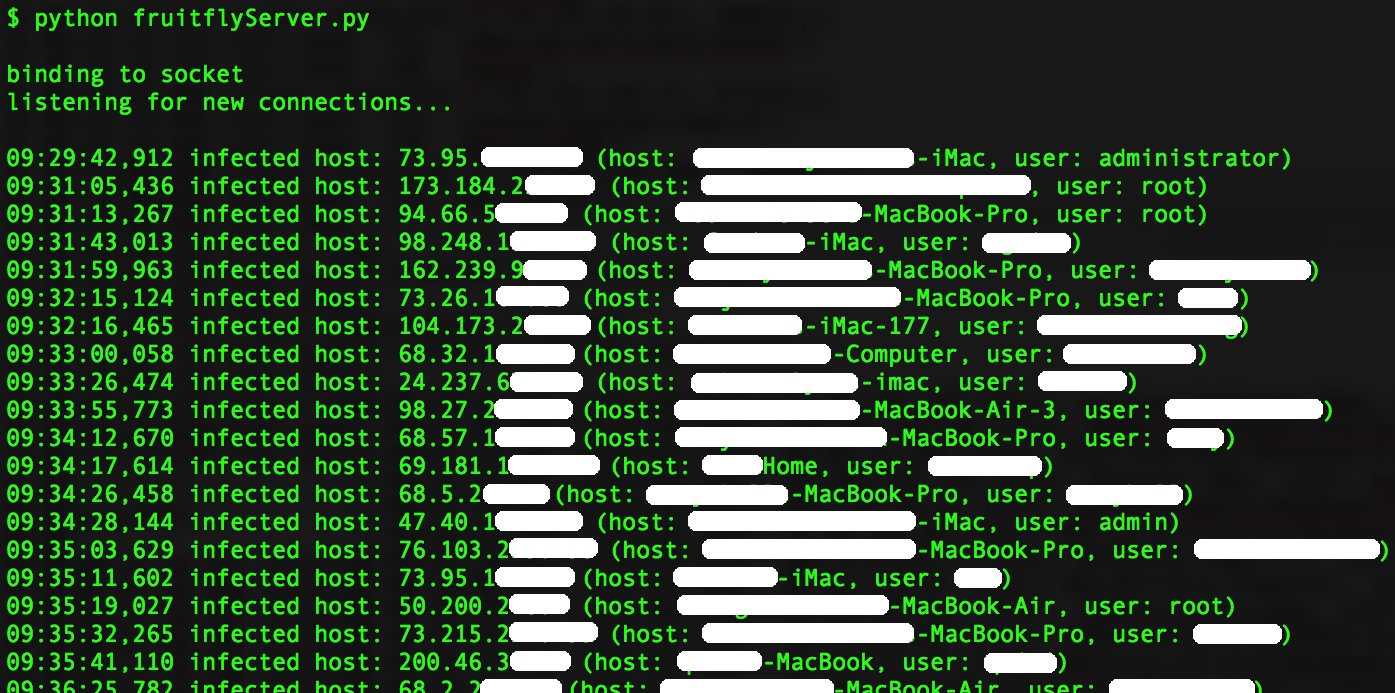

Una vez identificado, Wardle pudo tomar el control de un servidor de comando y control de FruitFly, pero tuvo un resultado inesperado, descubrió que alrededor de 400 víctimas infectadas con FruitFly comenzaron a conectarse a dicho servidor. Wardle podría haber tomado esas computadoras o haberlas espiado si así lo hubiera querido. En cambio, advirtió a la policía, que está investigando el caso.

Como una prueba de que había tomado control de uno de los servidores de comando y control del FruitFly, publicó esta imagen en su cuenta de Twitter:

¿Quién ha creado este malware? Ni Reed, ni Wardle saben cómo llegó el malware a las computadoras de las víctimas. Pero el gran misterio que rodea FruitFly es quién está detrás de él.

El malware no contiene muchas pistas y ni siquiera está claro en qué perfil encajan los hackers, según Wardle y Reed. FruitFly no parece hecho por un estado-nación porque no es lo suficientemente sofisticado y por otro lado no parece estar dirigido a las víctimas de alto perfil.

Malwarebytes lo vio en cuatro computadoras pertenecientes a las instalaciones de investigación de seguridad, pero las víctimas identificadas por Wardle ocupan toda la gama del espectro de usuarios. Hay algunas instalaciones de investigación afectadas, pero en su mayoría es la gente promedio y el 90 por ciento de ellos esán en EE.UU. o Canadá, según Wardle.

A pesar de apuntar a gente promedio, no parece estar hecho por cibercriminales específicamente interesados en extorcionar a las víctimas con ransomware o robando sus tarjetas de crédito y contraseñas. Wardle dijo que las dos versiones de FruitFly parecían estar hechas principalmente para la vigilancia. Pero FruitFly2 tenían capacidades inusuales, como ser capaz de mover el cursor del ratón y controlar el teclado de forma remota y estaba programado para alertar a los hackers cuando el dueño de la computadora regresa para controlarlo, según Wardle. Otra característica inusual de FruitFly es que ha sido escrito en Perl, un lenguaje que es considerado «antiguo» para el desarrollo de malware.

En otras palabras, los hackers probablemente han estado allí por un tiempo y no parecen ser ni espías ni cibercriminales.