Es conocido el refran que dice: A caballo regalado no se le mira el diente, pero en el caso de herramientas de hackeo, pues eso es un mal consejo ya que una herramienta de hackeo gratuita siempre debe ser tomada con bastante cuidado.

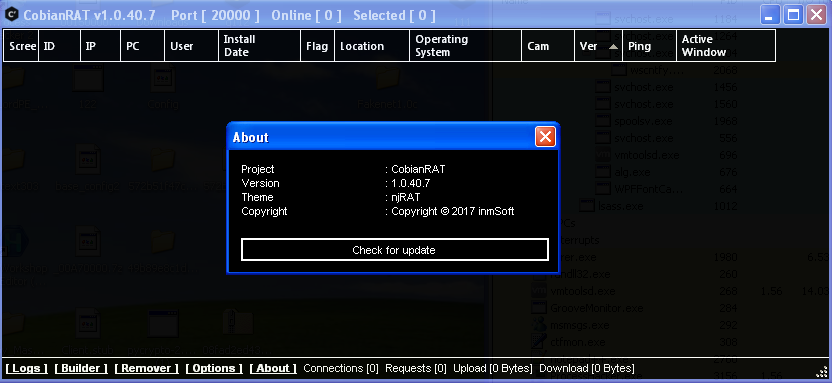

Esto fue lo que llamó la atención de un equipo de investigación de la firma de seguridad Zscaler ThreatLabZ que ha estado monitoreando una nueva familia de troyanos de acceso remoto (RAT) llamada Cobian RAT desde febrero de 2017. Esta herramienta RAT fue anunciada por primera vez en múltiples foros subterráneos donde los ciberdelincuentes a menudo compran y venden kits de malware. Sin embardo esta herramienta de RAT se diferenciaba de otras debido a que se distribuía de forma gratuita y tenía muchas similitudes con otras familias de herramientas de hackeo como njRAT/H-Worm.

De acuerdo con los investigadores de Zscaler ThreatLabZ, que descubrió la naturaleza backdoored de este kit de malware, el «generador de malware gratuito» es probable que sea capaz de permitir que otros hackers wannabe construyan sus propias versiones de la RAT Cobian con relativa facilidad.

Una vez que los delincuentes crean su propia versión de malware utilizando este generador gratuito, pueden distribuirlo de forma efectiva a través de sitios web comprometidos o campañas tradicionales de spam a víctimas de todo el mundo y son capaces de reclutar dispositivos afectados en una botnet malintencionada.

El malware Cobian RAT roba datos del sistema comprometido, con la capacidad de registrar pulsaciones de teclas, tomar capturas de pantalla, grabar vídeo y audio usando la webcam, instalar y desinstalar programas, ejecutar comandos de shell, usar librerías dinámicos y administrar archivos.

Ahora, si Ud. se siente emocionado al saber todas estas capacidades ofrecidas por los autores originales de este kit de construcción de malware y que es ofrecido de forma gratuita, está equivocado.

Desafortunadamente, las RAT personalizadas creadas con este kit de constructor de malware gratuito Cobian RAT tienen un módulo de puerta trasera oculto, que se conecta en silencio a una URL de Pastebin que sirve como infraestructura de comandos y control de los autores del kit.

La puerta trasera, en cualquier momento, puede ser utilizada por los autores originales del kit para emitir órdenes a todas las RATs construidas en la parte superior de su plataforma, poniendo a la vez a los hackers y a los sistemas comprometidos infectados por ellos en riesgo.

Los investigadores también explican que el desarrollador de Cobian RAT original está confiando en los operadores de segundo nivel para construir la carga útil del RAT y propagar las infecciones, que suele ser la parte más laborioso de construir una botnet.

El autor original puede entonces tomar el control total de todos los sistemas comprometidos a través de todas las botnets creadas con Cobian RAT, gracias al módulo backdoor. Incluso pueden eliminar los operadores de segundo nivel cambiando la información del servidor de comando y control configurada por ellos.

Recientemente se observó que la carga útil de Cobian RAT de los investigadores procedía de un sitio web de soluciones de defensa y telecomunicaciones basado en Pakistán (que estaba potencialmente comprometido) y era servido dentro de un archivo .zip disfrazado de hoja de cálculo de MS Excel.

En conclusión, cuidado con las cosas en línea gratis y mucho más cuidado cuidado si esta es una herramienta de hackeo «gratuita».