La empresa de seguridad informática RedLock ha hecho público en un post de su blog que los servidores en AWS (Amazon Web Service) que posee la popular empresa de vehículos electrícos Tesla de Elon Musk han sido hackeados porque el software de orquestación que usaban Kubernetes, no estaba protegido por password. Aprovechando ese grave error de configuración reconfiguraron los servidores de Tesla para minar criptomonedas.

Aquí la traducción de la parte importante del post de RedLock:

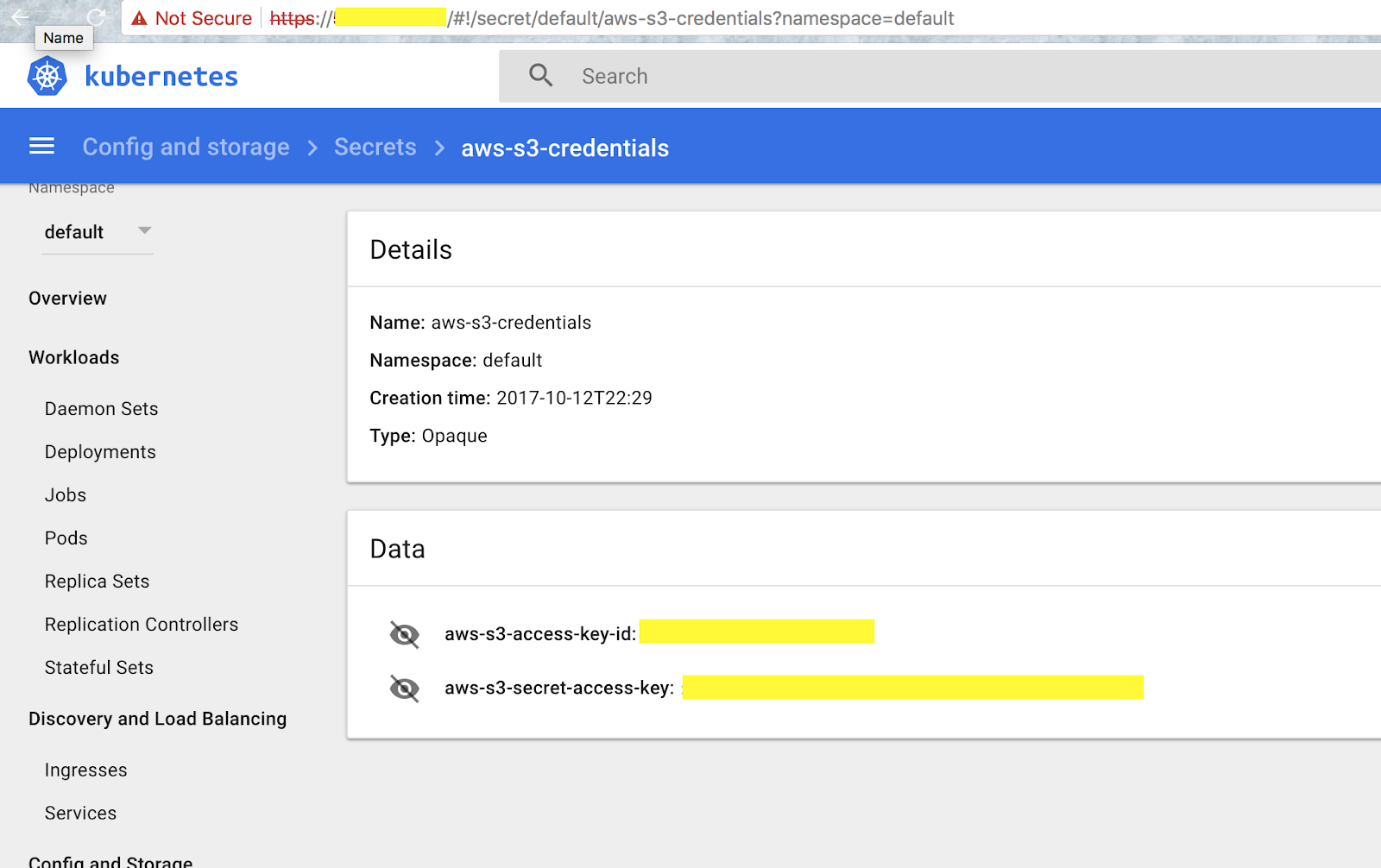

Una nueva investigación del equipo de RedLock CSI reveló que la última víctima de cryptojacking es Tesla. Si bien el ataque fue similar a los de Aviva y Gemalto, hubo algunas diferencias notables. Los ciberdelincuentes se habían infiltrado en la consola Kubernetes de Tesla, que no estaba protegida por contraseña. Dentro de un pod de Kubernetes, las credenciales de acceso al entorno de AWS de Tesla se expusieron a través de un cubo de Amazon S3 (Servicio de almacenamiento simple de Amazon) que tenía datos confidenciales como la telemetría.

Además de la exposición de datos, los ciberdelincuentes realizaban minería de criptomonedas desde dentro de una de las pods de Kubernetes de Tesla. El equipo notó que algunas medidas sofisticadas de evasión que se emplearon en este ataque.

- A diferencia de otros incidentes de minado de criptomonedas, los ciberdelincuentes no utilizaron un «grupo de minería» público conocido en este ataque. En su lugar, instalaron el software de grupo de minería de datos y configuraron el script malicioso para conectarse a un punto final «no listado» o semipúblico. Esto dificulta que los feeds de inteligencia de amenazas de seguridad basados en IP/dominio estándar no pudieran detectar la actividad maliciosa.

- Los ciberdelincuentes también ocultaron la verdadera dirección IP del servidor del pool de minera detrás de CloudFlare, un servicio gratuito de red de entrega de contenido (CDN). Los hackers pueden usar una nueva dirección IP bajo demanda registrándose para obtener servicios de CDN gratuitos. Esto hace que la detección basada en direcciones IP de la actividad de minería de cifrado sea aún más complicada.

- Además, el software de minería se configuró para escuchar en un puerto no estándar que dificulta la detección de la actividad maliciosa basada en el tráfico del puerto.

- Por último, el equipo también observó en el tablero de Kubernetes de Tesla que el uso de CPU no era muy alto. Los hackers probablemente configuraron el software de minería para mantener el uso bajo para evitar la detección.

El equipo de RedLock CSI informó inmediatamente el incidente a Tesla y el problema se rectificó rápidamente.

Aunque el problema ya está resuelto esta es una lección para todas las empresas de estar muy atentas al momento de desplegar su infraestructura en la nube, pues un simple error de configuración puede causar problemas como este que impactan la privacidad de los datos de sus usuarios por un lado, ya que los ciberdelincuentes tuvieron accesso a la telemetría de los autos que fabrica Tesla, además de causar un prejucio económico a la empresa dado que esta pagó por el uso de servidores que los ciberdelincuentes aprovecharon para minar criptomonedas.

El post de RedLock no dice durante cuánto tiempo los servidores de Tesla habían sido usados para minar criptomonedas, pero la sofisticación de los ciberdelincuentes para ocultar el pool de servidores que usaban para minar criptomonedas puede indicarnos que esto se había estado llevando a cabo por muy buen tiempo antes de ser detectado.