Las pequeñas y medianas empresas pueden mantenerse a salvo de la mayoría de los ciberataques protegiendo los puertos a los que más atacan los ciberdelincuentes. Tres de ellos se destacan en una muestra de más de 130,000 víctimas de incidentes cibernéticos.

Un informe publicado por la compañía de inteligencia y defensa de amenazas Alert Logic enumera las principales debilidades observadas en los ataques contra más de 4,000 de sus clientes.

Según dicho informe, los puertos más utilizados para llevar a cabo los ataques son 22 que corresponde al protocolo SSH (Secure Shell), 80 que corresponde al protocolo HTTP (Hypertext Transfer Protocol) y 443 que corresponde al protocolo HTTPS (Hypertext Transfer Protocol Secure).

Alert Logic dice que estos puertos aparecen en el 65% de los incidentes de seguridad y esto tiene sentido ya que dichos puertos necesitan estar abiertos para la comunicación con el mundo exterior.

En el cuarto lugar se encuentra el puerto para el Protocolo de Escritorio Remoto o RDP (por sus siglas en inglés, Remote Desktop Protocol) de Microsoft, responsable de la comunicación remota entre máquinas. RDP llamó la atención este año a través de múltiples parches para diversas vulnerabilidades que conducen a la ejecución remota de código en la máquina que es el objetivo del ataque, entre estas vulnerabilidades tenemos CVE-2019-1181, CVE-2019-1182 y CVE-2019-0708.

En el reporte publicado por Alert Logic se puede leer:

Como orientación básica, la seguridad en todos los puertos de red debe incluir una defensa en profundidad. Los puertos que no están en uso deben cerrarse y las organizaciones deben instalar un firewall en cada host, así como monitorear y filtrar el tráfico de los puertos. Los escaneos regulares de puertos y las pruebas de penetración también son las mejores prácticas para ayudar a garantizar que no haya vulnerabilidades no verificadas

Los puertos 20 y 21 han sido etiquetados como un grave riesgo de seguridad, estos puertos son usados por el protocolo FTP (File Transfer Protocol), que es usado para la transferencia de archivos de y hacia los servidores. Se ha encontrado este protocolo activo en servidores, impresoras, cámaras y fuentes de alimentación ininterrumpida (UPS), que se estima representan hasta un tercio de todos los servidores FTP descubiertos.

La recomendación de la compañía para reducir el riesgo potencial de estos puertos es mantener actualizados y fortalecer los dispositivos, software o servicios que dependen de estos puertos para reducir la superficie de ataque.

Aquí una gráfica recogida del informe de Alert Logic que muestra en forma porcentual la concentración de ataques en base al puerto usado para conducir dicho ataque:

Además a las vulnerabilidades que socavan la seguridad de una organización, también se encontró que el cifrado débil y el software desactualizado, representaron el 66% y el 75%, respectivamente, de los problemas que Alert Logic notó con sus clientes.

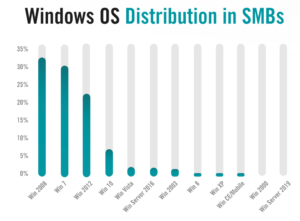

Los problemas encontrados por Alert Login se ven incrementados en la medida que las compañías comprendidas en dicho estudio usan sistemas operativos desactualizados, por ejemplo se descubrió que más del 66% de los hosts escaneados ejecutan Windows 7, un sistema operativo que ya no se contará con soporte luego del 14 de enero de 2020. En el extremo opuesto, Windows Server 2019 es apenas visto en la infraestructura de las PYMES (pequeñas y medianas empresas).

Por alguna razón, Windows XP, que tuvo su última actualización en el año 2008 y alcanzó el final del soporte el año 2014, sigue estando presente en un número no trivial de computadoras.

Alert Logic dice que incluso encontró sistemas Windows NT (lanzados en 1993) en la red de sus clientes. El riesgo de seguir usando estos sistemas operativos obsoletos es que facilitaría el accionar de los ciberdelincuentes.

Aquí un gráfico que detalla la distribución porcentual de las versiones de Windows usadas por las empresas que Alert Logic encontró en su estudio:

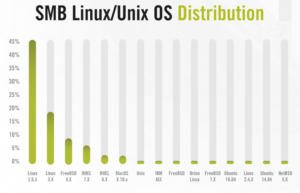

Y el usar sistemas operativos de código abierto tampoco parece resolver la situación, ya que casi la mitad de todos los sistemas Linux escaneados utilizaban kernels obsoleto. Específicamente, tenían la versión 2.6 que ha estado fuera de soporte durante los últimos tres años y tiene más de 65 vulnerabilidades conocidas y con exploits conocidos.

Sin embargo, este problema no es tan visible dado que los sistemas usados para implementar aplicaciones, ocultan la distribución subyacente del sistema operativo.

Aquí una gráfica que representa la distribución porcentual en base a la versión de kernel usada en los servidores comprendidos en el estudio de Alert Logic:

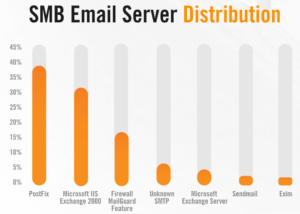

Otro ejemplo de software obsoleto que es usado en muchas pequeñas y medianas empresas es el servidor de correo electrónico Exchange 2000, que representa cerca de un tercio de todos los servidores de correo electrónico detectados en este estudio. El problema es que el producto dejó de recibir soporte en julio del año 2010.

El servidor de correo electrónico más popular con las PYMES monitoreadas por Alert Logic es Postfix, mientras que Exim, que es el servidor de correo electrónico más extendido, queda en último lugar.

Aquí un gráfica extraída del informe en cuestión y en la que se puede apreciar lo preocupante de la situación:

Alert Logic dice que los datos se compilaron a partir de 5,000 ataques vistos diariamente contra su base de clientes durante un período de seis meses, desde noviembre de 2018 hasta abril de 2019.