La revista Forbes, ha publicado un artículo el día de ayer domingo (11 de agosto), una grave alerta de seguridad sobre la falla en el sistema de drivers que usa Windows y que puede permitir a través del uso de drivers mal escritos instalar software malicioso que puede incluso sobrevivir la reinstalación del sistema operativo.

Un grupo de investigadores de la empresa de seguridad infromática Eclypsium que analizaron la seguridad de los drivers (controladores de dispositivos) legítimos descubrieron que más de 40 drivers de al menos 20 diferentes proveedores de hardware contienen vulnerabilidades que pueden ser abusadas para lograr el escalamiento de privilegios.

Los drivers también conocidos como controladores de dispositivos, son los que permiten al sistema operativo identificar los componentes de hardware e interactuar con ellos.

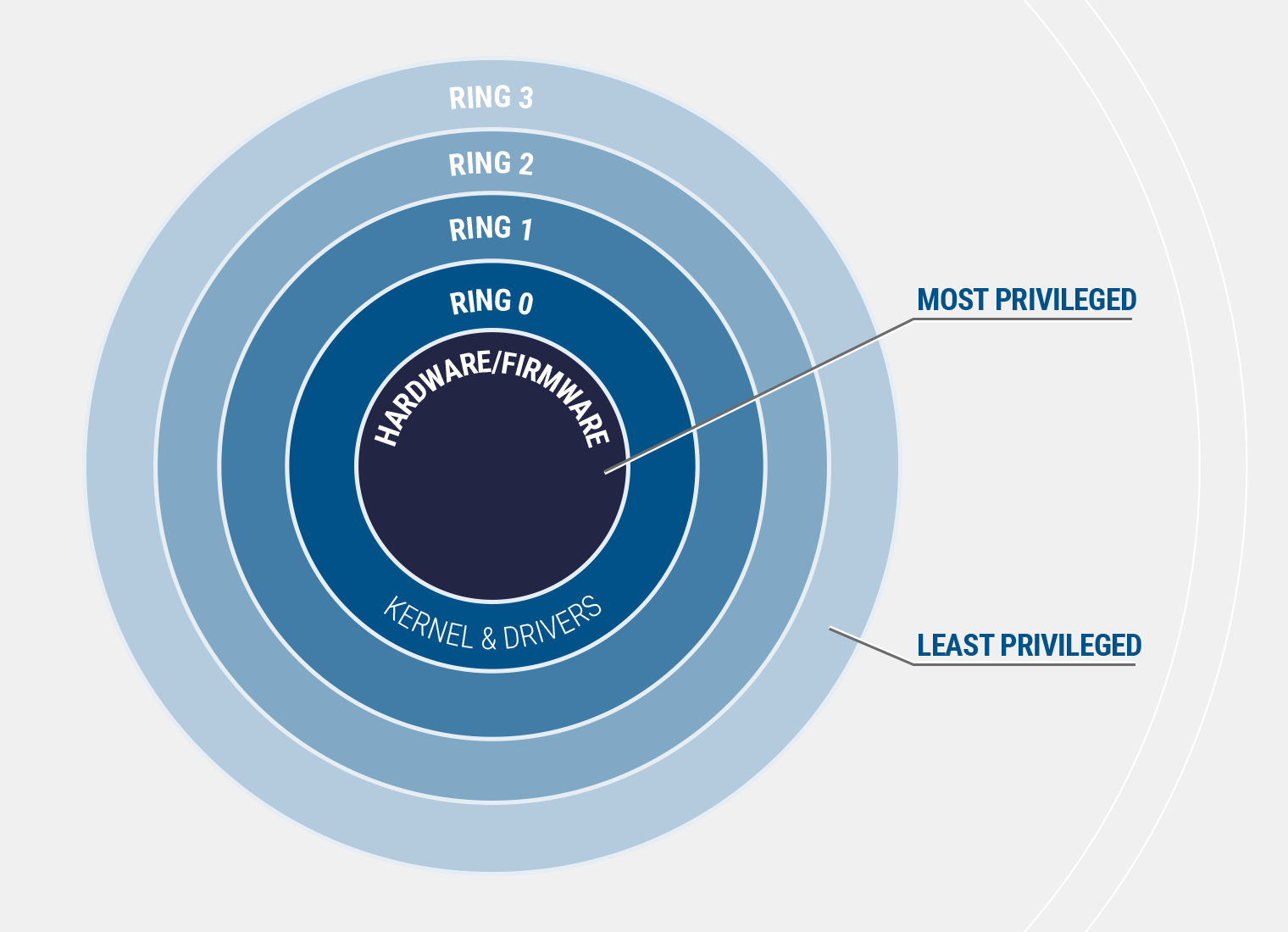

El código del drivers permite la comunicación entre el núcleo del sistema operativo (kernel) y el hardware, disfrutando de un nivel de permiso más alto que el usuario normal y el administrador del sistema.

Por lo tanto, las vulnerabilidades en los drivers son un problema grave, ya que pueden ser explotadas por un ciber-delincuente para obtener acceso al núcleo y obtener los más altos privilegios en el sistema operativo (SO).

Dado que los drivers también se usan para actualizar el firmware del hardware, pueden alcanzar componentes que operan a un nivel aún más profundo que está fuera del alcance del sistema operativo y cambiar la forma en que funcionan o bloquearlos.

El BIOS y el firmware UEFI, por ejemplo, son software de bajo nivel que se inicia antes del sistema operativo, cuando enciende la computadora. Por lo tanto el malware instalado en este componente (BIOS/UEFI) es invisible para la mayoría de las soluciones de seguridad y por lo tanto no se puede eliminar reinstalando el sistema operativo.

Para un ciber-delincuente sofisticado, mantener la persistencia después de comprometer un sistema es una de las tareas más importantes y para lograr esto, las vulnerabilidades de hardware existentes a veces juegan un papel importante.

Los drivers y la cadena de confianza de Windows

Investigadores de empresa Eclypsium que se especializa en la seguridad de firmware y hardware, descubrieron e hicieron público en un post de su blog corporativo que existen más de 40 drivers a los que se puede abusar para elevar los privilegios del espacio del usuario a los permisos del kernel.

Los proveedores afectados entre los que se incluyen todos los principales proveedores de BIOS y grandes nombres en la industria de hardware como ASUS, Toshiba, Intel, Gigabyte, Nvidia o Huawei.

Eclypsium, dice en su blog:

Todas estas vulnerabilidades permiten que el driver actúe como un proxy para realizar un acceso altamente privilegiado a los recursos de hardware, como acceso de lectura y escritura al espacio de E/S del procesador y del conjunto de chips, registros específicos del modelo (MSR), registros de control (CR), depuración Registros (DR), memoria física y memoria virtual del núcleo.

Desde el espacio del kernel, un atacante puede pasar a las interfaces de firmware y hardware, lo que le permite comprometer el host objetivo de este ataque ir más allá de las capacidades de detección de los productos normales de protección contra amenazas, que operan al nivel del sistema operativo.

Aquí un diagrama que muestra la estructura de capas de un sistema operativo:

La instalación de los drivers en Windows requieren privilegios de administrador y debe ser de proveedores confiables y certificados por Microsoft. El código también está firmado por autoridades de certificación válidas, para demostrar la autenticidad. A falta de una firma, Windows emite una advertencia al usuario.

Sin embargo, la investigación de Eclypsium se refiere a drivers legítimos con firmas válidas aceptadas por Windows. Estos drivers no están diseñados para ser maliciosos, pero contienen vulnerabilidades que pueden ser abusadas por programas desarrollados por ciber-delincuentes para explotar estas vulnerabilidades.

Para empeorar las cosas, estos drivers afectan a todas las versiones modernas de Windows, incluido Windows 10.

Los investigadores dicen que entre los drivers vulnerables encontraron algunos que interactúan con tarjetas gráficas, adaptadores de red, discos duros y otros dispositivos.

Esta es una amenaza real

El malware instalado en estos drivers pueden leer, escribir o redirigir los datos almacenados, mostrados o enviados a través de la red. Además, los drivers podrían deshabilitarse, desencadenando una condición de denegación de servicio en el sistema.

Los ataques que aprovechan las vulnerabulidades en los drivers encontrados en esta investigación no son teóricos. Han sido identificados en operaciones de ciberespionaje atribuidas a hackers bien financiados.

El grupo Slingshot APT utilizó drivers vulnerables antiguos para elevar los privilegios en las computadoras afectadas. El rootkit Lojax de APT28 (también conocido como Sednit, Fancy Bear, Strontium Sofacy) era más insidioso ya que se alojaba en el firmware UEFI a través de un driver firmado.

Este problema afecta a todas las versiones modernas de Windows y no existe ningún mecanismo a mayor nivel para evitar que se cargue malware explotando a los drivers vulnerables.

Un escenario de ataque no se limita a los sistemas que ya tienen instalado un driver vulnerable. Los actores de amenazas pueden agregarlos específicamente con fines de una escalada de privilegios y persistencia.

Las soluciones para mitigar esta amenaza incluyen la exploración periódica de firmware de componentes y sistemas obsoletos y la aplicación de las últimas actualizaciones de los drivers de los fabricantes de dispositivos para resolver cualquier vulnerabilidad.

A continuación se muestra una lista parcial de proveedores afectados, ya que algunos de los otros todavía están bajo embargo y recien sabremos de ellos luego de que hayan sido parchados por el fabricante del driver:

- American Megatrends International (AMI)

- ASRock

- ASUSTeK Computer

- ATI Technologies (AMD)

- Biostar

- EVGA

- Getac

- GIGABYTE

- Huawei

- Insyde

- Intel

- Micro-Star International (MSI)

- NVIDIA

- Phoenix Technologies

- Realtek Semiconductor

- SuperMicro

- Toshiba