Si tu operador de telefonía móvil ofrece LTE, popularmente conocida como la red 4G, debes tener mucho cuidado ya que tus comunicaciones a través de la red móvil pueden ser secuestrada de forma remota por ciberdelincuentes.

Un equipo de investigadores de seguridad de Ruhr-Universität Bochum y la Universidad de Nueva York en Abu Dhabi han descubierto algunas debilidades críticas en el ubicuo estándar de dispositivos móviles LTE que podría permitir a ciberdelincuentes espiar el tráfico de red en las redes celulares de los usuarios, modificar el contenido de sus comunicaciones e incluso poder redirigirlas a sitios web maliciosos o de phishing.

El estándar LTE (Long Term Evolution), es el último estándar de telefonía móvil utilizado por miles de millones de personas y que fuera diseñado para brindar muchas mejoras de seguridad sobre el estándar anterior conocido como GSM (Global System for Mobile).

Aunque se han descubierto múltiples fallas de seguridad en los últimos años, como el conocido LTEInspector, que permiten a los atacantes interceptar el tráfico IP, espiar las llamadas telefónicas, enviar mensajes de texto, enviar falsas alertas de emergencia, falsificar la ubicación del dispositivo y desconectar completamente los dispositivos.

Ahora, los investigadores del equipo formado por las universidades de Ruhr-Universität Bochum y NYU sede Abu Dhabi han desarrollado tres nuevos ataques contra la tecnología LTE que les permitieron mapear la identidad de los usuarios, tomar huellas digitales de los sitios web que visitan y redirigirlos a sitios web maliciosos manipulando las búsquedas de DNS.

Los tres tipos de ataques, explicados por los investigadores en un sitio web dedicado a estas vulnerabilidades, abusan de la capa de enlace de datos, la capa 2 del modelo OSI.

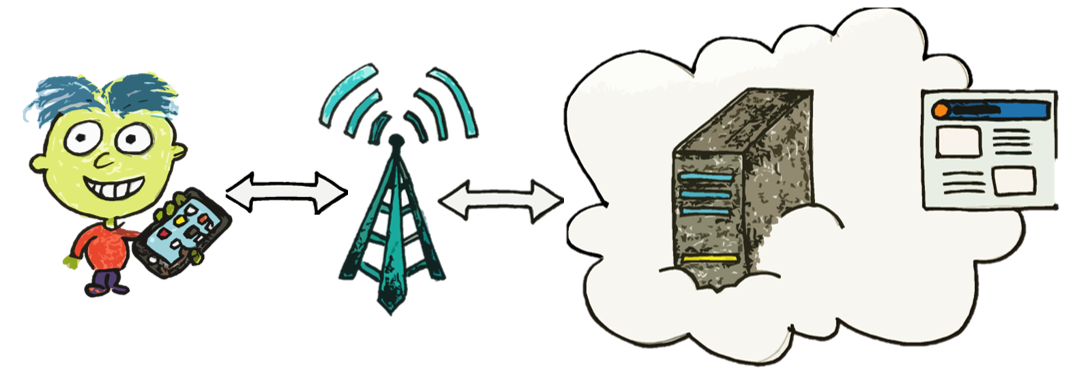

La capa de enlace de datos se encuentra en la parte superior del canal físico, que mantiene la comunicación inalámbrica entre los usuarios y la red. Es responsable de controlar cómo múltiples usuarios acceden a los recursos en la red de forma simultánea, ayudando a corregir los errores de transmisión y protegiendo los datos a través del cifrado.

De las tres vulnerabilidades, dos de ellas: el mapeo de identidad y la huella digital del sitio web visitado por el usuario son ataques pasivos, en los que un espía escucha qué datos están pasando entre las estaciones base y los usuarios finales a través de las ondas electromagnéticas. El atacante sólo debe estar dentro del área de cobertura de una estación base (torre).

Sin embargo, el tercero, el ataque de suplantación de DNS, denominado «aLTEr» por el equipo, es un ataque activo, que permite a un atacante realizar ataques intermedios para interceptar las comunicaciones y redirigir a la víctima a un sitio web malicioso utilizando ataques del tipo DNS spoofing.

¿Qué es un Ataque aLTEr?

Como la capa de enlace de datos de la red LTE está encriptada con el protocolo AES-CTR pero no protege la integridad del paquete enviado, un atacante puede modificar los bits incluso dentro de un paquete de datos cifrados, que luego descifra a un texto plano relacionado.

Los investigadores nos lo explican de esta manera:

El ataque aLTEr explota el hecho de que los datos del usuario LTE están encriptados en modo contador (AES-CTR) pero no protegidos por integridad, lo que nos permite modificar la carga del mensaje: el algoritmo de encriptación es maleable y un adversario puede modificar un texto cifrado en otro texto cifrado que luego descifra un texto plano relacionado.

En un ataque aLTEr, un ciberdelincuente simula ser una torre celular real para la víctima, mientras que al mismo tiempo también pretende ser la víctima de la red celular y luego intercepta las comunicaciones entre la víctima y la red real, el clásico ataque man-in-the-middle.

¿Cómo aLTEr ataca las redes 4G LTE?

Como demostración de prueba de concepto, el equipo mostró cómo un atacante activo podría redirigir las solicitudes de DNS (sistema de nombres de dominio) y luego realizar un ataque de suplantación de DNS, lo que hace que el dispositivo móvil de la víctima use un servidor DNS malicioso que finalmente redirecciona a la víctima a un sitio malicioso disfrazado de Hotmail, aquí un video de YouTube subido por los investigadores en dónde nos demuestran el ataque:

Los investigadores realizaron el ataque aLTEr de demostración dentro de una red comercial y un smartphone comercial dentro de su entorno de laboratorio. Para evitar inferencias no intencionadas con la red real, el equipo utilizó una caja de blindaje para estabilizar la capa de radio.

Además, para poder llevar acabo este tipo de ataque, configuraron dos servidores, un servidor DNS y un servidor HTTP para simular cómo un atacante puede redirigir las conexiones de red. Como se puede observar en la demostración de video mostrada línea arriva.

El ataque es peligroso, pero es difícil de realizar en escenarios del mundo real. También requiere equipo (USRP), de aproximadamente $ 4,000, para funcionar, algo similar a los receptores IMSI, Stingray o DRTbox y generalmente funciona dentro de un radio de 1.6 Km de la torre.

Sin embargo, para una agencia de inteligencia o un atacante hábil con recursos suficientes, abusar del ataque podría ser trivial.

¿Es posible que esta vulnerabilidades de LTE también afecte al próximo estándar 5G?

La mala noticia es que los ataques descritos anteriormente no están restringidos sólo a las redes móviles 4G.

Las próximas redes 5G también pueden ser vulnerables a estos ataques, ya que el equipo dijo que aunque 5G soporta el cifrado autentificado, la función no es obligatoria, lo que probablemente significa que la mayoría de los operadores no tienen la intención de implementarla, lo que podría hacer que las nuevas redes 5G también sean vulnerables a este tipo de ataques.

Los investigadores han expresado en su website:

El uso de cifrado autenticado evitaría el ataque aLTEr, que se puede lograr a través de la adición de códigos de autenticación de mensajes a los paquetes del usuario.

Sin embargo, la especificación 5G actual no requiere esta característica de seguridad como obligatoria, pero la deja como un parámetro de configuración opcional.

¿Puede esto ser aúnpeor?

Lamentablemente, los defectos en la red LTE no se pueden reparar de inmediato, dado que los ataques funcionan al abusar de un defecto de diseño inherente de la propia red LTE y es por ello que no se puede reparar, ya que requeriría una revisión completa del protocolo LTE y por lo tanto la actualización de todo el firmware en las redes 4G.

Como parte de su revelación responsable, el equipo de cuatro investigadores: David Rupprecht, Katharina Kohls, Thorsten Holz y Christina Pöpper, notificaron a la Asociación GSM y al 3GPP (3rd Generation Partnership Project), junto con otras compañías telefónicas, antes de hacer públicos sus hallazgos.

En respuesta a las vulnerabilidades, el grupo 3GPP, que desarrolla estándares para la industria de las telecomunicaciones, dijo que una actualización de la especificación 5G podría ser complicada porque operadores como Verizon y AT&T ya comenzaron a implementar el protocolo 5G en sus redes celulares.

¿Cómo nos podemos proteger contra las vulnerabilidades de la red 4G/LTE?

La forma más sencilla de protegerse de tales ataques de red LTE es buscar siempre el dominio HTTPS seguro en la barra de direcciones.

El equipo de investigadores de seguridad que las descubrieron sugieren dos contramedidas para todos los operadores:

La primera es actualizar el protocolo de cifrado, todos los operadores deberían unirse para solucionar este problema actualizando la especificación para usar un protocolo de cifrado con autenticación como AES-GCM o ChaCha20-Poly1305.

Sin embargo, los investigadores creen que esto probablemente no sea factible en la práctica, ya que el firmware de todos los dispositivos debe actualizarce para hacer esto, lo que llevará a un alto esfuerzo financiero y organizacional y la mayoría de los operadores no se molestarán en hacer esto.

La segunda recomendación es que todos los sitios web adoptasen la política de Seguridad de Transporte Estricta de HTTP (HSTS), que actuaría como una capa adicional de protección, ayudando a evitar la redirección de usuarios a un sitio web malicioso.

Además del sitio web dedicado a describir estas vulnerabilidades, el equipo también ha publicado un documento de investigación titulado Breaking LTE on Layer Two, con todos los detalles técnicos sobre el ataque aLTEr. Los detalles técnicos completos de los ataques se presentarán durante el 40vo Simposio sobre Seguridad y Privacidad de la IEEE el próximo mes de mayo del 2019 en San Francisco.