La empresa de ciberseguridad Acros Security ha publicado un parche a la vulnerabilidad de día cero de Windows que afecta a la interfaz ALPC del Task Scheduler, del cual hablamos en el post anterior. Dicho parche puede ser descargado del website 0patch.com creado por la empresa para facilitar el parchado de esta vulnerabilidad crítica.

Tenga en cuenta que este no es un parche oficial de Microsoft, ni tampoco ha sido aprobado por Microsoft, así que si desea aplicarlo haga una copia de respaldo de su información.

El CEO de Acros Security,Mitja Kolsek, ha declarado a los medios especializados que el parche solo está disponible para usuarios de versiones de Windows 10 v1803 de 64 bits. Y que mañana esperan estar liberando el parche para Microsoft Windows 2016.

La compañía también ha anunciado sus planes de publicar el día de mañana en el blog corporativo, detalles del funcionamiento interno del parche con mayor profundidad, junto con su código fuente, en caso de que las compañías quieran aplicarlo a sus propios sistemas por otros medios distintos al instalador provisto en el website 0patch.com.

Esta vulnerabilidad de día cero surgió hace un par de días, el 29 de agosto, cuando un investigador de seguridad publicó un código de prueba de concepto en GitHub y lo promovió en Twitter. Esta vulnerabilidad de día cero le permite a un atacante elevar los permisos de un código malicioso que se ejecuta en el dispositivo de un usuario desde el nivel de invitado o usuario hasta acceso nivel sistema.

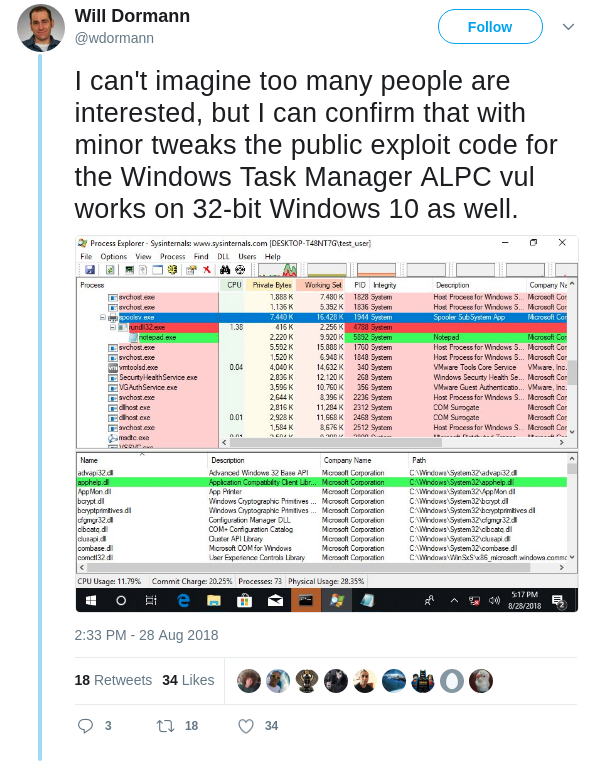

Se sabía que el código de explotación original publicado en GitHub solo funcionaba en las versiones de 64 bits de Windows 10 v1803 y Windows Server 2016. Sin embargo un día después, el 30 de agosto, los investigadores de seguridad Will Dormann y Kevin Beaumont informaron que con ajustes menores, el código de explotación podría modificarse para funcionar también en versiones Windows 10 de 32 bits.

Microsoft proporcionó una respuesta enlatada sobre el asunto que no decía nada útil, como suele hacer la compañía en lo que respecta a cuestiones de seguridad, pero se espera que el fabricante del sistema operativo corrija la vulnerabilidad de día cero el 11 de septiembre, fecha programada para el próximo parche de seguridad.

Aunque hasta la fecha no se sabe de que la prueba de concepto haya sido o este siendo activamente utilizada por cibercriminales para atacar a los usuarios del popular sistema operativo, les recomendamos actuar con cautela y prestar mucha atención a cualquier actividad extraña que detecte en su computadora.