¿Estás usando Linux o Mac OS? Crees que por eso tu sistema es inmune a los virus y la mayoría de amenazas en líneas, pues deberías leer esto.

Un grupo de ciberdelincuentes utilizan ahora una nueva herramienta de malware llamada CrossRAT que les permite espiar de una forma «indetectable» a todos los sistemas operativos: Windows, macOS, Solaris y Linux.

La semana pasada una campaña mundial de espionaje móvil que recopila una gran cantidad de valiosa información personal de las víctimas desde el 2012 fue descubierta accidentalmente, gracias a un servidor expuesto en Internet.

Es uno de los primeros ejemplos conocidos de una exitosa operación de hackeo a gran escala de smartphones en lugar de computadoras.

El grupo de amenaza persistente avanzada (APT, por sus siglas en inglés), apodado Dark Caracal, afirmó haber robado cientos de gigabytes de datos, incluida información de identificación personal y propiedad intelectual, de miles de víctimas en más de 21 países diferentes, según un nuevo informe del Electronic Frontier Foundation (EFF) y la firma de seguridad Lookout.

Aunque el informe reveló las exitosas operaciones de piratería a gran escala del grupo contra smartphones en lugar de computadoras, también arrojó luz sobre un nuevo malware multiplataforma llamado CrossRAT (versión 0.1), que se cree fue desarrollado por, o para , el grupo Dark Caracal.

CrossRAT es un troyano de acceso remoto multiplataforma que puede atacar a los cuatro sistemas operativos de escritorio más populares, Windows, Solaris, Linux y macOS, permitiendo a los atacantes remotos manipular el sistema de archivos, tomar capturas de pantalla, ejecutar ejecutables arbitrarios y ganar persistencia en los infectados sistemas.

Según los investigadores, los hackers de Dark Caracal no dependen de ningún «exploits de día cero» para distribuir su malware; en su lugar, utiliza ingeniería social básica a través de publicaciones en grupos de Facebook y mensajes de WhatsApp, alentando a los usuarios a visitar sitios web falsos controlados por hackers y descargar aplicaciones maliciosas.

CrossRAT está escrito en Java, lo que ha facilitado la descompilación del mismo por parte de ingenieros e investigadores de seguridad informática.

Dado que en el momento de escribir este post solo dos de las 58 soluciones antivirus populares (según VirusTotal) pueden detectar CrossRAT, el ex-hacker de la NSA Patrick Wardle decidió analizar el malware y proporcionar una descripción técnica integral que incluye su mecanismo de persistencia, de comando, comunicación y control, así como sus capacidades.

CrossRAT 0.1 Un malware de vigilancia persistente multiplataforma.

Una vez ejecutado en el sistema de destino, el implante (un archivo llamado hmar6.jar) primero verifica el sistema operativo en el que se está ejecutando y luego se instala en consecuencia.

Además de esto, el implante CrossRAT también intenta recopilar información sobre el sistema infectado, incluida la versión del Sistema Operativo instalado, la versión del kernel y la arquitectura de la computadora.

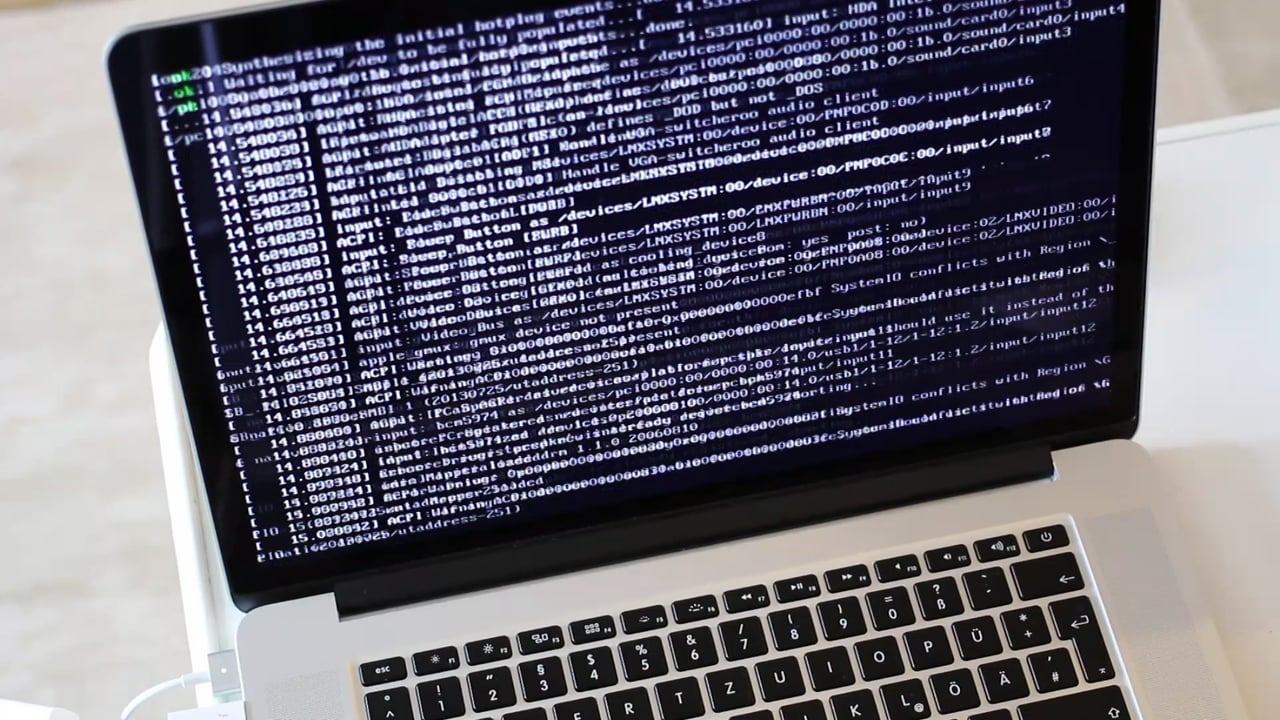

Además, para los sistemas Linux, el malware también intenta consultar los archivos del sistema para determinar que distribución es, como por ejemplo Arch Linux, Centos, Debian, Kali Linux, Fedora y Linux Mint, entre las muchos que existen.

CrossRAT luego implementa mecanismos de persistencia específicos para cada tipo de Sistema Operativo, para (re)ejecutar automáticamente cada vez que se reinicia el sistema infectado y registrarse en el servidor de C&C (Comando & Control), permitiendo a los atacantes remotos enviar comandos y extraer datos de las computadoras infectadas.

Según informaron investigadores de Lookout, la variante CrossRAT distribuida por el grupo de piratería Dark Caracal se conecta al dominio ‘flexberry.com’ en el puerto 2223, cuya información está codificada en el archivo ‘crossrat/k.class’.

CrossRAT incluye el módulo Inactivo Keylogger.

El malware ha sido diseñado con algunas capacidades de vigilancia básicas, que se activan solo cuando reciben los comandos predefinidos respectivos del servidor de C&C.

Curiosamente, Patrick notó que CrossRAT también ha sido programado para usar ‘jnativehook’, una biblioteca Java de código abierto para escuchar eventos de teclado y mouse, pero el malware no tiene ningún comando predefinido para activar este keylogger. Probablemente esta medida fue tomada para evitar la detección heurística implementada en ciertos antivirus.

¿Cómo comprobar si está infectado con CrossRAT?

Debido a que CrossRAT persiste en una manera específica dependiendo del sistema operativo, la detección del malware dependerá del sistema operativo que esté ejecutando en la computadora de la víctima.

Para Windows:

- Compruebe la clave de registro ‘HKCU\Software\Microsoft\Windows\CurrentVersion\Run\’.

- Si está infectado, contendrá un comando que incluye las siguientes palabras claves: java, -jar y mediamgrs.jar.

Para macOS:

- Compruebe el archivo jar, mediamgrs.jar, en ~/Library.

- Busque también el agente de lanzamiento en /Library/LaunchAgents o ~/Library/LaunchAgents llamado a mediamgrs.plist.

Para Linux:

- Verifique si existe un archivo jar llamado mediamgrs.jar en /usr/var.

- Busque también un archivo ‘autostart’ en ~/.config/autostart probablemente llamado mediamgrs.desktop.

Espero que este post les haya sido de utilidad y lo compartan de ser así el caso.