Unos investigadores de seguridad de la firma rusa Kaspersky Labs, han descubierto una interesante pieza de malware que infecta a las computadoras de los usuarios, ya sea para minar criptomonedas o encripta tus datos para luego cobrar un rescate por los mismos (ransomware), dependiendo de las características de tu equipo, para decidir cuál de los dos esquemas podría ser más rentable para los cibercriminales.

El ransomware es un tipo de malware que bloquea el acceso a los archivos en tu computadora, para tal fin tus datos son encriptados y no recibes la clave que permite descriptarlos hasta que pagues un rescate. Por otro lado el minado de criptomonedas utiliza la potencia de tu CPU para extraer monedas digitales que terminan en las manos de los cibercriminales.

Tanto los ataques basados en la minería de criptomonedas como en el ransomware han sido las principales amenazas en lo que va del presente año y comparten muchas similitudes, como que ambos son ataques no sofisticados, llevados a cabo por dinero contra usuarios y el objetivo último de estos ataques es conseguir una ganancia monetaria por parte de los delincuentes.

Sin embargo, como bloquear una computadora para obtener un rescate no siempre garantiza una retribución monetaria en caso de que las víctimas no tengan nada importante que perder en la computadora secuestrada, es por ello que en los últimos meses los ciberdelincuentes se han inclinado más hacia el minado de criptomonedas sin que el usuario lo sepa, para extraer dinero usando las computadoras de las víctimas.

Los investigadores de la firma de seguridad Kaspersky Labs, han hecho público en su blog una nueva variante de la familia Rakhni ransomware, que ahora también se ha actualizado para incluir la capacidad de minería de criptomonedas.

El malware Rakhni, está escrito en el lenguaje de programación Delphi y se está distribuyendo usando correos de suplantación de identidad (phishing) con un archivo adjunto en formato MS Word, que si se abre, le pide a la víctima que guarde el documento y permita la edición.

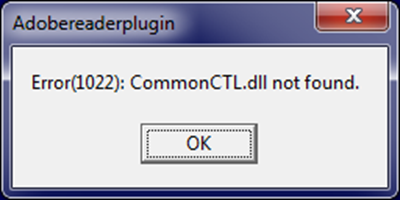

El documento incluye un ícono PDF, que si hace click, inicia un ejecutable malicioso en la computadora de la víctima e inmediatamente muestra un cuadro de mensaje de error falso al momento de la ejecución, engañando a las víctimas para que piensen que falta un archivo de sistema para abrir el documento, este es el cuadro de error que ven las víctimas:

Sin embargo, en el fondo, el malware realiza muchas comprobaciones anti-VM y anti-sandbox para decidir si podría infectar el sistema sin ser atrapado. Si se cumplen todas las condiciones, el malware realiza más comprobaciones para decidir la carga final de infección, es decir, ransomware o un software de minado de criptomonedas.

Si el sistema de destino tiene una carpeta ‘Bitcoin’ en la sección de AppData, es un indicativo de que la victima podría pagar un rescate y por ello antes de cifrar archivos con el algoritmo de cifrado RSA-1024, el malware finaliza todos los procesos que coinciden con una lista predefinida de aplicaciones populares y luego muestra una nota de rescate a través de un archivo de texto.

Por otro lado, si la carpeta ‘Bitcoin’ no existe y la máquina tiene más de dos núcleos. La computadora se infecta con un programa de minado de criptomoneda, utiliza para ello la utilidad MinerGate para minar las criptomonedas Monero (XMR), Monero Original (XMO) y Dashcoin (DSH) en segundo plano, sin que el usuario se de cuenta de ello.

En el caso de que no exista una carpeta ‘Bitcoin’ y solo un procesador lógico, entonces esta computadora será usada por el malware para distribuirse en todas las computadoras ubicadas en la red local utilizando recursos compartidos.

Independientemente de qué tipo de infección sea la aplicada en la computadora, el malware realiza una comprobación si se inicia uno de los procesos antivirus listados. Si no se encuentra un proceso AV en el sistema, el malware ejecutará varios comandos cmd en un intento de desactivar Windows Defender.

Este malware está dirigido principalmente a los usuarios en Rusia (95.5%), mientras que en menor medida también se han detectado infecciones en Kazajstán (1.36%), Ucrania (0.57%), Alemania (0.49%) e India (0.41%).

La mejor manera de evitar ser víctima de este tipo de ataques es en primer lugar nunca abrir archivos sospechosos y enlaces proporcionados en un correo electrónico. Además, siempre hacer copias de respaldo de nuestros datos de preferencia diarias y un software antivirus actualizado.