Google lanzó ayer parches de seguridad para el sistema operativo móvil Android, pero no incluyó la solución para al menos un error que permite aumentar los permisos al nivel del kernel.

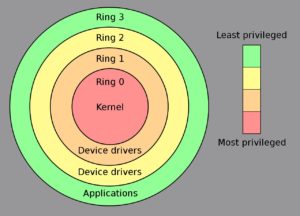

Esta falla de seguridad permite la escalada de privilegios desde una posición con acceso limitado a una con acceso elevado sobre archivos críticos en el sistema. Para poder hacer esto, un atacante ya debería haber comprometido el dispositivo pero sus acciones están restringidas por permisos insuficientes.

El Boletín de Seguridad de Android de septiembre incluye correcciones para un par de vulnerabilidades críticas en el framework de manejo de medios y una carga de errores de alta gravedad. Pero la vulnerabilidad reportada hoy no está en la lista.

La vulnerabilidad existe en el controlador para la interfaz Video For Linux 2 (V4L2) utilizada para la grabación de video. Se estima como un día cero de alta gravedad, por lo que aún no tiene un número de identificación.

El problema resulta de la falta de validación de la existencia de un objeto antes de realizar operaciones en el objeto. Un atacante puede aprovechar esto para escalar privilegios en el contexto del núcleo.

El núcleo es la parte del sistema operativo con los más altos privilegios. Una aplicación malintencionada puede utilizar este nivel de permisos para ejecutar código que puede comprometer el sistema por completo.

El descubrimiento de esta vulnerabilidad se atribuye a Lance Jiang y Moony Li de TrendMicro Research, quienes lo informaron a través del programa Zero Day Initiative (ZDI).

Google se enteró de ello en marzo y lo reconoció. Sin embargo, la compañía dijo que una solución estaría disponible, pero no dio fecha para entregar un parche.

Sin una solución oficial para este riesgo de seguridad, mitigarlo cae en manos del usuario. Brian Gorenc, director del programa ZDI de Trend Micro, dijo a los medios que los usuarios deben tener cuidado con las aplicaciones que instalan en sus dispositivos Android.

Solo deben cargar aplicaciones conocidas directamente desde la tienda Google Play y evitar aplicaciones de carga lateral de terceros.

ZDI calculó un puntaje de severidad de 7.8 sobre 10 y considera que explotarlo requiere un atacante con un nivel muy avanzado capaz de desplegar un ataque complejo.

Esto hace que no sea atractivo para la mayoría de los ciberdelincuentes, pero un atacante motivado no dejaría pasar la oportunidad de usar esta falla para una presencia persistente y una toma completa del sistema de un objetivo.

Gorenc de ZDI ha declarado que no tiene conocimiento de ningún ataque que aproveche esta vulnerabilidad antes de la divulgación pública.

¿Es Android más seguro ahora?

Los expertos de Infosec parecen haber cambiado para mejorar su opinión sobre la seguridad integrada de Android.

El broker de exploits Zerodium aumentó esta semana los pagos para la adquisición de día cero, ofreciendo $ 2.5 millones para exploits de cadena completa que logran persistencia en Android. Esto es un 25% más que para iOS de Apple.

El CEO de Zerodium, Chaouki Bekrar, explica esto diciendo que la seguridad de Android está mejorando con cada lanzamiento, mientras que la cantidad de exploits de iOS ha aumentado en los últimos meses.

El investigador de seguridad Grugq comparte la misma opinión, aunque admite su parcialidad en esto. «Android es una plataforma mucho más segura que iOS«, dice en su Twitter:

«Android se ha vuelto increíblemente más resistente y debido a la diversidad, mucho más difícil de atacar«, dice Grugq.

Reconoce que aunque es fácil infectar un dispositivo Android con malware desde el PlayStore o repositorios no oficiales, pero una cadena de exploits completa que funciona en una amplia gama de dispositivos es algo raro.