Los servidores empresariales que funcionan con placas base Supermicro pueden verse comprometidos de forma remota al conectar virtualmente dispositivos USB maliciosos, dijeron investigadores de ciberseguridad de la compañía de seguridad de firmware Eclypsium.

Esta vulnerabilidad permite lanzar todo tipo de ataques USB contra servidores vulnerables de Supermicro sin acceder físicamente a ellos o esperar a que la víctima recoja una unidad USB desconocida y no confiable y la conecte a su computadora.

Llamados colectivamente «USBAnywhere«, son un conjunto de técnicas que permiten el ataque aprovechando varias vulnerabilidades recientemente descubiertas en el firmware de los controladores BMC (Baseboard Management Controller) que podrían permitir que un atacante remoto no autorizado se conecte a un servidor Supermicro y virtualmente monte un dispositivo USB malicioso.

Los dispositivos de administración remota vienen integrados con la mayoría de los conjuntos de chips de servidor, un controlador de administración de placa base o BMC (por sus siglas en inglés) es un chip en el núcleo de las utilidades de la Interfaz de administración de plataforma inteligente (IPMI) que permite a los administradores de sistemas controlar y monitorear remotamente un servidor sin tener que acceder al sistema operativo o aplicaciones que se ejecutan en él.

En otras palabras, el BMC es un sistema de administración fuera del control del procesador centrar que permite a los administradores reiniciar de forma remota un dispositivo, analizar registros, instalar un sistema operativo y actualizar el firmware, lo que lo convierte en uno de los componentes más privilegiados en la tecnología empresarial actual.

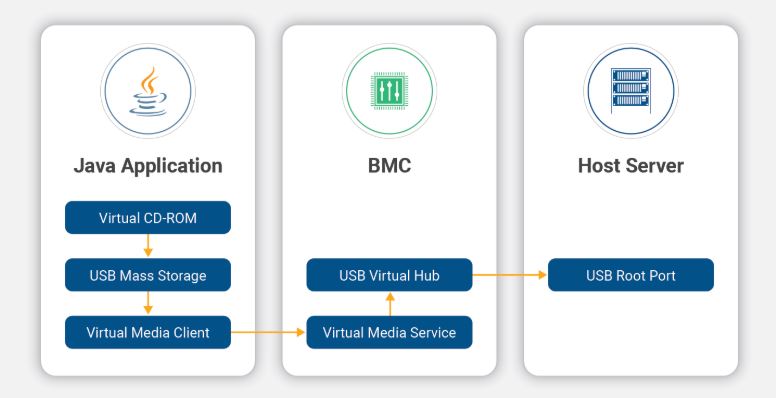

Una de las capacidades de BMC incluye el montaje de medios virtuales para conectar una imagen de disco como un CD-ROM a través de un USB-virtual o unidad de disquete con un servidor remoto.

Según un informe publicado hoy por Eclypsium y compartido a través de su website, los BMC en las plataformas Supermicro X9, X10 y X11 utilizan una implementación insegura para autenticar al cliente y transportar paquetes USB entre el cliente y el servidor.

Estas debilidades, enumeradas a continuación, pueden ser explotadas fácilmente por un atacante remoto para evitar el proceso de autenticación a través del servicio de medios virtuales que escucha en el puerto TCP 623 o interceptar el tráfico para recuperar credenciales de BMC débilmente encriptadas o credenciales totalmente sin encriptar.

- Autenticación de texto sin formato

- Tráfico de red sin cifrar

- Cifrado débil

- Bypass de autenticación (solo plataformas X10 y X11)

Como se puede leer en el informe:

«Cuando se accede de forma remota, el servicio de medios virtuales permite la autenticación de texto sin formato, envía la mayor parte del tráfico sin cifrar, utiliza un algoritmo de cifrado débil para el resto y es susceptible a una omisión de autenticación.

…

Estos problemas permiten que un atacante obtenga acceso fácilmente a un servidor, ya sea capturando el paquete de autenticación de un usuario legítimo, utilizando credenciales predeterminadas y, en algunos casos, sin ninguna credencial.»

Una vez conectado, el comprometido servicio de medios virtuales permite a los atacantes interactuar con el sistema host como un dispositivo USB sin procesar, lo que les permite realizar todo lo que se puede hacer con acceso físico a un puerto USB, incluyendo:

- Exfiltración de datos.

- Implante de malware.

- Arranque desde imágenes de sistema operativo no confiables.

- Manipulación directa del sistema a través de un teclado y mouse virtuales.

- Deshabilitar el dispositivo por completo.

Según los investigadores, un escaneo del puerto TCP 623 a través de Internet reveló más de 47,000 BMC de más de 90 países diferentes con el servicio de medios virtuales de firmware BMC afectado de acceso público.

Además de explotar los BMC donde los servicios de medios virtuales están expuestos directamente en Internet, estos defectos también pueden ser explotados por un atacante con acceso a una red corporativa cerrada o atacantes intermedios dentro de las redes del lado del cliente.

Los investigadores informaron sus hallazgos a Supermicro en junio y julio de este año. La compañía reconoció los problemas en agosto y lanzó públicamente una actualización de firmware para sus plataformas X9, X10 y X11 antes del 3 de septiembre, fecha en que se hizo pública la vulnerabilidad.

Por lo tanto, se recomienda a las organizaciones a actualizar su firmware BMC lo antes posible. Además, es importante asegurarse de que los BMC nunca se expongan directamente a Internet, ya que la exposición directa a Internet aumenta en gran medida la probabilidad de tales ataques.