El mayorista de vulnerabilidades de día-0 Zerodium, ha incrementado sus recompensas para las vulnerabilidades de día cero (0-day) para la plataforma Android, con lo cual las vulnerabilidades 0-day para Android son ahora más cotizadas que las de iOS por primera vez desde el 2015, cuando la compañía fue fundada.

Este cambio se anunció a través de una publicación de Twitter que también menciona que las recompensas por las vulnerabilidades de iMessage y WhatsApp con 0-clicks también se han incrementado, mientras que los pagos por vulnerabilidades iOS de 1-click se han reducido según las tendencias actuales del mercado.

Las explotaciones de click cero de RCE (Remote Code Execution) + LPE (Local Privilege Escalation) sin persistencia para ambas plataformas ahora vienen con un pago de $ 1,500,000, después de tener previamente un precio de $ 1,000,000.

Zerodium también introdujo nuevas categorías de exploits, con exploits de cadena completa de Android (0-Click) con persistencia que tienen un precio de $ 2,500,000; mientras que las técnicas o exploits de persistencia de Apple iOS están valoradas en tan sólo $ 500,000.

Aquí una tabla que resume los cambios en las recompensas pagadas por los exploits:

| Categoría | Cambios |

| Nuevas Recompensas |

|

| Recompensas que se Incrementaron |

|

| Recompensas que se redujeron |

|

Dado que la compañía disminuyó algunos pagos, con las explotaciones de Apple iOS de cadena completa (1-click) con persistencia que ahora tiene un precio de $ 1,000,000 de los $ 1,500,000 anteriores, mientras que las explotaciones iMessage RCE + LPE (1-Click) sin persistencia, nos preguntamos si ahora podrán atraer a investigadores de seguridad dispuestos a vender sus 0-day originales y previamente no reportados $500,000 menos que la recompensa anterior.

Zerodium ha declarado que: «Los montos pagados por ZERODIUM a los investigadores para adquirir sus exploits originales de día cero dependen de la popularidad y el nivel de seguridad del software / sistema afectado, así como de la calidad del exploit presentado (cadena total o parcial, versiones / sistemas / arquitecturas compatibles) , fiabilidad, mitigaciones de exploits omitidas, componentes predeterminados frente a componentes no predeterminados, continuación del proceso, etc.)«.

Hay que además tener en cuenta que los pagos de día cero enumerados en el sitio web de Zerodium son sólo informativos y están destinados a explotaciones completamente funcionales, pero Zerodium potencialmente puede pagar aún más si la vulnerabilidad es excepcional y cumple con sus requisitos más altos.

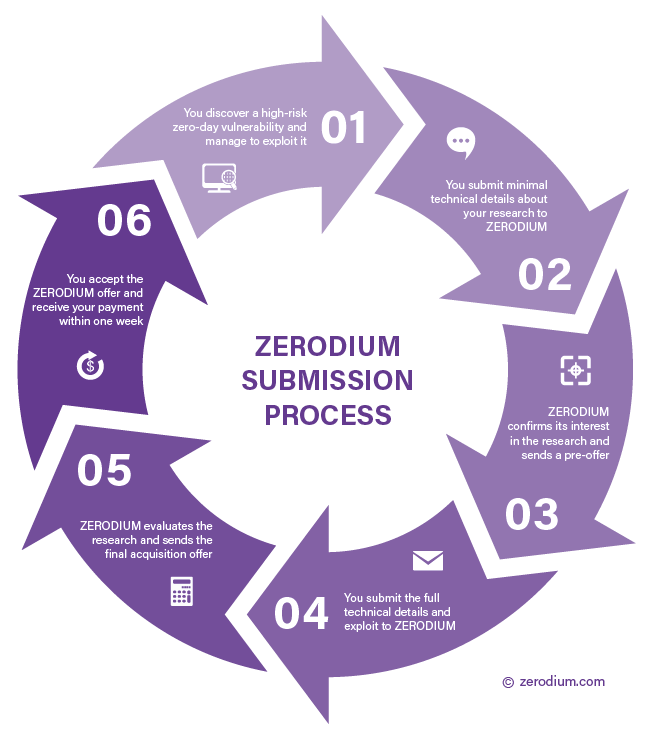

Según la plataforma de adquisición de exploits, se evalúa y verifica todas las investigaciones enviadas dentro de una semana o menos. Los pagos se realizan en una o varias cuotas mediante transferencia bancaria o criptomonedas como Bitcoin o Monero. El primer pago se envía dentro de una semana o menos de haber confirmado por los ingenieros de Zerodium la vulnerabilidad de día-0.

Aquí una infografía tomada del comunicado de Zerodium que explica los pasos para reportar una vulnerabilidad crítica de día-0 y cobrar por ella:

Finalmente, hay que considerar que Zerodium no es la única compañía en el mercado de adquisición de exploits de día cero, otra compañía llamada Crowdfense, por ejemplo, que lanzó su propio programa de recompensas por errores de $10 millones en abril de 2018.